近年日本国内でも注目度の高まっているインテリジェンス。サイバーセキュリティの文脈においては、「(サイバー)脅威インテリジェンス」「CTI(Cyber Threat Intelligence)」「サイバーインテリジェンス」などと呼ばれますが、それぞれの用語に違いはあるのでしょうか?

メディアやセキュリティベンダーのブログなどではいずれの用語も世間的には同じ意味で使われることがほとんどで、あえて区別する必要はないかもしれないというのが実際のところです。しかし、株式会社マキナレコードではサイバーインテリジェンスのサービスを多数提供しているほか、国内最大級のインテリジェンスイベント「Cyber Intelligence Summit」を毎年主催してインテリジェンスの普及に努めてきたこともあり、各用語の違いをしっかり区別しておきたいという考えを持っています。

現状では、国内における用語の普及度・認知度で言うと「サイバーインテリジェンス」よりも「脅威インテリジェンス」の方が勝っています。これは、最近ISMSの管理策として「A.5.7 脅威インテリジェンス」が追加されたことや、IPAが2024年7月に「脅威インテリジェンス 導入・運用ガイドライン」というガイダンス資料を公開したことにも現れています。

ただ、「脅威」という言葉が付くことで技術的なイメージが先行しがちなのも事実です。実際、脅威インテリジェンスに対して「SOC等の専門チームが扱う実務的なもの」、「悪性ドメインやIPアドレスなど、IoC的なもの」、「喫緊の脅威を検知・予防するもの」、あるいは「ツール・製品のカテゴリーの1つ」といったイメージを抱いている方も多いのではないでしょうか。

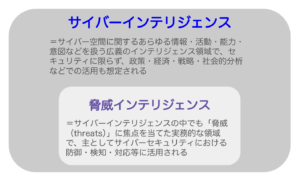

しかし、サイバー空間におけるインテリジェンスはそうした差し迫った脅威への対応や技術的な領域に限らず、例えばサイバー攻撃のトレンド把握とそれに基づく投資判断、同業他社でのインシデント事例を踏まえたインシデントレスポンス計画の改善など、中〜長期的な目的・用途での活用も期待できるものです。さらにはサイバーセキュリティ以外にも、国家における政策決定や災害・危機管理、企業におけるビジネス機会の創出やブランド推進、マーケティング、サプライチェーンのリスク管理、レピュテーションリスクの管理など、インテリジェンスが役立つであろう領域は多岐に渡ります。

このためマキナレコードでは、サイバー空間で入手可能な情報から生み出されるあらゆるインテリジェンスを、あえて「脅威」という言葉は使わずに「サイバーインテリジェンス」と呼んでおり、その大きな枠組みの中の一部として「脅威インテリジェンス(あるいはサイバー脅威インテリジェンス)」が含まれるものと解釈しています。

前置きが長くなりましたが、本記事ではこの解釈に基づき、インテリジェンスとは何なのかを簡単におさらいした上で、「サイバーインテリジェンス」と「脅威インテリジェンス」の違いや、サイバーインテリジェンスの活用が期待できる分野などについて改めて整理してみたいと思います。

そもそもインテリジェンスとは?単なる「情報」との違いをおさらい

- 軍で生まれた概念

- 「データ」や「情報」との違いをさらに深堀り

- 身近なインテリジェンスの例:天気予報

脅威インテリジェンス:サイバーセキュリティに役立てられるインテリジェンス

- 法規制対応の支援

- 地政学的影響の分析

- サプライチェーンリスクの分析

- ブランドプロテクション(ブランドインテリジェンス)

- その他の活用例

そもそもインテリジェンスとは?単なる「情報」との違いをおさらい

マキナレコードでは、インテリジェンスを「意思決定を円滑に行う為の支援的なアウトプット」と定義しています。つまりインテリジェンスとは、「何らかの意思決定をする際に、判断材料として活用できる参考情報」のようなものであるとも言えます。ただし、正確には「インテリジェンス」と単なる「情報」とは別物です。では、どのような点が異なるのでしょうか?歴史的な背景とともに掘り下げていきましょう。

軍で生まれた概念

インテリジェンスは元々軍事の領域で生まれた概念で、敵対者の目的や意図、戦略、戦術、短期目標、能力、制約、弱点などを判定し、理解することを目的とした取り組みです。この理解が、自軍あるいは自部隊の今後の動きや作戦などに関する意思決定を行う際の基盤となります。例えば米国陸軍のフィールドマニュアル(2019年)においては、インテリジェンスを以下のように定義しています。

「インテリジェンスとは、

(1)外国、敵対的または潜在的に敵対的な勢力もしくは要素、あるいは実際の作戦地域もしくは作戦地域となり得る地域に関する入手可能な情報の収集、処理、統合、評価、分析、解釈から得られる成果物であり、

(2)その成果物をもたらす活動であり、

(3)そのような活動に従事する組織である」

(参考:Scott Ainslie, Dean Thompson, Sean Maynard, Atif Ahmad. Cyber-threat intelligence for security decision-making: A review and research agenda for practice. Science Direct. 2023. 2p)

このように、米国陸軍によれば、インテリジェンスという概念には「成果物」の意味だけでなく、この成果物の作成に至るまでの「活動」の意味と、そのような活動に従事する「組織」の意味も含まれています。まずこの点が、単なる「情報」とは異なっています。

「データ」や「情報」との違いをさらに深堀り

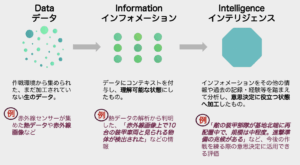

米国統合参謀本部議長の監督のもと作成された米国軍向けの資料「Joint Publication (JP) 2-0 — Joint Intelligence」には、まず軍や部隊の作戦環境から生の「データ」が集められ、それを「インフォメーション(情報)」へと加工したのち、分析を経て「インテリジェンス」に変換するという流れが記されています。

(前述の資料「Joint Publication (JP) 2-0 — Joint Intelligence」を参考に作成)

このように、米軍は「データ」「インフォメーション(情報)」「インテリジェンス」の3つを明確に区別しており、インテリジェンスがデータから生まれる成果物であるということがわかります。

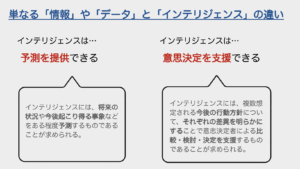

これを踏まえて単なる「データ」や「情報」と「インテリジェンス」の違いを整理したものが下の図です。この図が示す通り、インテリジェンスをデータや情報と差別化しているのは、①ある程度の予測を提供できること、および②意思決定を支援できること、という2つの機能です。

つまり、インテリジェンスとは上記2つのいずれか、または両方の役割を持たせるために生のデータや情報を「加工」することで入手できる成果物(=アウトプット)を意味するということです。また先ほども触れたように、成果物を作成するまでの過程(※)や活動全体がインテリジェンスと呼ばれたり、この活動に従事する組織がインテリジェンスと呼ばれる場合もあります。

(※)このデータの収集からインテリジェンス作成までの過程は、「インテリジェンスサイクル」として体系化されています。詳しくは、こちらの記事をご覧ください:

身近なインテリジェンスの例:天気予報

「軍で生まれた概念」というと想像しにくいかもしれませんが、私たちが日々参考にしている「天気予報」も、インテリジェンスの1つです。例えば「今日の降水確率は95%である」という予報を見た人は、これをもとに「傘を持って出かける」という意思決定を行うことができるので、ここでの降水確率はまさにインテリジェンスであると言えます。

また、降水確率は元々、そのままでは意味を持たない「アメダスやレーダー等の観測データ」といった「データ/情報」を気象予報士が加工・分析・評価することで生まれる「成果物」であるという点も、インテリジェンスの作成過程と合致しています。

このように、「インテリジェンス的なもの」は意外と身近に存在しているのです。

脅威インテリジェンス:サイバーセキュリティに役立てられるインテリジェンス

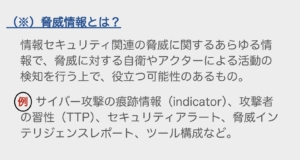

インテリジェンスの中で、サイバー脅威からの自衛に関連する意思決定をサポートするものは、「サイバー脅威インテリジェンス(CTI:Cyber Threat Intelligence)」あるいは単に「脅威インテリジェンス」と呼ばれます。脅威インテリジェンスは「脅威情報(※)」と呼ばれる情報をサイバー空間から収集し、加工・分析することにより生成されるアウトプットです。このアウトプットは多くの場合、インテリジェンスレポート(報告書)としてまとめられます。

なお、収集対象となるソース(情報源)は多岐にわたる上、収集されるデータや情報の量も大量になるため、収集・分析のフェーズはツールにより自動で実施されるのが一般的です。

脅威インテリジェンスは主に、以下のような場面で活用されています。

<戦術レベル(Tactical)の活用例>

- マルウェアに関するIoCや攻撃者のインフラに関するIoCを、導入済みのセキュリティソリューションに読み込ませて脅威の予防や検知に使う

<運用レベル(Operational)の活用例>

- 特定の脅威グループのTTPを踏まえ、効果的なセキュリティ対策を考案する

- 他組織の事例や最新の脅威動向を踏まえ、インシデントレスポンス計画の改善を図る

<戦略レベル(Strategic)の活用例>

- データ漏洩やマルウェア等に関する統計情報、最新のサイバー攻撃の傾向、自業界のセキュリティトレンドなどを示し、経営会議で報告・周知する

- 主要なサイバー攻撃のシナリオと、それぞれに想定される財務への潜在的な影響を試算し、投資判断に役立てる

※上記3つのレベルの各インテリジェンスの詳細や、さらに詳しい脅威インテリジェンスの解説についてはこちらの記事もご覧ください:「脅威インテリジェンスとは?意味や活用の具体例をわかりやすく解説」

「サイバーインテリジェンス」の中の脅威インテリジェンス

このように、脅威インテリジェンスの活躍シーンとしてはさまざまなものが想定されますが、「脅威」という言葉が付くことにより、「戦術レベル」の活用例として挙げたような取り組みにばかり注目が集まり、「運用レベル」や「戦略レベル」で挙げたような活用方法は比較的認知度が低くなってしまっているようです。

※なお、独立行政法人情報処理推進機構(IPA)の資料「脅威インテリジェンス 導入・運用ガイドライン」では、「脅威」を以下のように定義しています。

(IPA「脅威インテリジェンス 導入・運用ガイドライン」を参考に作成)

そこでマキナレコードでは、ホームページなどでのブランディングやお客様に提示する資料において、あえて「脅威」を抜いた「サイバーインテリジェンス」という表現を使用するようにしています。当社にとってサイバーインテリジェンスとは、脅威の検知・予防・対応も含め、それにとどまらぬ多様な領域で活用可能なサイバー空間のインテリジェンス全体を意味します。

実際のところ、「インテリジェンス」にせよ「脅威インテリジェンス」にせよ「サイバーインテリジェンス」にせよ、万国共通の明確な定義が存在するわけではありません。大まかな理解が一致していたとしても、正確な解釈に関しては個人や組織によって変わってきます。そして多くの場合、「脅威インテリジェンス(CTI)」と「サイバーインテリジェンス」はほぼ同じ意味合いで使われています。

ただ、米国の名門大学であるカーネギーメロン大学のソフトウェアエンジニアリング研究所は、「Cyber Intelligence Tradecraft Report – The State of Cyber Intelligence Practices in the United States」という報告書の中で以下のように語っています。

「かなりの数の組織が、サイバー脅威インテリジェンスとサイバーインテリジェンスの違いについて、特にこれらの用語が同じものを指すのかどうかについて、判断に困っている様子を示しました。多くの組織は、このフレーズに『脅威』という言葉を含めることで混乱が生じるのだと指摘しています。脅威はサイバーインテリジェンスという枠組みの中の大部分に関係する要素ではありますが、サイバーインテリジェンスには技術、地政学、機会といった分野の分析も含まれます。こうした理由から、本報告書では意図的に『サイバー脅威インテリジェンス』という用語を使用していません。通常であればサイバー脅威インテリジェンスに関連付けられるような活動に言及する際には、サイバーインテリジェンスフレームワークの構成要素の1つである『脅威分析』という呼称を用いることとします」

つまり、サイバーインテリジェンスとは、脅威に限らず、サイバー空間に関するあらゆる情報・活動・能力・意図などを扱う広い意味でのインテリジェンスと捉えることができると言えます。そしてそのサイバーインテリジェンスの中の一分野として、脅威インテリジェンスが存在するイメージです。

「脅威」に留まらないサイバーインテリジェンスの活用例

「脅威インテリジェンス」と表現するとイメージしづらいものの、「脅威からの防御・検知・対応」以外の文脈でも、サイバーインテリジェンスが活用できる領域は数多く存在しています。以下が、その主な例です。

法規制対応の支援

サイバーインテリジェンスの取り組みの中で、インターネット上で入手可能な各国政府の政策文書や規制当局の公式発表、APECや国連などの国際会議に関する資料、議会や委員会の公開議事録、政策シンクタンクの分析レポート、専門家のブログやSNSでの発言といった情報を継続的に収集し、分析することにより、自組織に関連し得る法改正や新法などの法規制動向を早期に察知できるようになります。また、規制強化/緩和といった各国の動きの背景にある意図や動機を分析したり、今後の動向を予測したりといった活用の仕方も考えられます。

地政学的影響の分析

国外での紛争や制裁、政治不安など、地政学的情勢が自社に与え得る影響について理解したい場合にも、サイバーインテリジェンスが活用できます。例えば地政学的事象に関するWebニュース、各国政府の発表、国際機関の声明、SNS上における世論やデマなどの動き、特定地域を狙ったサイバー攻撃の傾向などを分析することで、以下に挙げるような影響について評価し、対応に役立てることが可能になります。

- サプライチェーンへの影響(例:制裁や輸出規制などによる仕入れへの影響、紛争による原材料調達や物流への影響など)

- 市場への影響(例:紛争国や周辺国における市場の縮小、消費者行動の変化、競合他社の市場撤退/参入など)

- サイバーセキュリティへの影響(例:偽情報キャンペーンの動向、国家支援型APTグループの攻撃傾向、ハクティビストの動きなど)

- 経済的な影響(例:資源価格・エネルギー価格の変動、為替への影響、投資家心理の変化など)

さらに、自組織の従業員や役員の出張予定先における地政学的リスクを評価し、移動時や現地滞在時の安全対策に役立てるというユースケースも存在します。

サプライチェーンリスクの分析

上記の活用例とも一部重複しますが、サイバーインテリジェンスはサプライチェーンリスクの分析にも有用です。インテリジェンスの取り組みを通じてサプライチェーン上の組織や委託先企業に及び得る以下のようなリスクを事前に把握・予測することで、契約の見直しや調達ルートの変更といった対策を早期に講じることができます。

- 地政学リスク(例:紛争、制裁、輸出規制、政情不安などによる影響の評価)

- 経営リスクやレピュテーションリスク(例:財政悪化、不祥事、労働問題など)

- 生産・物流リスク(例:港湾の閉鎖や自然災害、疫病、IT障害などによる操業停止や物流停止などのリスク)

- サイバーセキュリティ上のリスク(例:委託先での情報漏洩、サイバー攻撃被害など)

<サプライチェーンリスク分析時の情報源の例>

- 政府・規制当局の発表(制裁情報、輸出管理に関する情報、紛争に関する声明など)

- ニュースやビジネス情報系のメディア(紛争、倒産、港湾閉鎖、物流遅延に関するニュースなど)

- SNS(現地の状況や世論、内部告発者の投稿、評判悪化の兆候など)

- 商用データベース(財務データ、企業信用情報、M&A・投資動向など)

ブランドプロテクション(ブランドインテリジェンス)

企業ブランドのフィッシング対策・評判保護・偽造品/模倣品対策といったブランドプロテクション(ブランド保護)の取り組みにおいても、サイバーインテリジェンスの活用による効果が期待できます。

<フィッシングやなりすましへの対策>

DNSデータやWHOISデータ、SNS、メッセージングプラットフォーム、アプリストアなどをモニタリングし、自ブランドを装ったフィッシングドメインやなりすましサイト・アプリ等を早期に特定することができれば、潜在的影響の評価や対策の提案を迅速に実施できます。

<評判保護(レピュテーション保護)>

例えばSNSをモニタリングし、自社ブランドに関するネガティブな投稿の増加、炎上の兆候、デマや偽情報の拡散といった動きを早期に発見し対応できれば、レピュテーションへのダメージを最小限に抑えることが可能です。

<偽造品/模倣品対策>

法律業界に特化した英国の独立系メディア企業Global Legal Groupが発行するオンラインマガジン『CDR』は、深刻化する偽造品/模倣品販売ネットワークに対抗する上でOSINT(オープンソースインテリジェンス)調査(※)が有効であると述べています。具体的には、ダークウェブを含むWeb上のマーケットプレイスやSNSの投稿、企業が規制当局などに提出した書類、取引記録といったインターネット上に公開されているデータを集め、共有するパターンを特定して偽造品供給網の全体像を目指すという取り組みが提唱されています。

(※)OSINTについて詳しくは、こちらの記事をご覧ください:「OSINTとは? 活用例やテクニック、ツール、注意すべき点を解説」

その他の活用例

上記以外に、サイバーインテリジェンスは例えば以下のような分野にも活用可能です。

- ビジネスインテリジェンスへの活用(例:サイバー空間から得られる情報をもとに、市場や競合他社を分析し、経営戦略上の意思決定に役立てる)

- マーケティングへの活用(例:SNSでのトレンド、口コミ、新製品への反応などを分析し、今後の消費者動向を見越したマーケティング戦略を立案する)

- 政府における政策決定や戦略立案(例:AIなど最新技術に関する各国の技術投資、補助金、規制といった動きをネット上に公開されている政策文書や政府Webサイト、国営メディアサイトなどで調査・分析し、自国の政策や戦略の立案に役立てる)

- 国家や自治体の災害・危機管理(例:SNSに投稿された災害現場の写真や様子、現地報道などを分析し、対応時の意思決定に役立てる)

- 軍事・防衛(例:他国のサイバー戦能力の分析、SNSやメッセージングプラットフォームにおける武装勢力の動向分析など)

など

最後に

今回は、「サイバーインテリジェンス」と「(サイバー)脅威インテリジェンス」の違いに関する当社の解釈をお伝えしました。とはいえ、冒頭でもお伝えした通り世間的にはどちらも同じ意味で使われる場合がほとんどで、また認知度に関しては、脅威インテリジェンスの方が少々上かもしれません。

用語としての認知度の高さからもわかる通り、「脅威インテリジェンス」も重要な概念であることは事実です。しかし繰り返しになりますが、当社としては脅威の検知や予防に限らずいろいろな用途を踏まえたインテリジェンスを提供したいという思いがあることから、あえて「脅威」を省いた「サイバーインテリジェンス」という表現を主に使用しています。

実際に当社では脅威分析はもちろんのこと、脆弱性リスク管理からダークウェブ監視、OSINTを通じたトレンド把握、ブランドプロテクションまで、多様なサイバーインテリジェンスサービスを用意しています。加えて、インテリジェンスアナリスト育成のためのトレーニングや、当社のアナリストがインテリジェンスレポートの作成を支援するマネージドサービスも提供していますので、サイバーインテリジェンスをこれから始めたい、何から始めればいいのかわからない、どのようなツールが適しているのかわからない、専門知識を持った人材が足りない、といった課題や悩みがある方は、ぜひお気軽に当社までお問い合わせください。

Writer

2015年に上智大学卒業後、ベンチャー企業に入社。2018年にオーストラリアへ語学留学し、大手グローバル電機メーカーでの勤務を経験した後、フリーランスで英日翻訳業をスタート。2021年からはマキナレコードにて翻訳業務や特集記事の作成を担当。情報セキュリティやセキュリティ認証などに関するさまざまな話題を、「誰が読んでもわかりやすい文章」で解説することを目指し、記事執筆に取り組んでいる。

-e1660089457611.jpg)

とは?.jpg)