Telegramは単なるメッセージングアプリにとどまらず、さまざまなサイバー犯罪活動の拠点へと進化しました。同アプリは匿名性と利便性が高く、暗号化機能や大規模なグループまたはチャンネルを作成する機能も装備されているため、プライバシーとリーチを両立させたい脅威アクターにとって魅力的なプラットフォームとなっています。Telegramは現在、コマンド&コントロール(C2)やデータ窃取の通信経路として頻繁に利用されており、盗んだファイルと認証情報を直接送信するためのパイプラインとしてボット機能が駆使されるようになりました。マーケットプレイスとしても高い人気を誇っており、侵害されたデータベースや認証情報を公開する、あるいはハッキングサービスやマルウェアを宣伝する場として多くの脅威アクターに支持されています。また、Telegramのチャットアクティビティが大きな地政学的イベントに連動して増える傾向から読み取れるように、多くのハクティビストグループがキャンペーンの運営、ハッカーの募集、プロパガンダの拡散にこのツールを使うようになりました。これに加えてTelegramは、サイバー犯罪への参入障壁を下げる役割も果たしています。このプラットフォームでは大規模で組織化されたグループが影響力を示す一方、独立系ハッカーや小さなグループも簡単に独自のチャンネルを作成できるため、Telegramが「有害な活動に利用できる合法ツール」として急成長を遂げているのです。

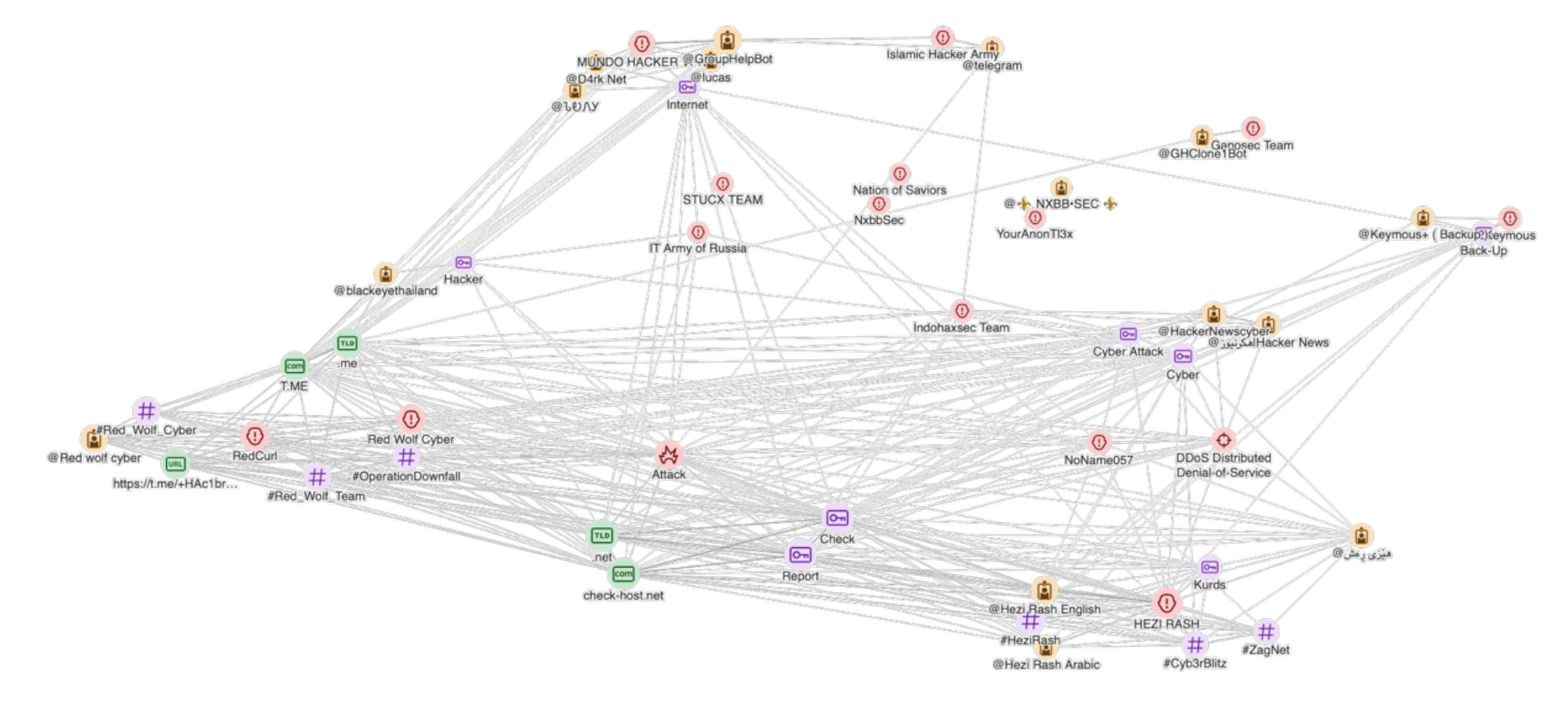

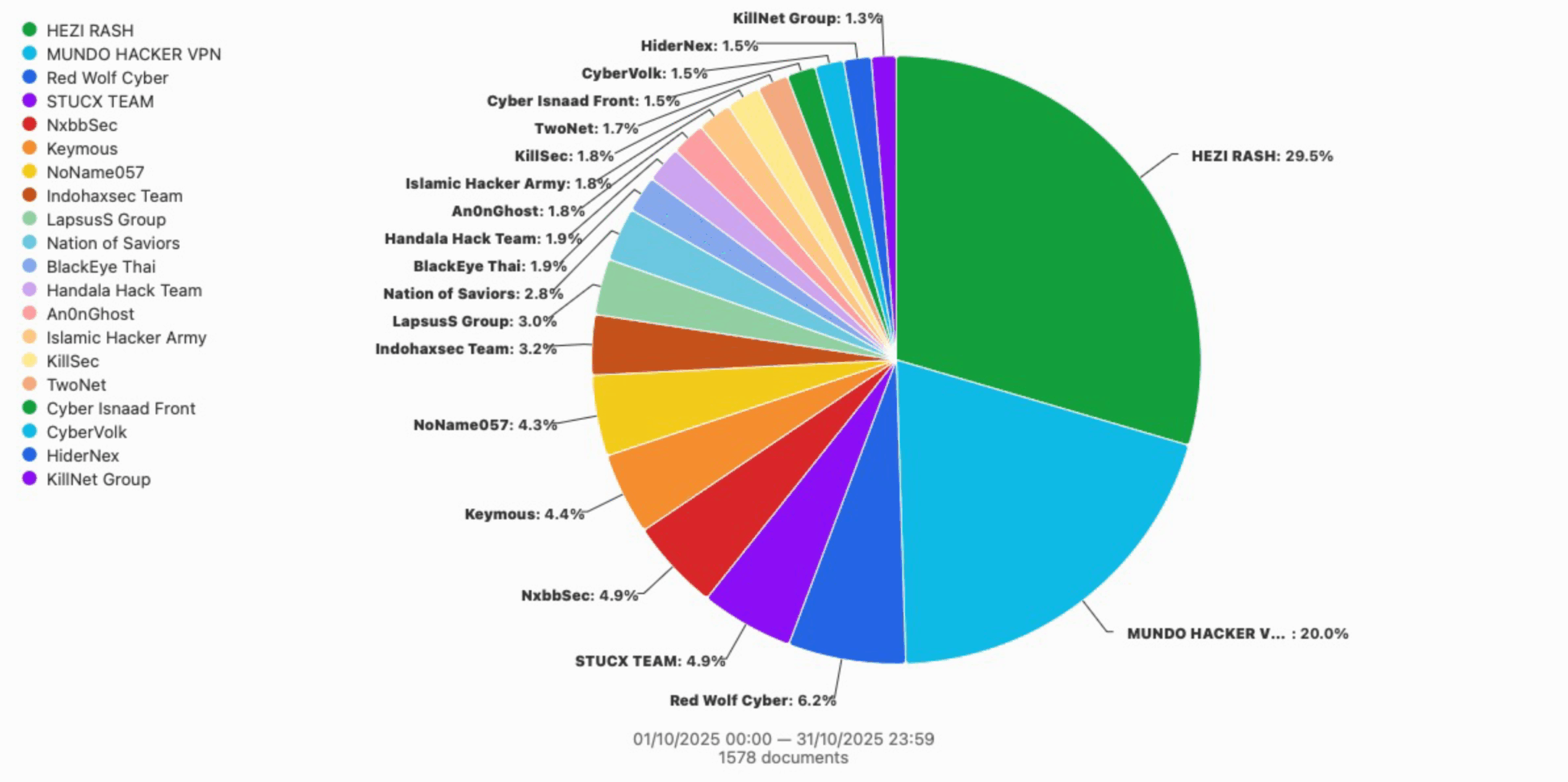

2025年10月1日〜31日にかけて確認された脅威アクター、Telegramハンドル、ドメイン、その他の関連エンティティの関係概要

*本記事は、弊社マキナレコードが提携する英Silobreaker社のブログ記事(2025年11月20日付)を翻訳したものです。

C2およびデータ抽出の通信経路として利用

続々と生み出されるマルウェアファミリーを分析すると、Telegramは脅威アクターにとって欠かせないツールキットになっていることがわかります。攻撃者は独自のインフラを構築・維持する代わりに、TelegramをC2とデータ抽出に使う既存の通信手段として転用しています。

例えば、マルウェア「Raven Stealer」は盗まれたデータをTelegram経由でリアルタイムに送信し、最小限のユーザー操作で認証情報・Cookie・取引詳細・ブラウザ情報を収集します。GitHub経由で配布され、Telegramチャンネル「ZeroTrace」で宣伝されているこのマルウェアは、Telegramを情報抽出の経路としてだけでなく、マーケティング/開発ハブとしても利用しています。また、マルウェア「Octalyn Stealer」との関連は、共通の開発者の下でツール群が進化を遂げていることを暗示しており、TelegramがRaven Stealerやその他の関連マルウェアの宣伝ハブとして使われています。同じく、リモートアクセス型トロイの木馬「CyberEye」もTelegramを活用し、Telegram Bot APIを介してすべてのC2トラフィックをルーティングします。このマルウェアは専用インフラを必要とせず、盗んだブラウザ認証情報やWi-Fiパスワード、TelegramまたはDiscordのセッションデータを抽出できるようになりました。そのほか、PE32ランサムウェアはTelegram Bot APIを介してすべての通信を行うことで知られ、身代金交渉ではTelegram経由で攻撃者へ連絡するよう被害者に指示します。

これに加え、Telegramの不審な活動についてCrimson7の研究者チームが行った最近の調査では、同プラットフォームのインフラをフルに活用した大規模なマルウェア攻撃が明らかになりました。この攻撃は当初、Google Chromeのアップデートを装ったフィッシング攻撃かと思われましたが、その後に巧妙なJavaScriptベースの感染システムであることが判明し、TelegramのBot APIを介して被害者のデータをリアルタイムで盗み出せることがわかっています。侵害に成功した事例は攻撃者が運営するTelegramチャンネルで直接報告され、数か国で合計1万8,000組以上の被害者(被害を認識していないケースも含む)が特定されました。Telegramはデータ抽出に加えてファイル配信システムとしても機能し、数多くのペイロードと盗難データダンプをホストしています。これはTelegramを使うことで脅威アクターらがインフラ整備の費用と手間を減らしつつ、高度にスケーラブルな攻撃を秘密裏に繰り出せるようになったことを物語っています。

オンライン犯罪マーケットとして機能

Telegramはさらに、マルウェアやハッキングサービス、盗んだデータが公然と宣伝される場になっています。パブリックチャンネルとプライベートグループを使い分けることでリーチと匿名性が確保できるため、犯罪者にとって使い勝手のいいマーケットプレイスが形成されているのです。経験の浅いアクターでもハッキングやマルウェア、ランサムウェア・アズ・ア・サービスといった攻撃者支援サービスを購入できるほか、Telegramのチャットでオペレーターを直接雇えるため、ほぼすべてのユーザーが加害を目的とする高度なサービスを利用できるようになっています。

Open Measuresが最近実施したOmega Cloud Telegramネットワークに関する調査では、このエコシステムの規模が浮き彫りになりました。2022年に立ち上げられたOmega Cloudは、11件のチャンネル/グループと単独の運営者で構成されています。このネットワークは盗まれたユーザー情報ログの不法販売を行う場であり、過去にはMeta StealerやRedLineのようなインフォスティーラーを使って複数国の被害者からデータを窃取していました。Omega Cloudは現在も稼働しており、本稿執筆時点で利用者数が9,000人を超えるなど、Telegramのネットワークが広告・配信・販売を集約した自己完結型データマーケットとして機能することを実証しています。Telegram全体で行われ、BlackCatのようなランサムウェアグループとのつながりが見られる不法行為に関する当社独自の調査では、こういったアクターたちが大規模かつ高度なマーケットプレイスを運営し、盗まれた認証情報をアフィリエイトやチャンネルメンバーとの間で取引・販売していることが判明しました。これらの活動は規模が大きく、例えばBlackCatのチャンネルには攻撃者側の主張に基づく侵害企業のリストが同時に複数掲載されることが多々あります。 このようにTelegram上でデータ侵害告知を行うことで、データ売買や身代金交渉を円滑に行える商用ツールとしての目的、そしてランサムウェアオペレーションへの「信頼性が高くてアクティブな脅威」という評判を高める戦略的ツールとしての目的が同時に達成されています。主要なランサムウェアグループのみならず、より規模の小さい「Hackers_of_USA」といったチャンネルも、独立系ハッカーにハッキングサービスやマルウェアを宣伝し、盗まれたデータを取引するプラットフォームを提供していることから、Telegramにおけるアンダーグラウンドエコノミーの多様性と使い勝手の良さを強調しています。当社はSilobreaker Chatsの収集データを活用することにより、これらの細分化され、急速に変化する複数のエコシステムを追跡するだけでなく、差し迫る脅威や共通の攻撃者、新たな侵害をリアルタイムで特定することができました。

地政学的イベントに関連したTelegramアクティビティの増加

Telegramはハクティビストの活動と現実世界の地政学的イベントが交差する主要なプラットフォームとなりました。多くのハクティビストグループは進行中の紛争や政治情勢と自らの活動を頻繁に結び付けながら、Telegramを駆使して組織的な攻撃を繰り出し、新規メンバーを募集するとともに、より大きなイデオロギー的ナラティブの中に自らの行動を位置付けています。こうした協同的な行動により、Telegramは単に活動の調整を行うためのツールとしてだけでなく、デジタル活動と地政学的メッセージを互いに強化させる場としても機能しています。

2025年10月1日〜31日にTelegram上で活動が観測されたハクティビスト集団

Radwareの研究者は、OpIsraelやOpJerusalemといったキャンペーンの著しい増加を確認しました。これらのキャンペーンではイスラエルの組織を狙った協同的なサイバー作戦の兆候として、「#OpIsrael」「#OpJerusalem」「#FreePalestine」といったハッシュタグが使われていました。

#OpIsraelのTelegramチャンネルは2025年3月18日から21日にかけて、約50組のハクティビストグループに対して広範な行動喚起を行いました。イスラエルだけでなく、同国の政策を支持しているとみなされる米国や英国といった国々を狙い、攻撃を拡大するよう促したのです。こういった協調の呼びかけに応じ、参加者はWebサイトの改ざんやデータ侵害、分散型サービス拒否(DDoS)攻撃を実行しました。これはTelegramを活用することにより、散在するグループ間での作戦計画やイデオロギーの整合が容易になったことを示しています。

Telegram上での活動と地政学的コンテキストの一致は、別の調査結果の中でも明らかになっています。OpenMindsとDFRLabは、2024年1月から2025年4月の間にTelegramチャンネルへ親ロシア的なコメントを投稿した自動アカウント3,634件で構成されるネットワークを特定しました。これらのコメントには、親ロシア的または反ウクライナ的なプロパガンダ、そしてロシア占領地域内のウクライナ人に向けた反戦メッセージや平和共存の呼びかけが含まれており、その文言は各地の時事や情勢の変化に合わせてしばしば修正されていました。

Silobreakerが行ったTelegramのチャット分析により、ハクティビストの活動には進行する地政学的紛争の展開が反映されていたり、そのような展開に対して直接的な反応が示されていることが明らかになりました。例えば、Cyber ToufanのTelegramチャンネル内で観察された活動もこの傾向を示しており、イスラエル・ハマス戦争に関連する出来事をつぶさに追跡した投稿が行われていました。同グループが送信したメッセージの内容は、ガザでの停戦違反、イスラエル軍の動向の監視、イスラエルのベンヤミン・ネタニヤフ首相への批判に関するものであり、現実世界の事象を常に把握し、それぞれに反応していることの証左となっています。また、Cyber Toufanは「停戦協定を尊重」して活動を一時停止すると公に表明したものの、「1度でも停戦違反」があれば報復すると警告しました。その後の投稿ではこの姿勢を強調するように、「シオニストの防衛・軍事産業に直接的または間接的に貢献している」17組の企業・組織に対して侵害やハッキングを行ったと主張しました。同グループは個人情報や行政・技術文書、音声・ビデオ通話の記録を所持していると主張し、今回の作戦を停戦違反と「同胞の血を流したこと」への直接的な対応と位置付けています。

このような一連の投稿から、Telegramはサイバー作戦と政治的メッセージ、そして現実世界の紛争のダイナミクスが集約するプラットフォームとして機能していることがうかがえます。Telegramのチャットを監視することで、こういったナラティブをリアルタイムで追跡・文脈化することができるため、アナリストはサイバーキャンペーンとそれに対応する地政学的トリガーを結び付け、協同的なハクティビスト活動の根底にある動機をより深く理解することができます。

Telegramがメッセージングアプリからサイバー犯罪のツールへと変貌を遂げたことは、合法的なデジタルプラットフォームを悪用する脅威アクターの手口がより広範に変化したことを反映しています。その手軽さ・匿名性・使いやすさを理由に、組織として活動するランサムウェアグループやマルウェア開発者から、単独で動くハッカー、そしてハクティビストに至るまで、多種多様なアクターがTelegramを利用するようになりました。また、攻撃者はTelegramを特定のマルウェア株のC2通信やデータ窃取の手段としても悪用しており、効率的な通信の整備に加えて、インフラの隠蔽や窃取したデータの収集・配布の自動化を実現しています。その一方で、このプラットフォームが攻撃の調整だけでなく、影響力行使やプロパガンダにも活用されていることから、地政学的紛争におけるTelegramの役割は、デジタルとイデオロギーの両戦線がこれまで以上に重なり合うようになったことを浮かび上がらせました。このように脅威アクターがTelegramのインフラを活用した戦術を発展・適応させ続ける中で、新たなリスクを検知し、その状況を把握するためにも、防御する側は組織の脅威インテリジェンス能力を強化することが欠かせません。

ディープウェブやダークウェブに関するSilobreakerのサービスを活用することにより、アンダーグラウンドのチャットで話題に上がるマルウェア開発やデータ漏洩を監視できるだけでなく、地政学的イベントとサイバー攻撃の関連性を解き明かすことが可能になります。さらなる詳細については、こちらからお問い合わせください。

寄稿者

- Joel Francis, Intelligence Analyst at Silobreaker

- Silobreakerプラットフォームから得た知見を基に、Silobreakerリサーチチームが作成

※日本でのSilobreakerに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではSilobreakerの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。

Silobreakerについて詳しくは、以下のフォームからお問い合わせください。

とは?.jpg)