ダークウェブモニタリングとは、ダークウェブ上のフォーラムやマーケットプレイスなどで交わされる会話や売買される盗難情報・ハッキングツール/サービスなどをモニタリング・調査し、自社に及び得るリスクを特定して対策に役立てることです。一般的に、この取り組みはサイバー脅威インテリジェンス(CTI)の活動の一環として行われます。

本記事では、そもそもダークウェブとはどんなものであり、ここでどのような活動が行われているのかを簡単に説明した上で、ダークウェブモニタリングの必要性や活用領域、実施方法、課題などについて解説します。

- ダークウェブ上に存在するサイトの例

- 盗難データ、漏洩データの売買

- マルウェアやハッキングツールの売買

- 脆弱性に関するやり取り

- 恐喝

- 詐欺サービスの提供

- 不法物品の売買、違法コンテンツの共有・売買

- インサイダー関連の活動

- ダークウェブモニタリングの主な活用領域

- インテリジェンス要件に従ってモニタリングを行う

- 専用ツールを利用し、自社に関連するキーワードを追跡

- 専用ツールが必要になる

- 成果の保証が困難

- ダークウェブをモニタリングするだけでは不十分

そもそもダークウェブとは?

そもそもインターネットには以下の図が示すような3つの「層」があるとされており、ダークウェブはこの層の1つです。

1つ目の層「サーフェスウェブ」は、GoogleやYahoo!といった一般的な検索エンジンの検索結果として表示されるようなWebサイトの集合を指します。2つ目の「ディープウェブ」はそうした検索結果に表示されないWebコンテンツの集合で、パスワード入力などの認証をしないと閲覧できないページや、非公開のチャットグループなどがその例です。そして3つ目の層であるダークウェブとは、通常の検索エンジンで表示されず、かつユーザーの身元を特定されにくくする特殊な技術やソフトウェアを使ってしかアクセスできないWebサイトの集合のことを言います。こうした匿名化技術の中では、特に「Tor」(トーア / The Onion Routing)と呼ばれるものが有名です。

なおダークウェブはディープウェブの一部であり、「Deep and Dark Web(DDW/ディープ・アンド・ダークウェブ)」とまとめて表記されることもあります。いずれも通常の検索エンジンで表示されない点は共通していますが、ダークウェブへのアクセスにはTorなどの特殊技術が必要なのに対し、ディープウェブへのアクセスは通常のブラウザからでも可能です。

※ダークウェブの仕組みやTorについて、さらに詳しくはこちらの記事をご覧ください:「ダークウェブとは?何が行われている?仕組みから最新動向まで」

ダークウェブ上に存在するサイトの例

ダークウェブ上にあるのは、主に以下のようなサイトです。必ずしもすべてが悪意ある活動や非合法な活動の場として使われているわけではなく、報道機関のTorサイトや匿名通報用プラットフォームなど、無害なものも存在します。

- ハッキングフォーラム(掲示板)

- マーケットプレイス(盗まれたクレジットカード情報やログイン認証情報を販売)

- チャイルドポルノなど違法コンテンツサイト

- BBCやニューヨーク・タイムズ(後者は2025年3月に閉鎖)など、報道機関のTorサイト(インターネット規制が厳しい国へのニュース提供を目的とする)

- 告発・ウィキリークス系のサイト

- 米CIAなどの匿名通報用プラットフォーム

- 政治フォーラム

- Hidden WikiやAhmiaといったディレクトリや検索エンジン

- ブログ(ランサムウェアグループのリークブログ含む)

- アクティビズム関連サイト

など

ダークウェブで行われている活動

では、上記のようなサイトにおいてユーザー(※)はどのような活動を行っているのでしょうか?ここでは、企業や社会にとって脅威となり得る有害な活動に絞っていくつか紹介します。

(※)ダークウェブ上のフォーラムやマーケットプレイスのユーザーは「脅威アクター」と呼ばれることもあります。

盗難データ、漏洩データの売買・共有

ダークウェブでは、何らかの手段で不正に取得された個人情報やネットバンキングのログイン情報、クレジットカード情報、企業から漏洩した秘密情報などが売りに出されています。また近年では、インフォスティーラー(情報窃取型マルウェア)によって盗み出された認証情報が多数売買されていることが問題になっています。

<売買される企業の漏洩情報の例>

- 従業員の個人情報や人事情報

- 従業員の認証情報や管理者アクセス権限(社内システムやクラウドサービスなどへアクセスするためのメールアドレスとパスワードのセットなど)

- 顧客の氏名、メールアドレスやクレジットカード情報

- 製品の開発に関わる情報やソースコードなどの知的財産

など

マルウェアやハッキングツール、攻撃代行サービスの売買

インフォスティーラーなどのマルウェアや、ブルートフォース攻撃用のツール、フィッシング攻撃用のパッケージ型ツールなどが、主にサブスクリプション形式で販売されています。また、DDoS攻撃などのサイバー攻撃を代行するサービスも取引されます。

脆弱性に関するやり取り

ダークウェブ上のフォーラムなどでは、脅威アクター同士が脆弱性の悪用方法やセキュリティパッチについて情報を共有し合っています。また、脆弱性を悪用するためのエクスプロイトコードが売買されることもあります。

恐喝

ランサムウェアグループや恐喝グループは、企業や組織をハッキングして情報を盗み出し、その情報をリークしないことと引き換えに身代金を支払えと脅しをかけることがあります。その際に使われる「リークサイト」と呼ばれるサイトは、大半がダークウェブ上に構築されます。

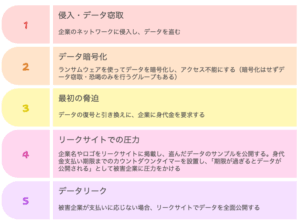

<リークサイトを用いた恐喝の一般的な流れ>

※すべての恐喝攻撃が上記の流れに沿って行われるとは限りません。

詐欺サービスの提供

身分証の偽装や、盗難クレジットカードを用いた不正な旅行予約の代行サービス、失業保険など公的な給付金の不正申請を代行するサービスといった、詐欺行為を支援するようなサービスもさまざまなものが提供されています。特にコロナ禍では、新型コロナウイルス関連の給付金を不正に受給するためのサービスが多数ダークウェブ上に出回りました。

不法物品や違法コンテンツの共有・売買

ダークウェブでは、麻薬などの違法薬物や武器、児童ポルノコンテンツなども売買されています。

インサイダー関連の活動

ダークウェブ上では、企業のインサイダー(内部関係者)の募集や宣伝も行われることがあります。例えば、特定の金融機関から不正に資金を引き出す手伝いをしてくれる職員を募集する投稿や、特定の企業に務める仲間のインサイダーを宣伝する投稿、自らをインサイダーとして宣伝する投稿などが観測されています。なお、こうした募集・宣伝活動の場としては、メッセージングアプリのTelegramも多用されています。

ダークウェブモニタリングの必要性と活用領域

このようにダークウェブ上では、企業や政府機関、団体などの組織に影響が及ぶ可能性があるものも含め、さまざまな違法性のある活動が行われています。一方で、こうした動きを監視・調査し、自組織の脅威になるようなものが見つかった場合にすぐさま対策を講じることで、実害を未然に防ぐことができる可能性があります。

例えばダークウェブ上ではよく、「インフォスティーラーログ」と呼ばれるものが売買されています。ここでのログとは、インフォスティーラーによって盗み出された認証情報やクッキーなどのデータという意味です。こうしたログはダークウェブのマーケットなどで販売され、サイバー犯罪者に購入されたのち、アカウントを乗っ取る攻撃に使われたり、ランサムウェア展開の足がかりとして組織ネットワークへ侵入する際に使われたりする恐れがあります。しかしモニタリングを行い、自組織に関連するログが売りに出された時点でそれを検知し、該当するアカウントを停止するなどの対応を素早く取ることができれば、攻撃被害に遭うリスクを大幅に抑えることが可能です。

では、上記のようなスティーラーログの監視に加えて、ダークウェブのモニタリングはどのような目的・領域で活用できるのでしょうか?

ダークウェブモニタリングの主な活用領域

漏洩データやアクセス権の早期発見

認証情報や個人情報、システムへのアクセス権など、自組織のデータが売りに出されるのをいち早く発見して早期にインシデント対応を開始することができれば、被害の拡大防止に繋がる可能性があります。

脆弱性対策

ダークウェブ上で活発な議論の対象になっている脆弱性や、エクスプロイトコードの存在する脆弱性を把握することは、どの脆弱性が悪用される可能性が高いのかを理解することにつながります。これは、脆弱性対応の優先順位付けに役立ちます。

サプライチェーンリスクやサードパーティリスクへの対策

ダークウェブ上のマーケットプレイスやフォーラムでは、サプライチェーン攻撃に悪用され得る以下のような情報が取引されています。モニタリングを実施してこうした情報が出回るのを迅速に発見し、対応を講じることができれば、自社に被害が及ぶリスクを軽減する、または被害を最小化することが可能です。

<サプライチェーン攻撃に悪用され得る情報>

- IT/ソフトウェアサプライチェーンリスクに関わる情報

- 自社の委託先や関連会社の漏洩認証情報など、サプライチェーン/サードパーティリスクに関わる情報

IT/ソフトウェアサプライチェーンリスクに関わる情報

ソフトウェア開発業者やクラウドサービスプロバイダー、マネージドサービスプロバイダー(MSP)など、下流に多数の顧客を擁するテクノロジー企業のログイン認証情報や機微なデータベースが取引されています。加えて、ソースコードリポジトリや内部のAPI、管理ポータルなどへの特権アクセスなどが出回ることもあります。こうした情報を利用すれば、攻撃者はシステムに侵入してデータを盗み出すことができるようになるだけでなく、バックドアを仕掛けたり不正なアップデートを仕込むなど、下流顧客にも広範な影響を及ぼし得るサプライチェーン攻撃を実行することが可能になります。

自社の委託先や関連会社の漏洩認証情報など、サプライチェーン/サードパーティリスクに関わる情報

例えば委託先企業から漏洩した認証情報や、関連会社や子会社・グループ会社のシステムへのアクセス権がダークウェブで販売されて悪用されれば、自社の情報が漏洩したわけではなくとも、委託先や関連会社などを狙ったサイバー攻撃により間接的な影響を被る恐れがあります。また、上記のような企業に預けていた自社の従業員の氏名やメールアドレスが漏洩した場合、自社の従業員を狙ったフィッシングや標的型攻撃のリスクが高まります。

インサイダー脅威への対策

先ほども触れた通り、ダークウェブのマーケットプレイスやフォーラム上では、サイバー犯罪者が自らに協力してくれる企業のインサイダーを募集する様子や、悪意や不満を抱える従業員が勤め先から盗んだ個人情報や営業秘密などを売却しようとする様子が観測されています。ダークウェブのモニタリングによってこうした動きを早期にキャッチできれば、インサイダー脅威が実際の損害へと発展する前にこれを食い止めることができるかもしれません。ただ、インサイダーの募集や宣伝はTelegramなどのメッセージングツールやソーシャルメディアでも行われているため、ダークウェブと併せてそうしたソースもモニタリングすることが重要になります。

脅威アクターのプロファイリングやサイバー攻撃のトレンド把握

特定の脅威アクターの動きを監視することで、TTPや使用ツール、標的とする業界/企業の傾向を探ることが可能です。また、アクター同士の会話の内容、言及される製品名、CVE識別子などから、サイバー攻撃のトレンドが伺い知れる場合もあります。

<その他の活用領域>

- 詐欺対策:クレジットカードの不正利用や金融詐欺、給付金関連詐欺など、詐欺的行為の未然防止。

- 地政学リスクへの対策:抗議デモや反政府活動、テロ活動に関する宣伝や募集の投稿をモニタリングすることによる、特定地域/国の地政学リスク評価(例:海外出張先における企業幹部の安全確保、自社のサプライチェーンに関わる工場や原材料のサプライヤーなどが所在する国・地域に関するリスク評価など)

- 犯罪捜査:違法物品や武器の売買の取り締まり、不法マーケットプレイスのテイクダウンなど。

- 国家安全保障:政府や軍事、重要インフラなどに関連する機微な情報が出回っていないかのモニタリング、テロ組織や過激派組織によるプロパガンダ配布などの動きのモニタリングなど。

など

ダークウェブモニタリングの実施方法

ここからは、実際にダークウェブモニタリングを行う方法について簡単に説明します。

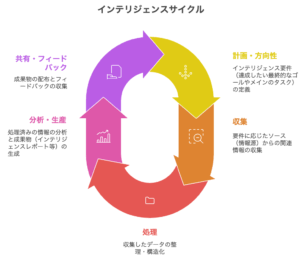

インテリジェンス要件に従ってモニタリングを行う

まず、冒頭でお伝えしたように、ダークウェブのモニタリングはサイバー脅威インテリジェンス(CTI)の活動の中で行われるのが一般的です。サイバー脅威インテリジェンスは、サイバーセキュリティ上の脅威等に関する情報を収集・分析・加工して、対策時の意思決定に役立つアウトプット(インテリジェンスレポート等)を作成・配布する取り組みのことを指し、以下のようなサイクルにしたがって運用されます。

<インテリジェンスサイクル>

※サイバー脅威インテリジェンスやインテリジェンスサイクルについて、詳しくはこちらの記事もご覧ください:

上図の通り、インテリジェンスの活動はまず、達成したい最終的なゴールやメインのタスクである「インテリジェンス要件」を定義するところから始まります。つまり、ただ闇雲にモニタリングを行えばいいわけではなく、要件に応じて具体的に何を監視対象にすべきなのかを決定することが求められます。

例えば「情報漏洩の兆候を早期に認識し、対策に繋げたい」という要件がある場合、これを達成するためにはダークウェブで自社の認証情報が出回っていないかや、脅威アクターの会話で自社の社名および、業務委託先など自社の情報を保有するサードパーティの社名への言及がないかなどをモニタリングする必要があります。

ただ、ダークウェブだけでなく、Telegramなどのメッセージングツールやソーシャルメディア上にも不正なコミュニティは存在するほか、ニュース記事やブログ記事、セキュリティベンダーのレポート等から有益な情報が得られることもあります。このため、要件によっては、ダークウェブに限らずサーフェスウェブやディープウェブも含むさまざまなソースを監視することが必要になります。なおダークウェブのモニタリングは、ディープウェブのモニタリングとセットで「DDW(ディープ・アンド・ダークウェブ)モニタリング」と呼ばれることもあります。

専用ツールを利用し、自社に関連するキーワードを追跡

ダークウェブを閲覧するためにはTorなどの特殊なブラウザが必要ですが、自身で直接アクセスすることは推奨されていません。企業が実施するモニタリングでは、ダークウェブ監視に対応したFlashpointなどの専用ツールやプラットフォームが使われるのが一般的です。

こうしたツールはダークウェブ上のフォーラムやマーケットプレイス、チャットルームなどをクローリングし、事前に設定しておいた自社に関連するキーワード(社名、従業員の認証情報、ファイル名、ドメイン、自社製品に関する技術的な用語など)への言及があった際に、アラートを発出します。企業のインテリジェンスチームは、アラートを受信したら調査を開始し、深刻度や影響度の評価を行って必要な措置を講じます。

自身で直接ダークウェブへアクセスするのが推奨されない理由

上記のような専用ツールを使用せず、自身でTorブラウザを用いて直接ダークウェブへアクセスすることは、以下のような理由から避けるべきとされています。

- 身バレの危険性がある:例えば特定の企業名や個人の氏名などで繰り返し検索をかけていると、自らの取り組みを見抜かれて安全が脅かされる恐れがあります。

- 法的リスクがある:例えば悪意なく偶然違法コンテンツへアクセスしてしまった場合でも、犯罪行為とみなされてしまう恐れがあります。

- 言語の壁がある:ダークウェブでは主に英語、ロシア語、中国語をはじめとする外国語が使用されており、スラングや隠語も多用されることから、自動翻訳機能を使えない場合は探索が困難です。

- 知識や経験が求められる:ダークウェブ上には、虚偽の内容について記した投稿も多数あります。真偽の評価や信憑性の評価を行うためには、専門的な知識や経験を持つアナリストの存在が不可欠です。

ダークウェブモニタリングが必要となり得る業界や企業

ダークウェブのモニタリングは、あらゆる組織にとって有益な取り組みになり得ます。しかし中でも特に導入が推奨されるのは、以下に挙げる業界や企業・組織です。

<サイバー攻撃の標的となりやすい、または攻撃を受けた際の影響が大きい業界/企業・組織>

- 金融業界:金銭に関わる情報や個人情報を大量に保有しており、サイバー犯罪の標的になりやすいほか、フィッシング攻撃のなりすまし対象にもなりやすい

- 医療業界:病状や身体的な情報など、慎重な取り扱いが必要な個人情報を多数扱うことから同じくサイバー犯罪者に狙われやすい

- 政府機関、官公庁:高度な技術・知識を有するAPTグループなど、サイバースパイ行為を主な目的とする国家支援型ハッカーグループの標的となりやすい

- IT・電気通信業界:サイバー攻撃などで業務やサービスが滞った場合に広範な社会的影響が想定される上、サイバースパイ行為を主な目的とする国家支援型ハッカーグループにも狙われやすい

- 重要インフラに関わる企業・組織:同じくサイバーインシデントによる業務やサービスの遅滞が、深刻な社会的影響を及ぼし得る

- エンタープライズ企業:規模の大きい企業は守るべき情報資産の保有量が増加・多様化するほか、業務委託先や利用するITシステム・SaaSが多くなりやすいことからサプライチェーンリスクやサードパーティリスクも高まり、アタックサーフェスが増大する傾向がある

<ダークウェブモニタリングが推奨されるその他の業界/企業・組織>

- 海外展開しており、GDPRなど海外のデータ保護法に準拠する必要のある企業:ダークウェブのモニタリングは、GDPRなどで要求される個人データの技術的な安全管理措置の一例とみなされる可能性が高いことから、コンプライアンスの観点で有益となり得る(※)

- サイバー攻撃被害に遭い、事後調査を行う必要がある企業:自社サーバーやシステムが不正アクセスを受けたり、ランサムウェアに感染するなどして情報が漏洩した恐れのある企業には、ダークウェブ上で自社に関する情報を早期に検出し、不正利用などの影響を最小化することが求められる

- 法執行機関:ダークウェブの情報が犯罪捜査に役立つ場合がある

- 防衛関連組織:国家支援型サイバー脅威の動向把握に役立つ情報や、地政学リスクに関する情報が得られる可能性がある

(※)ダークウェブモニタリングを実施しているからといって、必ずしもGDPRへの準拠が保証されるわけではありません。GDPRについてさらに詳しくは、こちらの記事もご覧ください:「GDPRとは?概要や日本企業が知っておくべき4つのポイント」

ダークウェブモニタリングの課題

ここまでに紹介した通り、ダークウェブをモニタリングすることにはさまざまな利点があるものの、課題もいくつか存在します。

専用ツールが必要になる

前述の通り、自身でTorブラウザを使ってアクセスすることは推奨されないため、外部のセキュリティベンダーが提供する有償の専用ツールやマネージドサービスを利用する必要があります。このため、企業のセキュリティ予算によっては金銭的コストがネックになる可能性も考えられます。

成果の保証が困難

ダークウェブのモニタリングを行ったからといって、100%確実に自組織と関連性の高い有価値な情報が観測されるとは限りません。例えば、「自社の認証情報が出回っていないか半年間モニタリングを継続して行ったが、1件も該当するものが見つからなかった」ということもあり得ます。この点は、予算確保のために経営陣や上層の意思決定者を説得する際の課題になるかもしれません。

ダークウェブをモニタリングするだけでは不十分

先ほども触れたように、いわゆる「不正なコミュニティ」はダークウェブ以外の場所にも存在します。インテリジェンス要件にもよりますが、ダークウェブ「だけ」に絞ったモニタリングでは不十分な場合がほとんどです。

最後に

ダークウェブモニタリングは、攻撃を受けた時点で検知・対策を行う受動的なセキュリティ対策とは対照的に、脅威が実害を生む前に先手を打つことを目指した能動的な取り組みです。ファイアウォールなどを利用した従来の受け身型セキュリティとダークウェブ監視・調査を組み合わせることで、すでに発生した攻撃を検知・ブロックするだけでなく、攻撃を準備段階で食い止めたり、漏洩した情報が実際に不正利用される前に予防措置を講じたりすることも可能になります。

ただ、多様な活用領域がある一方で、先に述べたように、有償の専用ツールが求められる、金銭的コストが必要になるなど、導入時のハードルになり得る課題も存在します。ダークウェブのモニタリングに興味はあるけれどコストが心配だ、専門的な知識を有する人材がいない、何から始めればいいのかわからない、などの不安がある場合は、モニタリングを代行するマネージドサービスの利用を検討するのもお勧めです。

弊社マキナレコードでも、ダークウェブおよびディープウェブのモニタリングツールであるFlashpointを提供しているほか、アナリストがお客様に代わってモニタリングを実施するマネージドサービスもご用意しています。詳細については弊社ホームページをご覧いただくか、下記フォームよりお気軽にお問い合わせください。

Flashpointについて

ディープ・アンド・ダークウェブ(DWW)やチャットサービスをはじめとする「不法コミュニティ(Illicit Community)」のモニタリングに特化した検索・分析ツールです。

【用途(例)】

- 従業員/顧客の認証情報や機密情報の漏洩の監視

- DDWトレンドの監視(アクター情報、脆弱性情報/PoC、IoC、インサイダー脅威など)

Writer

2015年に上智大学卒業後、ベンチャー企業に入社。2018年にオーストラリアへ語学留学し、大手グローバル電機メーカーでの勤務を経験した後、フリーランスで英日翻訳業をスタート。2021年からはマキナレコードにて翻訳業務や特集記事の作成を担当。情報セキュリティやセキュリティ認証などに関するさまざまな話題を、「誰が読んでもわかりやすい文章」で解説することを目指し、記事執筆に取り組んでいる。

-e1660089457611.jpg)

とは?.jpg)