パハルガムで2025年4月22日に発生したテロ攻撃を受け、インドは同年5月7日に軍事対応として「シンドゥール作戦」を開始しました。その後、ハクティビストによるサイバー活動が大きく増加し、インドのインフラを標的としたサイバー攻撃が150万件以上発生したと報告されています。この期間には高度持続的脅威(APT)グループや、各々の信条を動機とするハクティビスト集団が集結し、それぞれが重要インフラや政府機関、公的サービスに対してさまざまな戦術を展開しました。キャンペーンには親インド派と親パキスタン派の双方のアクターが関与し、Webサイト改ざんや分散型サービス拒否(DDoS)攻撃からデータリーク、マルウェアを使った高度な攻撃まで多種多様なオペレーションが実施されました。これらの事例はTelegramやX、アンダーグラウンドフォーラムのようなプラットフォームで頻繁に公表・拡散され、それまでの緊張がさらに高まりました。

本記事ではこれらの活動をより詳しく考察し、ハクティビストによるキャンペーンが与えた影響を検証します。キャンペーンによって直接生じた技術的影響は概ね限定的でしたが、特に愛国的感情を高めたという点では心理的・象徴的な意義を持ちます。それゆえ、この地域において変化を続けるサイバー空間と物理的空間にとって重大な脅威となっています。

*本記事は、弊社マキナレコードが提携する英Silobreaker社のブログ記事を翻訳したものです。

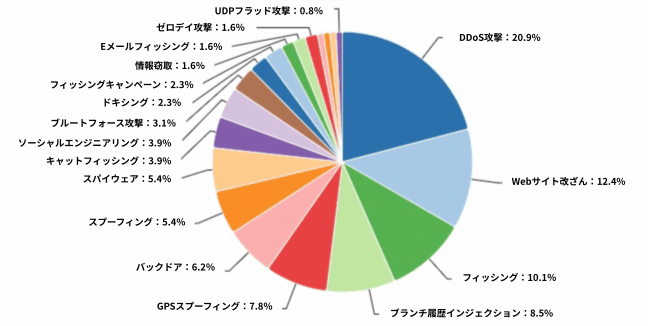

インド・パキスタン軍事衝突で確認された攻撃の種類と手法

シンドゥール作戦開始後、ハクティビスト集団は自らの信条や政治目標を追求するためにさまざまな妨害戦術を使用しました。これらはDDoS攻撃のようなボリューム型攻撃、Webサイト改ざん、データリーク、マルウェア攻撃など多岐にわたります。多様化する手法は技術的な脆弱性を悪用し、世論を形成して政府への信頼を失墜させようとする抜け目のない試みを反映しており、ハクティビストの活動の戦略的アプローチがますます強化されていることを示唆しています。

2025年4月22日〜5月10日の間に発生したインドまたはパキスタンを狙った攻撃の内訳

インド・パキスタン軍事衝突におけるDDoS攻撃

シンドゥール作戦に追随して始まったハクティビストによるキャンペーンはいくつかありますが、特に「#OpIndia」を掲げたキャンペーンはDDoS攻撃の使用を明白な特徴としていました。DDoS攻撃の発生件数は2025年4月22日〜5月10日の間に急増し、攻撃のピークを迎えた5月7日には1時間あたり最大7件の攻撃が発生したことを示唆する報告も上がっています。これらの攻撃の75%以上がインド国内の首相府や中央省庁といった政府機関と、防衛・医療・通信の分野を担う機関を標的としていました。攻撃は精度よりも量を重視していたため、生じた混乱による影響は最小限であったと評価されています。また、攻撃を受けたサービスのほとんどがアクセス可能な状態を維持し、オフラインになった場合でもダウンタイムは5分未満に留まったそうです。攻撃による影響が限定的であったことから、これらの活動は永続的な被害を与えることを目的にしているのではなく、印象に残るような混乱を生じさせることを第1目標としていたのではないかと推測されています。つまり、能力があるように見せつけて心理的不安を生み出すことが目的だったわけです。これらの作戦にはAnonSecやRipperSecなどの著名なアクターが携わっており、特にRipperSecはこの期間中にインドに対して行われたとされる全DDoS攻撃のうち3割以上に関与していました。同アクターはDDoSツール「MegaMedusa」を使用することで経験の浅い賛同者でも大規模DDoSキャンペーンに参加できるようにしていたことが確認されています。一方、AnonSecは5月7日に防衛・金融・航空・都市開発を含む重要分野の機関が運営する20件のWebサイトと州政府のポータルサイトを標的にDDoS攻撃を繰り返し仕掛けました。攻撃後、同グループはTelegramチャンネルに実行を主張する文面のスクリーンショットと反インド的なコンテンツを投稿しました。

インド・パキスタン軍事衝突におけるWebサイト改ざん

シンドゥール作戦開始後、Webサイトの改ざんも親インド派と親パキスタン派のハクティビスト集団の両方が使用する主要な戦術の1つとなりました。これらの攻撃はプロパガンダの拡散、オンラインインフラの混乱、そしてサイバー能力の誇示を目的としています。親パキスタン派は150万以上のインドのWebサイトを攻撃し、約150件の改ざんに成功しました。Team Insane PKやPakistan Cyber Forceなどの集団がこれらの攻撃を主導していました。注目すべき事例として、インドの国営防衛企業「Armored Vehicle Nigam」のWebサイトが改ざんされ、パキスタン国旗と同国内では「Al Khalid」の名でも知られる90-IIM式戦車の画像を表示したことが挙げられます。報復攻撃としてインドのハクティビスト集団もWebサイト改ざんを開始し、Indian Cyber Forceはパキスタンの大手銀行「Habib Bank」の従業員プラットフォームと1,000台以上の監視カメラへの攻撃を主張しました。また、Kerala Cyber Xtractorsはパキスタンの軍産複合体「Pakistan Ordnance Factories」に加え、カラチとイスラマバードの主要空港のWebサイトを攻撃しました。これらの改ざん行為も重大な損害を引き起こすことはなく、ハクティビストが自らの能力を誇示して注目を集めることを目的とした象徴的な意味合いの強い活動でした。

インド・パキスタン軍事衝突におけるデータリーク

データリークもハクティビストのオペレーションにおける特徴の1つとなっており、妨害型活動を行う手段としてだけでなく、思想的なメッセージを発信するツールとしての役割も果たしています。シンドゥール作戦が実施されて以降、こうしたリークは主張の正当性に関係なく、可能な限りターゲット組織の評判を落としたり、情報を公にさらしたりすることを目的として武器化されてきました。

パキスタンの主要機関を複数侵害したと主張する親インド派ハクティビストグループの中でも、Indian Cyber Forceは注目に値します。このグループの被害に遭った組織には連邦歳入庁や、バロチスタン工科大学などの複数の大学があり、前者は150GBの機微データが盗まれ、後者はCNIC(電子式の身分証明カード)やパスワード、住所といった学生情報を含むレコードが流出したとされています。Indian Cyber Forceはまた、パキスタンのデジタルにおける脆弱性を強調する目的で、ハッキングされたIPカメラの映像を共有しました。一方、親パキスタン派のハクティビストはインドの重要インフラへの攻撃を強化し、政府のITシステムや通信会社、病院を標的にしました。今年5月7日〜10日にかけて、650件を超えるサイバーインシデントが報告されており、多くの事例で大規模なデータリークの犯行声明が出されています。

しかし、その主張をすべて鵜呑みにすることはできません。例えば、Sylhet Gang SGやDieNetなど複数のハクティビストグループがインドの国家情報学センターから247GBを超えるデータを盗み出したと主張しましたが、実際は一般に利用可能なメディアファイル1.5GB分のみが抽出されました。またアンドラ・プラデシュ州の高等裁判所が被害を受けたとされるインシデントで盗まれた情報は、ネット上ですでにアクセス可能だった事例に関するメタデータに限定されていました。その他Indian Army and Election Commissionへの攻撃で盗まれたとされるものも、古いデータか捏造データだということが明らかになりました。CloudSEKによると、こうした侵害の疑惑をめぐって多くの関心を引いていたのが、X上のパキスタンに関連するアカウントです。これらには「P@kistanCyberForce」や「CyberLegendX」といったものがあり、いずれもまだ正当性が確認されていない主張を増幅させ、シンドゥール作戦やBunyan Al Marsous作戦などの進行中のオペレーションに関連付けることで、プロパガンダの価値を高めていました。

インド・パキスタン軍事衝突におけるマルウェア攻撃

マルウェアも重要インフラを狙った攻撃で使用されています。パキスタン関連のAPTグループ「APT36」はパハルガムで発生したテロ攻撃をテーマにしたPDF文書を使い、インドの政府や防衛関連に従事する人物をターゲットにしました。このキャンペーンではクレデンシャルフィッシングと共に、リモートアクセス型トロイの木馬(RAT)である「Crimson」などの有害なペイロードが展開されたほか、ジャンム・カシミール警察やインド空軍を装った偽ドメインが使用されました。この行動は、APT36がインドの重要インフラを攻撃した際に使って確立されたパターンに一致しています。2024年12月には、このグループがインドの政府機関や防衛関連請負業者、海上運送関連、学術機関に対しCurlBack RAT、Spark RAT、Xeno RATを展開していることが観測されました。これは、同グループが技術的適応力と広範な運用範囲の双方を有していることを表しています。またAPT36による現行の標的の選定方法から、このグループがいかにして継続的に地政学的なイベントや緊張を利用し、自身のサイバーオペレーションを強化・正当化しているのかが分かります。

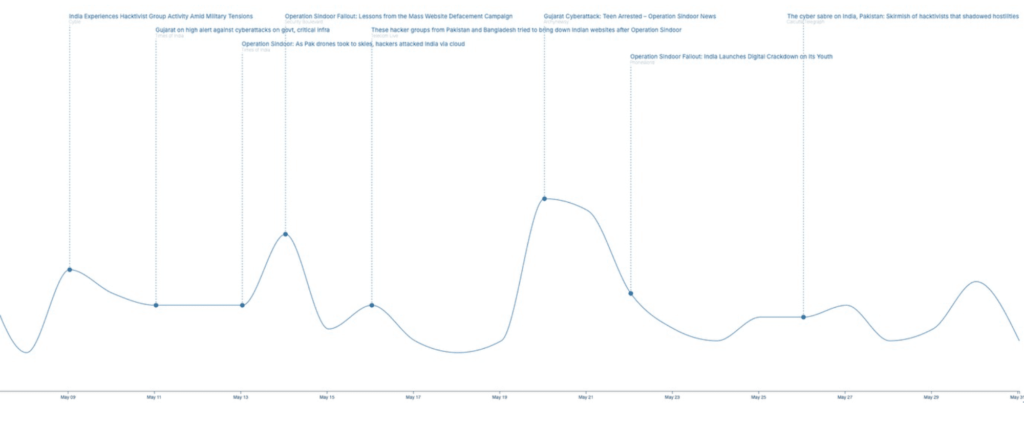

2025年5月7日〜6月1日の間に発生したインドおよびパキスタンを狙ったハクティビストの活動

ほかの紛争に標的を移行 – イスラエルとイラン

シンドゥール作戦以降、多くのハクティビストや脅威アクターが新しい地政学的な争点へ、とりわけエスカレートするイスラエルとイランの紛争に焦点を移しています。

ここ数週間、地域的な緊張の高まりと報復的な動機から、両国を標的としたサイバー活動が急増しています。イスラエルが2025年6月13日に「ライジング・ライオン作戦」を開始して以来、親イラン派のサイバー作戦が大幅に増加しました。「#OpIsrael」を掲げたあるアクターはイスラエルのミサイル警報システムTzofarを攻撃したと主張し、別のグループArabian Ghostsはイスラエルのラジオ放送を妨害したと主張しています。これらの攻撃はサービスの妨害だけでなく、心理的な圧力をかけ、この地域における認識の形成を目的としているようです。一部のグループは、イスラエル以外の国にも広範に警告を発しています。例えばMysterious Team Bangladeshは、ヨルダンとサウジアラビアがイスラエル支援を選択した場合、両国のインフラへのサイバー攻撃を実施すると警告しました。Radwareは、通常兵力に制約のあるイランが報復と権力再確立の手段として、サイバー攻撃に転じる可能性がこれまで以上に高まっていると示唆しています。

ハッキング集団APTiranも、イスラエルの重要インフラを標的とした大規模な攻撃の犯行声明を出しました。このグループは自らの行動をイスラエルの軍事作戦への報復に位置付け、政府省庁や病院、大学、金融機関のシステムに侵入したと主張しています。また、政府機関と一般市民の両方が所有する感染デバイスから「ゾンビ」ネットワークを構築すると脅迫しました。APTiran自身の声明によると、同集団はイスラエル政府のログイン認証情報35万件以上に加え、盗難された内部データベース約300件とさまざまな学術機関の認証情報をリークしています。さらに攻撃ツールキットの一部として、ALPHVやLockBitなどのランサムウェアを展開していると主張しました。

シンドゥール作戦からイスラエル・イラン紛争に焦点が移ったことは、ハクティビストネットワークの機敏性と機会主義的な行動を浮き彫りにしています。これらのアクターは、しばしば国家の統制とは無関係に活動するものの、世界情勢には常に敏感であり、地政学的緊張の局面を捉えてイデオロギー的アジェンダを主張し、影響力を拡大します。こういったグループの行動は混乱を煽る手段としてだけでなく、重要な地政学的紛争をめぐる言説をコントロールし、形作る手段としても機能するため、物理的な戦闘と戦略的影響力行使の境界を曖昧にしています。

Silobreakerのインテリジェンスが現在進行中の地政学的問題に関する最新情報を把握する際にどう役立つのか、そしてそれらがサイバー脅威ランドスケープにどのように影響を及ぼしているかについての詳細は、最新レポート「Global Conflicts in the Digital Age – How Geopolitics Influence Cyber Operations(デジタル時代の世界紛争 – 地政学がサイバー作戦に与える影響)」をダウンロードしてください。

寄稿者

Joel Francis(ジョエル・フランシス)、Silobreakerインテリジェンスアナリスト