OSINT(Open Source Intelligence, 読み:オシント)とは、公開されており誰でも利用できるデータから導かれた知見のことです。サイバーセキュリティの領域では脆弱性の発見や脅威アクターの分析、サイバー攻撃のトレンド把握など、さまざまな目的でOSINTが活用されるようになっており、注目が高まっています。

本記事では、OSINTの概要やインテリジェンス全体における位置付けから、歴史、情報ソースの例、サイバーセキュリティおよびその他の分野における活用例、ツール類、実施するためのフレームワーク、OSINTにまつわる問題まで、わかりやすく解説します。

OSINTとは?基本的な意味と概要

OSINTとは「Open Source Intelligence=オープンソースインテリジェンス」の略で、読み方は「オシント」です。「オープンソース」とある通り、一般に公開されている、誰もが利用できるデータを対象としています。

OSINTではこうしたデータを集め、分析・加工して成果物(=インテリジェンス)を作り出し、意思決定に役立てることを目指します。

OSINTの情報源は、ネットニュースや記事、ソーシャルメディア(SNS)の投稿、ブログ投稿など、インターネット上で見つかるものを指すことが通常です。

しかしそれだけでなく、紙の新聞や書籍、テレビやラジオの放送内容など非インターネットのものも含め、人や組織が収集し公にするあらゆる公開情報がOSINTの収集元とみなされます。

インテリジェンスとOSINT

先ほども触れた通り、「OSINT」の「INT」とは「Intelligence(インテリジェンス)」の略です。

OSINTという言葉は、「公開情報源から集めたデータ/情報そのもの」や、「公開情報源を使用した情報収集・調査」という意味で使われることもあります。

しかしより正確に言うと、OSINTとは、「これらのデータ・情報を分析・加工して得られるインテリジェンス」や、このインテリジェンスが作り出されるまでの工程全体を指す言葉です。

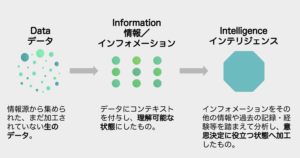

なお、単なる「データ(Data)」や「情報(Information)」と「インテリジェンス」は厳密には異なる概念であり、それぞれ以下のような意味を持ちます。

またインテリジェンスとデータ・情報との大きな違いは、以下の2点にあります。

※インテリジェンスについては、こちらの記事でも詳しく解説しています:「サイバーインテリジェンス」と「脅威インテリジェンス」の違いとは?

OSINT=公開情報から意思決定に役立つ知見を得る取り組み

OSINTの元になるのは誰でも利用できる情報です。よって、組織においては、これを自由に使って、有益な知見の提供、意思決定の支援、部門全体のセキュリティ強化などに繋げることができます。

サイバーセキュリティと脅威インテリジェンスの領域では、OSINTは主に脆弱性の発見や悪意あるアクターの追跡、新たな脅威の観察などに活用されます。

OSINTを通じて得られる知見は、例えば脅威アクターが用いる戦術・技術・手順(TTP)に関する理解を深めたり、攻撃の前兆を検知して先手を打った対策を講じたりする上で役立ちます。

OSINTの歴史

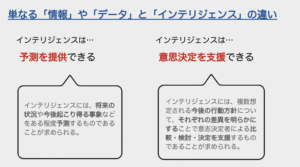

OSINTのルーツは軍にあります。軍において、諜報活動と戦略的なインテリジェンスの収集に用いられていたのです。

軍隊は新聞や雑誌、それらの切り抜き、ラジオ放送といった情報源を活用して、有益な情報を収集しようとしました。この慣習は第二次世界大戦の間じゅう続き、米国側の連合国はドイツの新聞を研究したりラジオ放送を聴いたりして知見を得ようとしました。

英国のForeign Research and Press Service(海外調査報道部)[1]も、BBC Monitoring Service(BBC モニタリング・サービス)[2]も、OSINTを業務に取り入れることで、動向をできるだけ素早く効率的に把握しようとしました。

その後、冷戦中は米国中央情報局(CIA)と旧ソ連の国家保安委員会(KGB)がOSINTを利用し、敵国の戦略と能力を把握しようとしました。インターネットがなくとも、新聞、公式発表、誰でも利用できるデータベースを組み合わせることで、有用なインテリジェンスが得られたのです。

OSINTという用語は、この種のインテリジェンス収集と諜報の技法を表現するものとして生まれました。

現在OSINTは、軍事から地政学、物理、サイバーセキュリティまで、様々な部門で安全上の懸念に対処するために用いられています。

OSINTとHUMINT、SIGINT

軍事・諜報の世界におけるインテリジェンスは、元となる情報の収集源や収集技法に基づいてOSINTを含む3種類に大別することができます。

①OSINT(Open Source INTelligence、読み方は「オシント」):一般に入手可能な公開情報を元にしたインテリジェンス

②HUMINT(HUMan INTelligence、読み方は「ヒューミント」):生身の人間を通じて収集される情報を元にしたインテリジェンス

③SIGINT(SIGnals INTelligence、読み方は「シギント」):通信システム、レーダー、兵器システムなどの発する電子信号から得られる情報を元にしたインテリジェンス

サイバーセキュリティの文脈においては、それぞれ以下のように解釈することが可能です。

収集技法 | 例 | |

OSINT | オープンソース(公開情報)からデータ収集を行う |

|

HUMINT | 「人」を介してデータ収集を行う |

|

SIGINT | 機器やデバイス、システムからのアラートやログ等のデータを収集する |

|

(IPA『脅威インテリジェンス 導入・運用ガイドライン』を参考に作成)

サイバーセキュリティ対策におけるOSINTの活用例

OSINTはサイバーセキュリティにおいて、以下のように活用されます。

脅威インテリジェンス

オンラインフォーラム(掲示板)、SNSプラットフォーム、その他誰でもアクセスできるソースを監視することで、悪意のアクターが用いる戦術・技術・手順(TTP)が見つかることがあります。

以下が、その具体例です。

脅威アクター同士のやり取り

ダークウェブのフォーラムやTelegramなどでは、マルウェアの販売やハッキングツールの共有、脆弱性の悪用に関する議論など、TTPに関する手掛かりとなり得る情報や、今後実施され得る攻撃の予兆などを発見できる可能性があります。

TelegramやSNS上のアナウンス

攻撃者(特にハクティビストグループ)は、TelegramやSNSなどでDDoSやデータ窃取といった攻撃の予告をしたり、攻撃を実施したと主張して犯行声明を出したりすることがあります。このアナウンスの中で、どのような手法を用いたのかを攻撃者自身が説明していたケースがいくつか報告されています。

ただし、攻撃者(脅威アクター)は虚偽の主張をすることも多々あります。その真偽の判断・評価は慎重に行うことが重要です。

ブログ記事・レポート

セキュリティ企業やインテリジェンス企業、また個人の研究者は、特定の脅威アクターやマルウェア、攻撃事例などの調査結果をインターネット上で公開していることがあります。こうした記事では、TTPはもちろん、推奨される対策やIoC情報などが共有されることもあります。このような情報は、SNSの投稿として公開されることもあります。

※脅威インテリジェンスについてさらに詳しくは、こちらの記事もご覧ください:

脆弱性の評価

OSINTを通じて公開情報を幅広く収集・分析することで、組織のIT資産に影響を及ぼし得る新たな脆弱性を早期に検出・把握することができるようになります。

情報の収集源となるのは、ソフトウェアベンダーが公開する脆弱性情報や、NVD・JVNなど政府運営の脆弱性データベース、また公的機関の発出するセキュリティアドバイザリだけではありません。

これらと併せて、研究者やセキュリティベンダーのブログ、GitHub、技術系掲示板、サイバーセキュリティフォーラム、SNSといった情報源も対象となります。こうしたソースを継続的にモニタリングすることで、脆弱性の公開直後や、エクスプロイトコードが流通し始めた初期段階(※)で脆弱性を特定し、速やかに対応を開始することが可能になります。

(※)研究者のブログやGitHub、SNSなどでは、ソフトウェアベンダーの公式な開示の前などの早い段階でPoCエクスプロイトが共有されることがあります。

サードパーティベンダーやサプライチェーンに起因する脆弱性対策にも有効

OSINTは、サードパーティベンダーや、パートナー/サプライヤーといったサプライチェーンに起因する脆弱性の把握にも有効です。公開情報源からは、例えば以下のような情報が入手できる場合があります。

- 自社の利用するクラウドサービスや外部SaaSプロバイダーが重大な脆弱性を抱えているという報告

- サプライヤーなど、サプライチェーン上で接点のある企業のネットワークにおける誤設定・情報漏えい・脆弱なソフトウェアの利用などの情報

- その他、悪用され得る潜在的な脆弱性の特定に繋がる情報

OSINTを通じてこうした情報をいち早く把握することができれば、外部サービスやパートナー企業に由来する潜在的なリスクを攻撃者側よりも早く認識し、先手を打って必要な緩和策を講じることが可能になります。

ソーシャルエンジニアリングとフィッシング検知

防御側だけでなく、企業や組織を狙うサイバー攻撃者側も、攻撃シナリオを練る上でOSINTを活用しています。

例えば、企業のホームページに掲載された経営幹部の情報、連絡先情報、従業員がXやLinkedIn等に投稿した私生活に関する情報や業務に関する情報、職務経歴などは、巧妙ななりすまし攻撃(ビジネスメール詐欺【BEC】や標的型攻撃など)やフィッシング攻撃を行う上で貴重な情報となります。

逆に言うと、防御側としては攻撃者に利用され得る情報が公開状態になっていないかをOSINTを通じて確認し、実際に上記のようなソーシャルエンジニアリング攻撃で悪用される前に、削除などの対応を取ることが可能だということです。

ブランド保護

ソーシャルメディアやレビューサイト、その他オンライン・プラットフォームを対象に、企業名・製品名・役員名・商標を含むキーワードなどをモニタリングすることで、ブランドへのなりすましや偽アカウント、企業名を使ったフィッシングサイトの存在などを早期に発見できる場合があります。これは、実害が生じる前に対応を講じることに繋がります。

また、OSINTは顧客の不満や批判的な投稿といったネガティブセンチメントのモニタリングにも活用できるため、自社のレピュテーションリスク管理にも役立てることが可能です。

インシデントレスポンス

サイバーセキュリティインシデントの発生中、OSINTを用いて証拠を収集し、攻撃者を突き止め、背景情報(IoCや侵害されたアカウント、リークされたデータなど)を提供することがあります。

攻撃が検出され次第このようなOSINT調査・分析を行って意思決定を支援することができれば、初動対応の精度やスピードを向上させることができます。

また、侵害範囲や影響の把握、攻撃者の意図の評価、二次被害の可能性の調査など、インシデント対応における初動以降のフェーズでもOSINTの活用は有効です。

ペネトレーションテスト

OSINTは、ペネトレーションテストやレッドチーム演習用の攻撃シナリオを作成する際にも活用されています。

対象となる企業について公開情報をもとに調査・分析を行い、露出したアタックサーフェス(攻撃対象領域)や弱点を見つけ出すことで、実際の攻撃者にも悪用され得るリアルなシナリオを構築することができます。

アタックサーフェスマネジメント(ASM)

上記と同様の理由から、OSINTはアタックサーフェスの特定および管理(ASM)においても活用することが可能です。

※アタックサーフェスについて詳しくは、こちらの記事もご覧ください:「アタックサーフェスとは? 具体例や管理のポイント」

サイバーセキュリティ対策以外でのOSINT活用シーン

OSINTは、サイバーセキュリティで利用されるほか、軍事や国家安全保障、偽情報対策、捜査・法執行、調査報道、企業調査、研究など幅広い領域で活用されています。

<主な活用例>

- 軍事・国家安全保障におけるOSINT活用例:地政学リスク分析、テロ・紛争情報の収集、戦場状況の把握、国際関係の監視など

- 偽情報対策におけるOSINT活用例:SNS上の情報操作キャンペーンの特定、ボットアカウントの特定、プロパガンダキャンペーンの特定、フェイクニュース拡散元の特定など

- 捜査・法執行におけるOSINT活用例:SNSやオンラインコミュニティからの容疑者特定、デジタルな証拠の収集

など

その他、調査報道や研究におけるOSINT活用例についてはこちらの記事もご覧ください。この記事では、Dorkingに使われる演算子の例も複数紹介しています。:「政治研究・調査のためのOSINTツール:アルゼンチンの文脈から考える」

OSINTフレームワーク

では、実際にOSINTの取り組みを始めるにはどうすれば良いのでしょうか?

OSINTの進め方をまとめた概念に、「OSINTフレームワーク」というものがあります。

OSINTフレームワークとは、オープンソースの情報を収集、分析、活用するために用いられる体系的手法です。一般的な構成要素として、以下のものがあげられます。

計画策定と目標設定

情報のニーズや調査範囲のほか、見るべき情報源や、利用すべき具体的な技法やツールを明確にします。

データの収集

Webサイト、ソーシャルメディア・プラットフォーム、ニュース記事、公開データベース、フォーラム、ブログといった様々なオープンソースから、情報を収集します。その際、Webスクレイピングや、高度な検索演算子、データマイニング、ソーシャルメディア・モニタリングといった、OSINTのツールや技法を利用します。

データの分析

情報の信憑性、信頼性、重要性を評価します。また、データの可視化やリンク分析、相関関係の手法を用いて、パターン、繋がり、重要な知見を見つけます。

情報の取りまとめと報告

レポートやブリーフィング、インテリジェンス・プロダクト(成果物)など、よく整理されたフォーマットにおいて情報を整理、提示することで、分析から導かれた結論や知見を効果的に伝えます。

継続的モニタリングとフィードバック

新たなソースから収集した情報、新しいトレンド、フィードバックループをアップデートすることで、OSINTのプロセスを改善し、得られた教訓を生かします。

OSINTフレームワークは、組織の具体的なニーズや目標に基づいて、改変したりカスタマイズしたりすることが可能です。

なお、OSINTに限らず、インテリジェンス全般に適用可能な体系的なプロセスとして、「インテリジェンスサイクル」という概念もあります。詳しくはこちらの記事をご覧ください:「サイバーインテリジェンスサイクルとは?要件定義から情報収集や分析、配布までの流れを解説」

OSINTの調べ方・やり方:技法とベストプラクティス

誰でも利用できる情報を収集・分析してOSINTを効率的に作るための技法は、いくつか存在します。

Google Dorking(Google Dorks)

まず、アナリストはGoogle、Bing、Yahooといった検索エンジンを使います。高度な検索演算子を用いながら検索結果を絞り込み、求めている情報を見つけるのです。

特にGoogleを用いた技法は、「Google Dorking」や「Google Dorks」、または「Google Hacking」と呼ばれます。

<Google Dorkingで使われる演算子の例>

| 検索演算子 | 概要 | 例 |

| site:[URL] | 指定したドメインと、そのすべてのサブドメイン内のページのみ表示する。 | site:example.com |

| filetype:[ファイル拡張子] | 特定のファイル形式(PDFなど)で検索する。 | filetype:xlsx |

| intitle:[特定のキーワード] | 指定したキーワードがタイトルに含まれているページのみを検索する。 | intitle:osint |

| before/after:[yyyy-mm-dd] | 指定した日付より前、または後の期間に限定して検索する。 | befoer:2025-01-01 after:2024-10-31 |

Webスクレイピング

ソフトウェアツールを用いてWebサイトからデータを抽出するWebスクレイピングを使うと、複数のWebサイトから求めるデータを引き出せるため、アナリストは大量のデータを素早く効率的に収集できます。

データ分析ツールの活用

データ分析ツール(Excel、Tableau、R言語など)によって、アナリストは大規模なデータセットの中にパターン、トレンド、関係性を見出せるようになります。

セキュリティ検索ツールの活用

セキュリティ検索ツール(Maltego、FOCA、Shodan、TheHarvester、Recon-ng)は、様々なオンラインソースにあるオープンソースデータを分析するのに用いられます。

AIの活用も:OSINTの技法は絶えず進化

テクノロジーも情報ソースも新たなものが登場する中、OSINTの技法は絶えず進化しています。

例えば近年では、情報収集、分析、評価、レポーティングといったOSINTの各フェーズにおいて、作業効率やスピードの向上を目的としたAI技術の活用が進んでいます。

よってアナリストは、効率的にOSINTを収集・分析する新たな技法やツールについて、常に最新の情報を仕入れておくことが大切です。

OSINTの情報ソースの例

OSINTに利用できるソースは様々です。Webコンテンツやソーシャルメディア、ニュースにとどまらず、OSINTの目的に利用できるソースやデータの例として、以下のものが挙げられます。

オンラインのフォーラムやコミュニティ

特定の話題や産業と関連のある、フォーラム、ネット掲示板、オンラインコミュニティ

公開データベース

誰でも利用できるデータベース(政府の記録、資産記録、企業の提出文書、裁判資料、許認可データベースなど)

学術研究

学術誌、研究論文、議事録、学位論文

誰でも利用できる政府の報告書

政府機関や国際的組織が公表する報告書、白書、研究成果

オンラインディレクトリ

オンラインディレクトリ、職業別電話帳、職業上のグループや団体のWebサイト

誰でも利用できる地図や衛星画像

地図プラットフォームや、場所、インフラ、地形を写した衛星画像

誰でも利用できるデータリーク

過去に発生したデータ侵害で漏えいした情報やリークされた情報(機密情報や個人情報を含むことも)、設定ミスなどにより誤公開されている未保護のデータや脆弱性、潜在的リスク

ダークウェブやディープウェブはOSINTの情報源に含まれる?

OSINTは、公開されている誰もが合法的に利用できる情報をもとにしたインテリジェンスです。したがって、ダークウェブやディープウェブ上のソースであっても、この条件に当てはまるものであればOSINTの情報源に含まれると考えられています。

ただし、非公開のサイトや、不正な手段(ハッキングやなりすましなど)で侵入したサイト上の情報はOSINTとはみなされません。

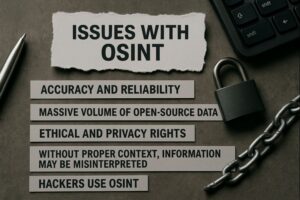

OSINTにまつわる問題と注意点

OSINTには多くの利点がある一方で、潜在的な問題や課題も存在します。

以下に挙げるような問題に対処するには、熟練のアナリスト、確かな方法論、適切なツールによって、取得したOSINTの信頼性と重要性を確認することが必要です。

正確性と信頼性

OSINTを用いて取得した情報の正確性と信頼性が、問題となることがあります。誰でも利用できるソースには、誤った情報や、偏見、古いデータが入り込んでいることがあります。複数のソースからの情報に対して真偽の確認と比較を行い、正確性を確保することが非常に重要です。

膨大なデータ量

オープンソースデータは量が膨大であり、ふるいにかけ、分析し、優先度に従って順序づけることが大変な場合があります。効果的なデータ管理、フィルタリング、分析技法は、有意義な知見を効率よく引き出す上で必要です。

倫理やプライバシー権

情報を誰でも利用できるソースから収集するといっても、倫理やプライバシー権について考えるべき問題は、やはり存在します。法的・倫理的ガイドラインを確実に順守し、個人のプライバシーを尊重するとともに、慎重な扱いが求められる情報に不正にアクセスしないことが重要です。

妥当なコンテキストの必要性

妥当なコンテキスト(背景、文脈)がなければ、情報は誤って解釈され、不正確な結論や行動を導くかもしれません。アナリストは、対象分野において必要な専門知識と、背景を踏まえた理解によって、正確な知見を引き出さねばなりません。

サイバー攻撃者によるOSINTの悪用

先ほども触れたように、OSINTは防御側だけでなくサイバー攻撃者にも使用される手法です。

よって組織においては、損害を与えかねない情報が意図せず公開されないかを注意すること、また、適切なセキュリティ対策を講じて慎重な扱いが求められるデータを保護することが、非常に重要です。

ソーシャルエンジニアリング攻撃などに悪用され得る公開情報の例

ソーシャルエンジニアリング攻撃などに悪用されかねない公開情報の例としては、以下のようなものが挙げられます。

なりすましやフィッシングなどに悪用可能な、個人・従業員に関する情報

- 氏名・役職・所属などの情報(企業サイトの社員紹介ページやLinkedInに掲載されたプロフィールなどに含まれているおそれ)

- 顔写真・プロフィール写真(企業サイト、SNS、登壇資料、採用ページなどに含まれるおそれ)

- SNSへの投稿内容(私生活や趣味、人間関係、旅行先や出張先、仕事上の不満や愚痴などの情報が含まれるおそれ)

BECや標的型攻撃メールなどリアルな偽メールの作成に悪用可能な、組織構造・業務プロセスに関する情報

- 組織図・経営陣情報(公式サイトやプレスリリースなどに含まれるおそれ)

- 業務フロー・専門用語(採用情報や技術系ブログなどに含まれるおそれ)

アクセス権限の誤設定などにより、意図せず公開された社内文書

- ファイルのメタデータ(作成者名/内部ユーザー名、社内端末名、ソフトウェア名・バージョン、社内ファイルパスなどが含まれるおそれ)

- 組織・業務に関する情報(組織図、役職・担当者一覧などが含まれるおそれ)

OSINTツール

先ほど、OSINTにまつわる問題の1つとして、データ量の膨大さを挙げました。この課題を解消するための手段となるのが、以下で紹介するようなOSINTツールの数々です。

OSINTツールの中には、誰でも利用できるソースにある情報を収集、分析、可視化しやすくするソフトウェアアプリケーションや、プラットフォーム、サービスがあります。

こうしたツールは、脅威インテリジェンスチームが、脅威や悪性のアクター、動機、標的を完全に把握する上で欠かせません。

ツールがなければ、インテリジェンスチームは検索エンジンやOSINTフィード、Twitter、レポートなどに含まれる非構造化データを、手動で収集、検証、重複排除、標準化する作業に足を取られ、前に進めなくなるでしょう。

OSINTツールの例

- Babel X:SNS、ニュース、フォーラム、ダークウェブなどを横断的に収集・分析できる多言語対応の脅威インテリジェンス/OSINTプラットフォーム。

- BuiltWith:Webサイトで使用されている技術スタック(CMS、フレームワーク、分析ツール、CDNなど)を特定できるツール。

- DarkSearch.io:Tor上のダークウェブサイトを対象とした検索エンジン。

- Grep.app:GitHub上の公開リポジトリを横断検索できるコード検索サービス。

- Intelligence X:情報漏えい、ダークウェブ、ペーストサイト(Paste site)、ドキュメントなどを対象にした検索・分析プラットフォーム。

- Maltego:人物・組織・ドメイン・IP などの関係性を可視化するリンク分析ツール。OSINT調査やネットワーク分析で広く利用される。

- Metagoofil:公開されているPDFやWordなどの文書からメタデータ(ユーザー名、ソフトウェア情報など)を抽出する情報収集ツール。

- Mitaka:ブラウザ拡張型のマルウェア分析ツール。

- Recon-ng:モジュール型のWeb偵察/OSINT フレームワークで、ドメインを起点にサブドメインや関連インフラなどの公開情報を収集・整理できる。

- Shodan:インターネットに公開されているサーバーや IoT機器を検索できるエンジン。ポート、バナー、脆弱なサービスの発見などに役立てられる。

- Silobreaker:ニュース、SNS、フォーラム、ダークウェブなど多様な公開情報源からインテリジェンスを収集・分析するOSINTプラットフォーム。

- SpiderFoot:IP、ドメイン、ユーザー名などを起点に情報を収集するOSINTツール。自動化にも対応。

- theHarvester:検索エンジンや公開データからメールアドレス、サブドメイン、ホスト名などを収集する情報収集ツール。

Silobreakerはどう役立つか

Silobreakerは、組織がWeb上の非構造化OSINTデータを活用して脅威の発見と優先順位付けを行えるよう支援するため、創業しました。このようなテキスト主体、かつ会話体のデータを数百万もの多言語のソースから集め、データセットを標準化し、そのデータから得られる知見や、それがお客様の優先的インテリジェンス要件(PIR)とどう関係するかを、ワンクリックで提供することを、専門としています。

Silobreakerが提供するデータソース不問のプラットフォームにより、ソースの比較や信頼性と信憑性の計測を、より素早く、より効果的に行うことが可能となります。さらに、情報を分析、可視化して、人物、組織、場所の相互の関係を発見することも可能です。

脅威インテリジェンス・ライフサイクルの全ての手順が、Silobreaker内部で完結します。つまり、サイバー・物理・地政学に関するPIRの管理に始まり、構造化・非構造化データ、オープンソースデータ、ディープ&ダークウェブデータ、フィニッシュド・インテリジェンスデータの自動収集・処理、そしてインテリジェンスの分析・生産・配布までをカバーします。

Silobreakerが、貴社脅威インテリジェンスチームによる高品質で有用なインテリジェンスの生産スピード向上と、意思決定者によるリスク軽減と組織の保護に向けた行動の迅速化にどう役立つかを、デモにてご説明します。お気軽にお申込みください。

製品の詳細についてはこちらのページ(マキナレコード企業サイト)をご覧ください。

以下のリンクから説明資料をダウンロードすることも可能です。

【OSINT関連レポートを無料配布中】

また、当社のアナリストがまとめたOSINT調査の結果に関するレポートも無料で配布しています。以下のバナー画像よりダウンロード可能です。

OSINTやインテリジェンスのトレーニングも提供中

弊社マキナレコードは上記Silobreakerのほか、「サイバーインテリジェンスをチームとして積極的に取り入れていきたいが、どこからはじめたらいいかわからない」という方向けに、グローバルに活躍するインテリジェンス専門家監修のトレーニングを提供しております。OSINTを始めとするインテリジェンス業務に必要な、以下のスキルを身につけることができます。

✔️ 脅威インテリジェンスの流れ全体をイメージする能力

✔️ さまざまなデータソースを理解し、確信を持ってデータを収集する能力

✔️ 基本的なレベルのデータ分析を行う能力

✔️ 効果的な脅威インテリジェンスレポートを作成する能力

✔️ 自らのレポートの効果を評価する能力

詳しくは以下のページをご覧ください。

(マキナレコード企業サイトに移動します)

以下のリンクから説明資料をダウンロードすることも可能です。

参考資料

[1]細谷 雄一, 2015, 「国際連合創設への設計図:チャールズ・ウェブスターと世界秩序の構想、一九四二年-四三年」

[2]Alban Webb, “BBC Monitoring in Wartime” (BBC公式Webサイト)

Writer

一橋大学卒業後、新聞記者などを経て、マキナレコード入社。以降、翻訳スタッフとして、情報セキュリティやダークウェブ関連のインテリジェンスレポートや、マニュアル文書等の英日翻訳を担当。現在、アナリストチームの一員として分析・報告業務に携わる。翻訳者評価登録センター (RCCT)登録翻訳者。資格区分:Professional Translator(T00074)。

とは?.jpg)