2025年1月〜4月にかけて医療部門を盛んに攻撃したランサムウェアグループを特定し、分析しました。

*本記事は、弊社マキナレコードが提携する米Flashpoint社のブログ記事(2025年4月25日付)を翻訳したものです。

医療が狙われる理由

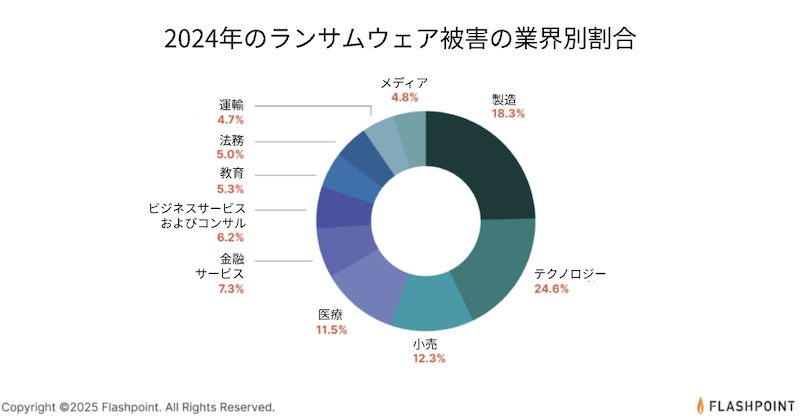

医療は常に脅威アクターにとって魅力的なターゲットであり、ランサムウェアの標的となる上位5つの業界に含まれています。

なぜ医療部門は魅力的な攻撃対象なのでしょうか。同部門で事業を展開するほぼすべての組織は患者データや治療記録、患者の保険に関連する財務記録といった機微性の高い情報を大量に保有しています。加えて、ネットワークが中断されると業務が完全に停止する恐れがあり、患者の死亡につながりかねません。したがって攻撃を受けた医療機関は身代金を支払う可能性が高く、それゆえランサムウェアに狙われやすいのです。

ランサムウェア・アズ・ア・サービスの増加

ランサムウェアは依然として厄災のような存在であり、Flashpointのアナリストは2025年に入ってからすでに1,462件以上のランサムウェア攻撃の事例を収集しました。1989年に出現した最初のランサムウェアは単独の脅威アクターによる場当たり的な攻撃でしたが、容易に入手できるツールやサービスの急増によって大規模かつ複雑な犯罪組織へと急速に進化しました。

今日のランサムウェアのランドスケープではランサムウェア・アズ・ア・サービス(RaaS)の活動が主流です。これはサイバー犯罪者が採用しているビジネスモデルであり、不正なライセンスを購入したユーザーは複雑なコードやアップデート、カスタマーサポートに加えてキーロガー、仮想通貨マイナー、ボットネットなど様々なツールを使用できるようになります。

犯罪者の攻撃力を増強するRaaSによって、市場への参入障壁が大幅に下がりました。そのため経験の浅い攻撃者でもこういった複雑なツールを様々な標的に対して利用できるようになり、特に医療部門が大きな影響を受けています。

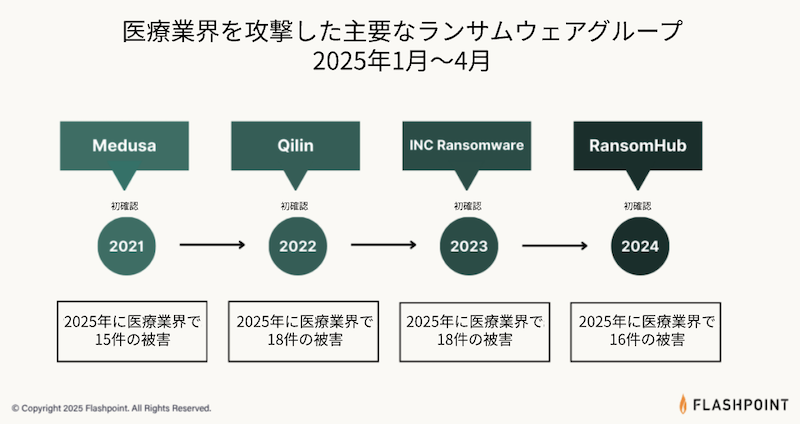

2025年1月〜4月にかけてFlashpointは合計181件の医療関連の被害者を観測しましたが、最も多くの攻撃を行ったのは以下のRaaSグループでした。

Qilin

Qilinは2022年7月に登場したランサムウェアグループです。当初「Agenda」という名前で活動していたこの集団は、2024年には最も精力的に活動したランサムウェアグループの1つにまで成長しました。Qilinは主に医療部門を標的としていますが、このほかにも製造業や金融サービス、教育といった業界に攻撃を仕掛けることでも知られています。2025年1月〜4月にかけて、Qilinは同部門で公表されている被害者18組に身代金を要求しました。

ロシアを拠点としていると推測されるQilinランサムウェアは通常、スピアフィッシング攻撃やリモート監視・管理(RMM)ツール、そしてCobalt Strikeマルウェアを使って標的を感染させます。このランサムウェアは脆弱なSYSドライバを利用した検出を回避し、PsExecとSecureShellを介して感染を広げることができます。

ほかの多くのランサムウェアグループと同様、Qilinは不法なフォーラムやマーケットにデータをリークすることを脅しの道具にして身代金を要求する二重恐喝の手法で悪名高いグループです。

INCランサムウェア

INCは2023年7月から活動しています。このグループはQilinと同様に二重恐喝の手法を使い、医療部門では公表されている被害組織18組を攻撃しました。INCは主に医療業界を標的としていますが、教育・テクノロジー・政府機関といった他部門の組織を攻撃している事例も確認されています。

初期感染は通常、スピアフィッシング攻撃のルアーに攻撃者がかかることで始まりますが、最近ではCitrix NetScaler内に存在するCVE-2023-3519という脆弱性を悪用するようになりました。この脆弱性はスタックベースのバッファオーバーフローを引き起こし、攻撃者による任意のコード実行を可能にする恐れがあります。

Verizonの最近の調査によるとランサムウェアは現在、中小企業に対して重点的に影響を与えており、この攻撃の傾向はINCにも見られます。目下のINCの被害者の多くは従業員1,000人以下の中小企業ですが、その攻撃は病院や医療サービスを行う組織に集中しています。

RansomHub

RansomHubは比較的新しいグループで、2024年2月に初めて登場しました。このグループは2025年1月〜4月にかけて、医療部門で公表されている被害組織16組を攻撃しました。RansomHubは著名なランサムウェア攻撃への関与によってもその悪名を高めています。

Flashpointのアナリストは、RansomHubがCVE-2020-1472という脆弱性によって初期アクセスを獲得することを確認しました。この脆弱性を悪用することで、攻撃者によるドメイン権限の昇格と制御が可能になります。このエクスプロイトはユーザーによる操作が不要であるため、事前にソーシャルエンジニアリングを一切必要としない格好のツールとなっています。

RansomHubの「Locker」ランサムウェアはGo言語とC++でコーディングされており、WindowsやLinux、ESXiに対して使用することができます。Flashpointは、このランサムウェアが設定ミスのあるクラウドストレージのインスタンスを使ってシステムのバックアップを攻撃していることを確認しました。

Medusa

2021年6月に初登場したMedusaは医療部門を標的とする、活動の盛んなランサムウェアグループの1つになりました。2025年1月〜4月までの間に同部門で15組の被害者を出しています。

Medusaは高速暗号化能力と独自のマルウェア拡散技術で知られています。

また2023年にある公立学校を攻撃した際には、100万米ドルの身代金を要求し、その悪名を轟かせました。

被害者を感染させる上で、Medusaはフィッシング攻撃と脆弱性悪用の2つを初期アクセスベクターとしています。また、悪用する脆弱性はCVE-2024-1709とCVE-2023-48788であることが判明しています。前者はScreenConnectの脆弱性で、リモートの攻撃者はこれを利用するとセットアップウィザードを起動して管理者ユーザーを作成できるようになります。後者はFortinet EMSのSQLインジェクションの脆弱性で、攻撃者はこれを悪用するとSQLクエリの挿入・操作が可能になり、任意のデータを操作・開示できるようになります。

Flashpointを使ってランサムウェアから身を守ろう

特にRaaSモデルを介して絶え間なく進化し、横行しているランサムウェアは、医療部門にとって依然として大きな脅威であり続けています。脅威アクターが戦術を磨き、フィッシング攻撃や脆弱性を巧みに悪用していく中で、セキュリティチームは警戒を怠らず、防御戦略をプロアクティブに展開していく必要があります。

著名なランサムウェアグループの具体的な手口と好んで使うアクセスポイントを理解することは、攻撃による壊滅的な被害を未然に防いだり、軽減したりするための重要な第一歩です。Flashpointはランサムウェアへの対策に向け、包括的なアプローチを提供します。詳しい方法は「2025 Ransomware Survival Guide」をダウンロードしてご確認ください。

日本でのFlashpointに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではFlashpointの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。