本記事では、LockBitランサムウェアグループを襲った重大なデータ侵害について深く掘り下げます。今回のリークはセキュリティ対策を行う者にとって、LockBitのRaaS運営に関する重要な知見を得るための貴重な機会をもたらすものです。

*本記事は、弊社マキナレコードが提携する米Flashpoint社のブログ記事(2025年5月19日付)を翻訳したものです。

今年5月7日、悪名高いLockBitランサムウェアのオペレーションが大きな打撃を受けました。未知の攻撃者が同グループのアフィリエイトのログインパネルに侵入し、改ざんを行ったのです。改ざんの結果、「罪を犯すな。犯罪は悪いことだ。プラハより愛を込めて」という痛烈なメッセージが残されました。しかしより大きいダメージとなったのは、攻撃者が複数のテーブルとデータセットを含むSQLデータベースを、LockBitの管理者パネル(アフィリエイトと管理者がランサムウェアの活動を管理するために利用するインターフェース)から流出させたことでした。

データ侵害を通じて事態が一変し、過去10年間で最も活動が盛んなランサムウェアグループの1つについて、これまでなかったような知見がもたらされています。リークされたデータからはアフィリエイトや被害組織、身代金要求に関する詳細のほか、プライベートなやり取りなど、グループ内インフラの重要な要素が明らかになっており、グループの活動状況や潜在的な脆弱性の利用方法について新たな洞察を得られるようになっています。

PHPの脆弱性CVE-2024-4577:エントリポイントとなった可能性のある欠陥?

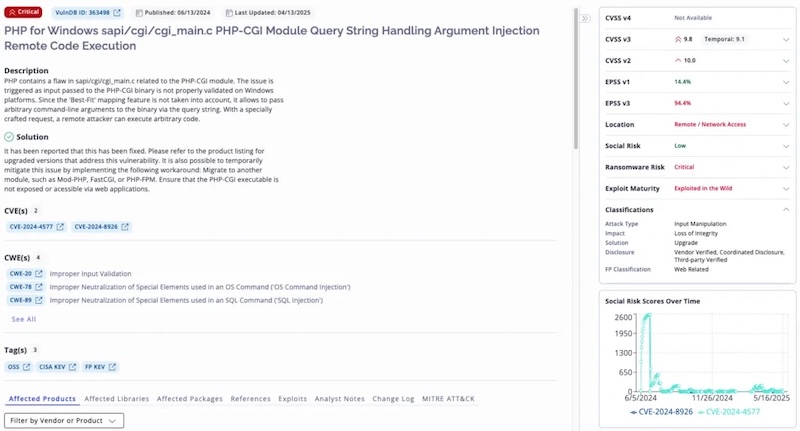

リークされたSQLデータは2025年4月29日に作成された可能性が高いと、Flashpointのアナリストは評価しています。また影響を受けたサーバーではPHPのバージョン8.1.2が実行されていました。このバージョンはCVE-2024-4577に脆弱で、リモートコード実行のために使われる恐れがあります。

Flashpoint Igniteより、CVE-2024-4577に関する脆弱性メタデータ(画像入手元:Flashpoint)

当社アナリストは、CVE-2024-4577が今回の攻撃の初期アクセスベクターだったと断定できていませんが、早くも2024年6月7日には同脆弱性が悪用されていたことを確認しており、『Flashpointの脆弱性分析・優先順位付けに関するウィークリーレポート』にこの欠陥に関する情報を記載しています。CVE-2024-4577が発見されて以来、複数の脅威アクターが不法なマーケットプレイスやフォーラムで、プライベートなものと公開されているものの双方のエクスプロイトコードを探していることを当社アナリストは観測しています。

LockBitのデータ流出を調査

Flashpointのインテリジェンスチームは、LockBitへの侵害行為によって漏洩したデータを現在も調査しています。今後このデータから判明したことに基づき、追加情報をお客様にお知らせする予定です。当社アナリストが発見した注目に値するデータセットは以下の通りです。

1. ユーザー

FlashpointはLockBitシステムのユーザー約75人に関する情報を発見しました。これらのユーザーは、アフィリエイトか管理者のいずれかであると思われます。このテーブルにはユーザー名、平文のパスワード、およびメッセンジャーIDが含まれます。

2. ランサムウェアビルド

ランサムウェアビルドに関するメタデータを保存するためのデータセットが見つかりました。これには被害企業のドメイン名が売上高や日付と共に記載されています。記載されているユニークなドメインは630件を超えますが、その多くは実際の被害者ではなく、主にテスト目的で使用されているものです。

3. システムの無効なリクエスト

LockBitランサムウェア・アズ・ア・サービス(RaaS)システムに対して送信される、無効または不正なリクエストを追跡するためのテーブルがありました。これは攻撃の試みを特定するために使用されていました。

4. 身代金と招待

被害者と交渉を始めるための招待トークンや招待リンクが含まれるデータセットが見つかりました。各招待には、ビットコインまたはモネロのウォレットアドレス1件と身代金の要求額が紐づいています。

5. ファイル

システム内でアップロード、処理、保存のいずれかの動作が行われたファイルに関するメタデータを記録するためのデータセットがありました。

6. 被害者

「クライアント」と呼ばれるSQLデータには、LockBitの被害者に関する情報が含まれていました。

7. ビットコインのアドレス

システム内のユーザーまたはビルドに紐づいたビットコインアドレスが保存されているデータセットがありました。テーブルにはおよそ6万件の暗号資産アドレスが含まれています。

8. チャット

LockBitとその被害者のやり取りが記録されていたと考えられるリポジトリが見つかりました。これには、データの回復を試みる被害者からと思われるメッセージが4,200件近く存在します。

LockBitの対応

情報が漏洩した直後、LockBitのメンバーはグループのTelegramチャンネルで声明を発表し、LockBitのソースコードも、復号ツールも暗号化された「企業」情報も盗まれていないと主張しました。LockBitのメインブログでも同様のメッセージが共有されています。同グループはさらに、この侵害行為を行った脅威アクターに関する情報を求め、情報提供が行われた場合は報酬を支払う用意があると述べました。

FlashpointはLockBitに限らず、ContiやBlackBastaなどのほかのランサムウェアや関連グループから流出した複数のデータベースも注意深く観察していますが、これらとLockBitとの間に重複する点は確認されていません。

Flashpointを使ってランサムウェアから身を守ろう

Flashpointはアンダーグラウンドフォーラムやダークウェブチャンネルを含む幅広い情報源を通じて、既知のランサムウェアグループを引き続き注視します。組織はFlashpointを活用することで、ランサムウェアを使う攻撃者に先手を打って脅威アクターが使う手口の理解を深めることができ、将来生じ得る攻撃を防止すると共に、インシデント対応のプレイブックを改善することが可能になります。

「ランサムウェアに関するダッシュボードを使って経営陣がランサムウェアについて必要な知見を得られるようにすることで、私の業務はかなり楽になりました。また情報を複数の形式でダウンロードしたり、抜粋してブリーフィングに活用したり、分析に活用したりすることができるため、多くの時間を節約できました」

− Global Financial Services社インテリジェンス部門長

脅威アクターの標的選別のパターンや交渉戦術について、重要な知見を提供する包括的な脅威インテリジェンスをお求めの方はデモにお申し込みください。Flashpointをご利用のお客様は、Flashpoint Ignite PlatformよりLockBitから流出したデータの完全版をダウンロードすることができます。

日本でのFlashpointに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではFlashpointの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。

とは?.jpg)