IT・詐欺対策・脅威ハンティングチームに欠かせないFlashpointの新ガイドでは、今日のアイデンティティベースの攻撃に対抗すべく、アンダーグラウンドの世界から集めた情報窃取型マルウェア(インフォスティーラー)の生データを強力かつ先駆的な防御策に変換する方法について詳しく説明しています。

*本記事は、弊社マキナレコードが提携する米Flashpoint社のブログ記事(2025年10月22日付)を翻訳したものです。

アイデンティティベースの攻撃という新たな現実

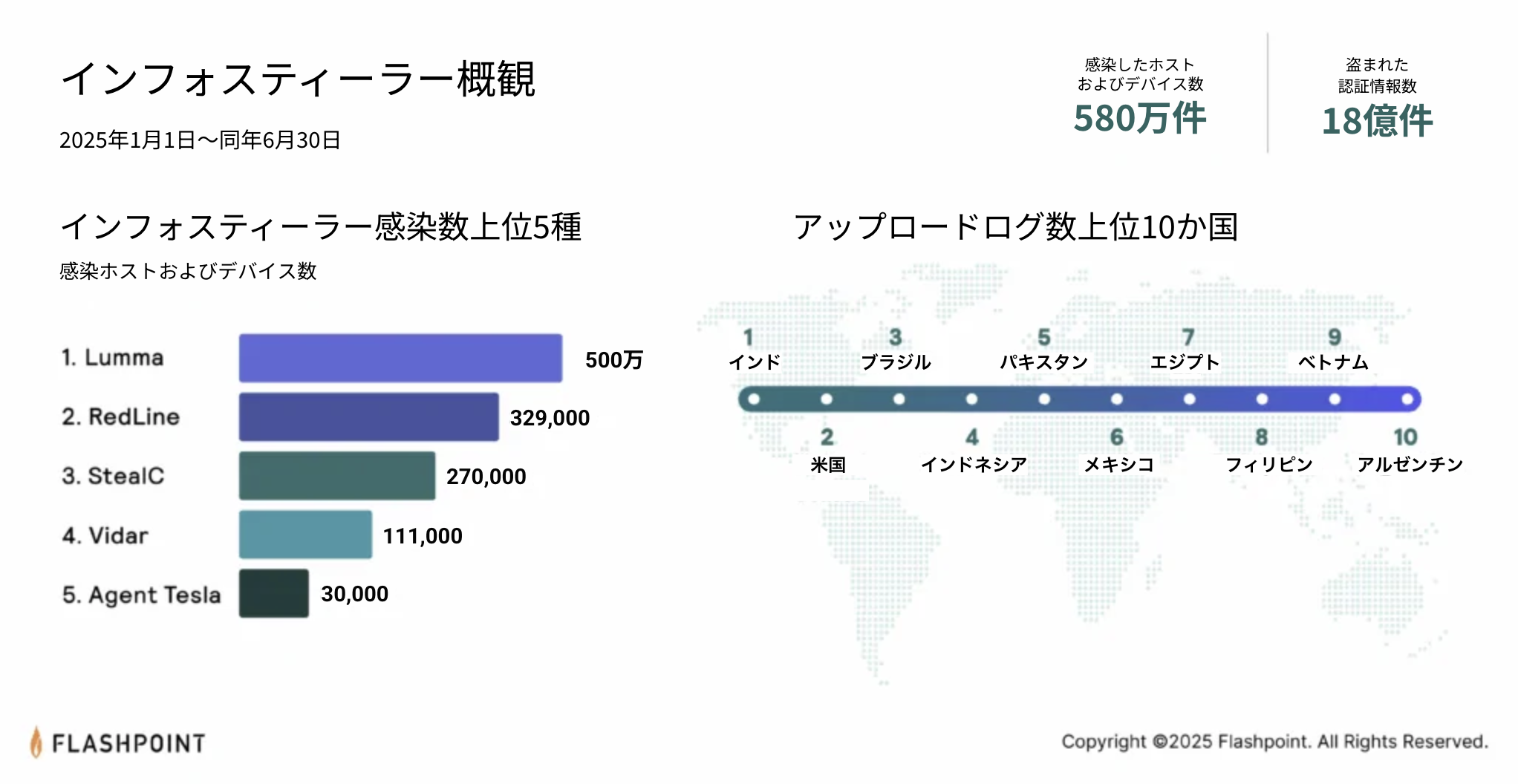

情報窃取型マルウェア(別名インフォスティーラー)を用いた攻撃は今までにない規模で勢力を増しており、2025年には最も拡張性の高い侵入経路として多くの企業を苦しめるようになりました。Flashpointのアナリストの追跡調査によると、インフォスティーラーによる認証情報窃取は年初と比べて800%と劇的に増加しており、侵害された企業・個人アカウントのパスワード、Cookie、その他の機微情報は18億件に及びます。

このような変化は、企業の攻撃対象領域(アタックサーフェス)がネットワークインフラにとどまらず、従業員・パートナー・顧客のデジタルアイデンティティにまで拡大していることを意味します。セキュリティチームは2026年に向けて組織の防御戦略を策定するにあたり、盗まれたログが売買され、武器化される違法なエコシステムを目に見える形で理解する必要があります。そのため、Flashpointは『The Proactive Defender’s Guide to Infostealers(プロアクティブな防御のためのインフォスティーラー対策ガイド)』を作成しました。

このガイドではFlashpointが有するPrimary Source Collections(一次情報コレクション、PSC)を基に、脅威の機先を制するプロアクティブな防御の構築に欠かせないインテリジェンスをサイバーセキュリティ専門家にお伝えします。詳細は以下の通りです。

- 最も感染数の多いインフォスティーラーと、最近の攻撃チェーンにおけるその役割を詳しく説明:LummaやStealCなど人気の高い亜種に加えて、KatzあるいはAcreedのような新出の亜種が脆弱性の悪用やランサムウェアといったの戦術をどのように取り入れているのか、また、それらに対してどのような防御策が効果的であるのかを解説します。

- アイデンティティベースの攻撃対象領域を管理するための戦略:盗まれたアイデンティティが脅威アクターによって武器化される手法だけでなく、セキュリティチームがそういった活動を監視し、優先順位を付けて対応する方法を確認します。

- プロアクティブな防御の構築にインフォスティーラー関連のインテリジェンスを運用するためのガイダンス:Flashpointの包括的なインテリジェンスを活用してデータダンプのリバースエンジニアリングを行い、感染傾向を把握するとともに、潜在的なセキュリティギャップが悪用される前に対策を講じます。

アイデンティティベースの初期アクセスベクターの増加

インフォスティーラーは低コストかつ高収益なマルウェア・アズ・ア・サービス(MaaS)モデルとして使用されており、現代のサイバー犯罪エコノミーの要となっています。月額60米ドル(約9,000円)という低価格のサブスクリプションサービスも存在し、ほぼすべての脅威アクターが簡単に利用できるため、ランサムウェア・脆弱性攻撃・データ侵害といった大規模なキャンペーンの足掛かりとなっています。

インフォスティーラーはユーザー名やパスワードだけでなく、大量の情報を盗むことのできる非常に効果的なツールです。インフォスティーラーがマシンに侵入すると、盗み出したデータを「ログ」にまとめ、アカウント乗っ取り(ATO)やラテラルムーブメントを可能にする総合的なターゲットプロファイルを作成します。

インフォスティーラーのインテリジェンスをFlashpointで運用

セキュリティチームの介入において肝心なのは、組織のデータが盗み出され、ログにパッケージ化され、不法マーケットプレイスで販売される前に先回りの対策を講じることです。脅威の機先を制するには、専門的かつ包括的な脅威インテリジェンスが欠かせません。

「インフォスティーラーとしても知られるデータ窃取ツールは、ユーザーの認証情報やセッショントークンの大規模な侵害を助長してきました。感染後に出力されるファイルはインフォスティーラーログと呼ばれます。こうした侵害は企業ネットワークへのアクセスのみならず、その後の攻撃を開始するための経路に変化しています。

たった1つのログファイルには攻撃実行に必要なホスト情報とセッション情報が詰まっており、攻撃者にシステム内を横方向へ移動される、あるいはネットワークを完全に侵害される恐れがあるのです。2025年にはインフォスティーラー感染が800%増加すると予測されていることを踏まえると、盗まれたセッションCookieや企業デバイスのメタデータを先回りして監視する方向に防御戦略をシフトさせ、ネットワーク全体を侵害されるリスクを排除しなければなりません」

Flashpointのインテリジェンス副責任者、Ian Gray

生ログを実用的な知見に変換

サイバーセキュリティ専門家の多くは静的フィードを多用しているため、重大な脅威のトリアージに必要なコンテキストを十分に得られていません。Flashpointのガイドでは当社独自のアプローチを取り入れた手法に加え、一次情報コレクションを活用してアンダーグラウンドフォーラムやTelegramチャンネル、情報窃取専用マーケットプレイスといったソースから生ログを積極的に収集する方法を説明しています。

Flashpointにより、加工前の乱雑なデータは構造化されたインテリジェンスに変換され、これを活用することでセキュリティチームは測定可能な結果を得ることができるようになります。

- ソース取り込み:Flashpointの精鋭アナリストが独自技術を駆使し、アンダーグラウンドのエコシステムを積極的に監視するだけでなく、インフォスティーラーに関する生データを利用可能になった瞬間に特定して取り込みます。

- 正規化と重複の排除:受信したログは自動的にレビューされ、一意性や鮮度、脅威との関連性が評価されます。重複しているものは排除され、シグナル抽出を最適化するためにデータをルーティングします。

- 解析とエンリッチメントの自動化:Flashpointのエンリッチメントエンジンはそれぞれのログを分析し、認証情報やセッションCookie、ホストメタデータなどの重要なコンポーネントを抽出してタグ付けします。

- 構造化されたアウトプット:解析済みのデータを正規化されたフォーマットで整理し、既知のインフォスティーラーの亜種にマッピングします。これらのデータはさらにFlashpoint Ignite内でインデックス化されます。

この構造化データのセットは、リアルタイムアラート、セキュリティ情報およびイベント管理(SIEM)/セキュリティオーケストレーション・自動化・レスポンス(SOAR)の統合、検索・フィルタリング可能なビュー、そしてより広範な脅威アクターインフラとの相関分析を可能にします。詳細については本ガイドをダウンロードしてください。

Flashpointを活用してプロアクティブに対抗

アイデンティティベースのセキュリティインフラにとって、インフォスティーラーは直接的な脅威となります。企業や組織から盗み取ったデジタルアイデンティティですでに武装している攻撃者に対し、受け身の姿勢で対応している余裕はもうありません。あらゆる侵害を先回りして検知し、迅速な対応で常に脅威の機先を制する必要があります。

インフォスティーラーに関するFlashpointの一次情報コレクションとインテリジェンスを活用することで、セキュリティチームは侵害されたアカウントを素早く発見し、感染傾向を把握できるだけでなく、脅威アクターが盗んだ認証情報を武器化する前に強固な対抗策を打てるようになります。『The Proactive Defender’s Guide to Infostealers(プロアクティブな防御のためのインフォスティーラー対策ガイド)』を今すぐダウンロードし、生データを強力な防御策に変えてください。

日本でのFlashpointに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではFlashpointの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。

とは?.jpg)