本ブログ記事では、Scattered Spiderの歴史、最近のキャンペーン、進化する戦術・技術・手順について詳しく説明します。

*本記事は、弊社マキナレコードが提携する米Flashpoint社のブログ記事(2025年8月15日付)を翻訳したものです。

サイバー脅威ランドスケープは絶え間なく変化していますが、「Scattered Spider」ほど急速に適応・進化するグループはいないかもしれません。米国・英国の10〜20代の若者を中心に構成される同グループは、多くの組織を苦しめる、恐るべき脅威として2025年に猛威を振るっています。Scattered Spiderは初期アクセスベクターとしてソーシャルエンジニアリングを駆使し、無数の著名なグローバル組織に侵入して数百万ドルを脅し取ってきました。

ここまで確認されているScattered Spiderの戦術・技術・手順(TTP)

- ソーシャルエンジニアリングとフィッシング

- ビッシングへの移行

- ラテラルムーブメント

- マルウェアツールセット

- 恐喝

Scattered Spiderとは?

Scattered Spiderはソーシャルエンジニアリングや認証情報の窃取、SIMスワッピング、初期アクセス、ランサムウェアの展開、データ窃取・恐喝といった活動で知られるグループです。サイバーセキュリティ業界によるこの呼称は主に追跡と報告に使用され、「The Com」「Star Fraud」「LAPSUS$」といったTelegramチャンネルまたはグループによる活動も含まれます。

このグループが用いる戦術・技術・手順(TTP)は、「Shiny Hunters」のようなデータリーク・恐喝グループのものと共通しています。昨年夏には「SpidermanData」「Sp1d3r」「Sp1d3r Hunters」のユーザー名で恐喝を行っている事例が複数回確認され、最近ではTelegramチャンネル「scattered lapsus$ hunters」を通じてその活動が観測されています。

そのほかにも以下の名称で追跡されています。

- Octo Tempest

- Oktapus

- Muddled Libra

- UNC3944

- UNC6040

また、所属メンバーは次のようなランサムウェア・アズ・ア・サービス(RaaS)グループに関連付けられています。

- ALPHV/BlackCat

- Qilin

- DragonForce

- RansomHub

- Hellcat

Scattered Spiderは最近、「ShinySpider」または「ShinySp1d3r」と呼ばれるRaaSグループを立ち上げたと主張しました。

Scattered Spiderの標的は?

Scattered Spiderは「波状攻撃」、つまり特定の業界を選択した上、その部門で活動する複数の組織を可能な限り多く、短期間に次々と攻撃するアプローチを採ります。標的とする業界は、収益性やソーシャルエンジニアリングの容易さに基づいて選択されているようです。この攻撃スタイルは脅威アクター特有のものではありませんが、Scattered Spiderのオペレーションにおいて明確な特徴となっています。

業界を絞って攻撃を重ねるこれらのアプローチは、2023年後半に金融サービスを、2024年5月に食品サービス企業をそれぞれ標的としたキャンペーンのほか、2025年初頭にかけて英米の著名な小売業者を集中的に狙ったキャンペーンでも確認されました。また、暗号資産サービスやゲーム業界もターゲットにしていることが知られており、より大きな影響力と身代金を求めて大企業に照準を合わせます。

ALERT—The FBI has recently observed the cybercriminal group Scattered Spider expanding its targeting to include the airline sector. These actors rely on social engineering techniques, often impersonating employees or contractors to deceive IT help desks into granting access.… pic.twitter.com/gowmbsAbBY

— FBI (@FBI) June 27, 2025

最近のキャンペーンにおける活動

2025年のScattered Spiderは特に活動的になっています。同グループの波状攻撃アプローチ、新規部門への標的変更、サプライチェーン攻撃の利用状況を時系列で以下にまとめました。

2025年1月

ソーシャルエンジニアリングを使い、英国のさまざまな小売業者や保険会社を攻撃。

2月

認証情報の窃取を通じて英小売業者(名称不明)へ侵入。

4月

DragonForceランサムウェアを展開し、英大手小売業者の支払いシステムとネット注文を混乱させる。

5月

米国の小売業者にもターゲットを拡大し、多数の恐喝およびランサムウェアキャンペーンを実行。

ソーシャルエンジニアリングを活用し、大手テクノロジー/クラウド企業を侵害して内部記録にアクセス。6月

認証情報の窃取やリモートアクセスツールの悪用を通じ、名称不明の英国と米国の航空会社、さらに物流会社が標的にされ、FBIが警告を発する。

7月

広く利用されているCRM(顧客関係管理)を侵害。その後世界中の少なくとも91組の組織からScattered Spiderによる攻撃が報告される。

8月

広く利用されているCRMへの侵害は8月に入っても続き、侵入・恐喝を公表する組織がさらに増加。

ここまで確認されているScattered Spiderの戦術・技術・手順(TTP)

| ATT&CKの戦術 | 技術の名称 | ATT&CKのID |

初期アクセス | フィッシング | T1566 |

| スミッシング | T1566.002 | |

| ビッシング | T1566.004 | |

| 信頼関係の悪用 | T1199 | |

認証情報アクセス | 認証情報の窃取 (インフォスティーラーおよびキーロギング) | 該当なし |

| OSクレデンシャルダンピング | T1003 | |

永続化 | アカウントの作成 | T1136 |

| MFAデバイスの追加 | T1556.006 | |

| 外部IDプロバイダーの信頼を操作 | T1484.002 | |

権限昇格 | 有効なアカウント | T1078 |

| フェデレーテッドID悪用でSSO権限を取得 | T1484.002 | |

防御回避 | セキュリティツールの無効化(BYOVD攻撃) | 該当なし |

| 許可された管理ツールの悪用 | T1219 | |

探索およびラテラルムーブメント (水平移動) | アカウントの探索 | 該当なし |

| クラウドインフラの発見 | T1538 | |

| リモートサービス | T1021 | |

| クラウドインスタンスの作成 | T1578.002 | |

盗み出し | クラウドストレージへの自動抽出 | T1567 |

| データのステージング | T1074 | |

| 影響 | データ暗号化 | T1486 |

ソーシャルエンジニアリングとフィッシング

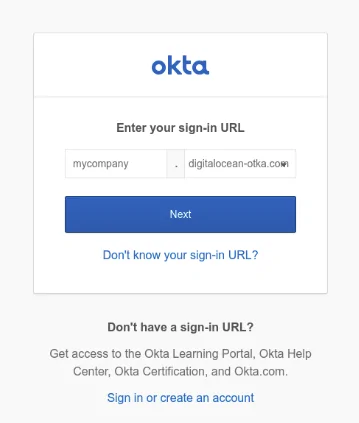

Scattered Spiderはショートメッセージサービス(SMS)によるフィッシングを一般的な戦術とし、偽のカスタムSSOポータルに標的を誘導します。不正なドメイン名の典型例は、見間違いによる誤アクセスを誘導するために正規のソースに似たスペルでブランド名や会社名を含んでいます。Scattered Spiderはこれらのメッセージを介して攻撃者のサイトに標的とする企業の従業員を誘き寄せ、認証情報を入力させて初期アクセスに利用します。

また、多くのケースでMFA消耗攻撃を実行し、ターゲットが同意・承認するまでプッシュ通知やワンタイムパスワードプロンプトを繰り返し表示させます。

ビッシングへの移行

さらにFlashpointは、Scattered Spiderが初期アクセスを取得するための主なソーシャルエンジニアリング手法として、音声ベースのフィッシング(ビッシング)を用いるようになったことを確認しています。従業員を装った攻撃者は、IT担当者やヘルプデスク担当者を騙してパスワード・MFA設定をリセットさせます。その際、信ぴょう性を高めるために生成AIを使うこともあります。

そのほか、Scattered Spiderは組織のヘルプデスクになりすまし、従業員を直接ターゲットにすることがあります。このような場合、攻撃者は被害者を騙し、リモートアクセス型トロイの木馬(RAT)などの有害ソフトウェアをダウンロード・実行させ、デスクトップを乗っ取ろうとします

ラテラルムーブメント

Scattered Spiderは侵害した認証情報を介して被害者にアクセスした後、ビルトインの管理ツールやその他の正規ソフトウェアを悪用して検出を回避します。ソーシャルエンジニアリングスキームではITサポートを装い、多くのケースで被害者にリモート管理・監視(RMM)ツールをインストールさせています。Scattered Spiderが一般的に利用するRMMツールには以下が含まれます。

- TeamViewer

- AnyDesk

- ScreenConnect

- Splashtop

- FleetDeck

- Level.io

- Pulseway

ラテラルムーブメントを円滑に行うために、攻撃者はクラウドベースの仮想プライベートネットワーク(VPN)やプロキシサーバーを利用し、ネットワーク内に深く侵入します。これらのアプリケーションは多くの企業や組織で使用が許可されているため、脅威アクターはそれほど疑われることなく活動できます。また、Scattered Spiderがリモートシェルやスクリプト実行機能で被害者のEDR(エンドポイントの検知と対応)ツールを乗っ取り、防御側のツールを実質的にバックドア化する事例も確認されています。

マルウェアツールセット

Scattered Spiderは各目的のために以下のマルウェアを展開することが明らかになっています。

- 情報窃取型マルウェア:RacoonやVidarなどの情報窃取型マルウェアを使用して、認証情報やブラウザCookie、セッショントークンを収集します。また、RedLineマルウェアも拡散しています。

- リモートアクセス型トロイの木馬(RAT):Ave Mariaやそのカスタム版Spectre RATなどのRATを活用しており、2024年と2025年のキャンペーンではアップデートされた亜種が確認されています。

恐喝

Scattered Spiderが攻撃を行う主な動機は、金銭的利益です。2023年後半から、この脅威グループはデータ窃取とファイル暗号化の両方を駆使する二重恐喝モデルを採用しています。また、ALPHV/Blackcat・RansomHub・DragonForceといった関連が疑われるグループからランサムウェアペイロードを展開しています。

Flashpointで脅威アクターから組織を守る

Scattered Spiderが採用する戦術を観察すると、システムの欠陥や技術的な脆弱性よりも、人間の行動を通じてセキュリティプログラムの弱点を突く同グループの能力が浮き彫りになってきます。

ビッシングやスミッシング、MFA消耗攻撃を介したソーシャルエンジニアリングの使用は、人間を騙せば最新の高度な技術的防御でさえも回避できてしまうことの証左と言えます。

Scattered Spiderのような脅威アクターグループから組織を守るためには、包括的な脅威インテリジェンスプログラムの導入が不可欠です。つまり、最新の動向を常に把握するだけでなく、セキュリティチームの迅速な特定・対応を可能にする実用的なインテリジェンスを用意することが欠かせません。Scattered Spiderやその他の脅威アクターグループについて、さらに詳細な情報を入手するには、今すぐデモをお申し込みください。

Flashpoint, VulnDBについて

Flashpointは、Deep & DarkWeb(DDW)に特化した検索・分析ツールです。ダークウェブ等の不法コミュニティで、どのようなPoCやエクスプロイトが議論・取引されているか等をモニタリングできます。また、Flashpointの一機能として利用できるVulnDBは、CVE/NVDデータベースにない脆弱性情報や各脆弱性のメタデータを豊富に含んだ脆弱性データベースです。

日本でのFlashpointに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではFlashpointの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。

FlashpointやVulnDBについて詳しくは、以下のフォームからお問い合わせください。