調査結果

- Silent Pushの脅威アナリストは、メキシコ人ジャーナリストのIgnacio Gómez Villaseñor氏から「Hot Sale 2025」を狙う脅威アクターに関する情報を入手しました。「Hot Sale 2025」は、米国の「ブラックフライデー」のように毎年開催されるメキシコの買い物イベントです。

- メキシコを中心とした詐欺キャンペーンを最初の手がかりとして調査を進めていく中で、何千ものWebサイトを発見しました。これらのWebサイトは、偽のマーケットプレイスを使った詐欺を大量に仕掛けることで世界中のユーザーを広く標的にしています。

- 当社はキャンペーンのインフラに関連するプライベートの技術的フィンガープリントを特定しました。中国語の語彙と文字が含まれているため、ネットワークの開発者が中国出身であることが強く示唆されます。

- この脅威アクターグループがApple、Harbor Freight Tools、マイケル・コース、REI、Wayfair、Wrangler Jeansといった有名小売業者を装ったページを含むフィッシングWebサイトを構築していることを確認しました。

- 脅威アクターがキャンペーンで使用する偽サイトのネットワーク全体で、MasterCard・PayPal・Visaなどのオンライン決済サービスや、Google Payなどの決済セキュリティ技術が悪用されていることも判明しました。

本記事は、マキナレコードが提携するSilent Push社のブログ記事『Silent Push Uncovers Chinese Fake Marketplace e-Commerce Phishing Campaign Using Thousands of Websites to Spoof Popular Retail Brands』(2025年7月2日付)を翻訳したものです。

こちらのページから、Silent Pushが公開しているその他のブログ記事もご覧いただけます。

Silent Pushについて

Silent Pushは、先駆的なサイバーセキュリティインテリジェンス企業です。リアルタイムで新たに出現する脅威インフラを完全に把握し、独自の将来攻撃指標(IOFA)データを通じて、攻撃を効果的に阻止します。Silent Pushは、スタンドアロンのプラットフォームとして提供されるだけでなく、APIを通じてSIEM、XDR、SOAR、TIP、OSINTを含むさまざまなセキュリティツールと統合し、自動化された実行可能なインテリジェンスを提供します。顧客には世界最大規模の企業や政府機関が含まれています。

概要

メキシコ人ジャーナリストのIgnacio Gómez Villaseñor氏が最近X(旧Twitter)に投稿した内容を手がかりに、Silent Pushの脅威アナリストはEコマースを装ったフィッシングサイトを使う新たな詐欺キャンペーンを調査しました。

最初に確認されたキャンペーンは「Hot Sale 2025」でショッピングを行うスペイン語話者をターゲットとしていました。Gómez Villaseñor氏が行った調査は1つのIPアドレスを起点として発見された特定のドメインに焦点を当てており、これらはスペイン語話者の利用客のみを狙っていました。しかし、これははるかに大規模なキャンペーンの氷山の一角に過ぎませんでした。

詳細な調査を進めるにつれ、メキシコに限らず多くの国の英語およびスペイン語を話すユーザーを標的とした、さらに広範にわたる偽マーケットプレイススキームの存在が明らかになりました。脅威アクターのインフラに関連するプライベートな技術的フィンガープリントに中国語の語彙や文字が含まれていたことから、このネットワークの開発者は高確度で中国出身だと推測されます。

また、このキャンペーンに関連してさまざまな決済サービスおよび小売ブランドを偽装した大量のドメインを発見しました。PayPal、Apple、Wayfair、レーンブライアント、ブルックスブラザーズ、テーラーメイド、エルメス、REI、ダルーストレーディング、Omaha Steaks、マイケル・コースなど、高級腕時計からガレージドアまで品目を問わず、あらゆるブランドが対象になっていたのです。

背景

Silent Pushの脅威アナリストは、まるで際限なく展開されているように見える一連のオンライン小売キャンペーンを調査してきました。脅威アクターはさまざまな手口を使って商品を買ってくれそうな利用者から金銭を詐取しています。

これまでSilent Pushは「Aggressive Inventory Zombiesという小売・暗号業界を狙うフィッシングネットワーク」や「Google検索広告を悪用するマルバタイジングキャンペーン」から、Facebook広告ポリシーの抜け穴の悪用に関する調査結果を紹介する最新の「GhostVendors Fake Marketplace Campaign」まで、さまざまな調査を実施してきました。本記事では、大手ブランドを偽装した非常に多くの悪意あるドメインを当社のテクノロジーで発見した方法と、クライアント向けのプロアクティブな緩和策をお伝えします。

この最新の詐欺キャンペーンは、偽のマーケットプレイス広告を使用して英語とスペイン語のネットショッピング利用者をターゲットにしています。ジャーナリストのIgnacio Gómez Villaseñor氏が2025年5月26日にX(旧Twitter)で投稿した内容をヒントに、Silent Pushはキャンペーンに関する調査を開始しました。

この詐欺キャンペーンは、メキシコオンライン販売協会(AMVO、amvo[.]org[.]mx/)が主催する毎年恒例のショッピングイベント「Hot Sale 2025」の開催時期(2025年5月26日〜6月3日)に乗じるようなタイミングで展開されました。

詐欺ネットワークのWebサイトは取引や購入を実際に処理していないように見えるものの、(偽の)支払いページに入力されたクレジットカード情報を盗み取っています。Gómez Villaseñor氏が執筆したPublimetroの記事には、検証から得られた重要な知見が詳細に記録されていました。以下の文章は記事の一部を日本語に訳したものです。

「Publimetro Méxicoが検証としてこれらのポータルに偽のクレジットカード情報を入力してみると、システムはあたかも支払いを処理しているかのような挙動を見せました。タイマー付きの『予約済みカート』と、Visa・MasterCard・PayPal・Oxxo・SPEIといったプラットフォームのロゴが表示されたのです。このような模倣を行うことで利用者の信頼を勝ち取り、すぐさま疑われることなく情報を盗むことができます。」

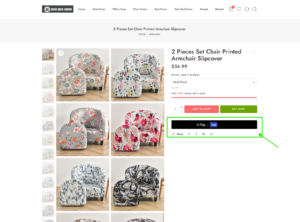

当社の脅威アナリストは、脅威アクターによって作成された複数のフィッシングサイトを確認しました。これらは多種多様な小売業者を装ったページで構成されており、その多くが有名ブランドをかたっています。このようなフィッシングページは別のサイトからスクレイピングされたと思われる商品情報を掲載した上で、オンライン決済のセキュリティ技術を悪用する形で運営されています。

加えて、当社のチームがこのオンライン詐欺の調査を続ける中で、Google Payを使用する不審なサイトを複数発見しました。Google Payは販売元へ実際のカード番号を提示することなく仮想のクレジットカード番号を生成して決済を行うものであることから、この決済方法が採用されているという事実は、同脅威アクターグループがカード情報に限らず金銭も窃取対象としており、「購入」された商品そのものは配送せずに代金だけ騙し取っているのであろうことを示唆しています。

サイトに実装された決済可能なGoogle Pay支払いボタン

rizzingupcart[.]com など、この詐欺ネットワークを構成するWebサイトの一部には正規のGoogle Pay 支払いボタンが実装されています。

Google Payには、販売業者へ実際のクレジットカード情報を提供する代わりに、ランダムに生成される仮想クレジットカード番号を提供するセキュリティ機能が搭載されています。したがって、Google Payの支払いボタンは通常、オンラインショッピング利用者のセキュリティレベルをさらに高めます。販売業者はクレジットカード情報にアクセスできないため、詐欺サイトを運営する脅威アクターがカード情報を盗むことは基本的に不可能です。

この決済方法ではクレジットカード情報が直接共有されないため、購入者のセキュリティは確保されます。しかし、脅威アクターは購入者を別の方法で出し抜きます。たとえ購入者がGoogle Payで決済を行ったとしても、注文商品を配送しないだけで脅威アクターは簡単に金銭を詐取できるのです。

Google Pay支払いボタンが決済を実際に処理するサイトの一例(rizzingupcart[.]com/product/2-pieces-set-chair-printed-armchair-slipcover/)

ドメインとサイトで一致しないブランド名

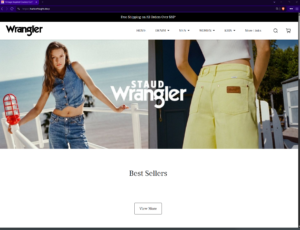

「harborfrieght[.]shop」(「freight」にスペルミス)のような、ずさんな構成のサイトを多数発見しました。このドメインであれば本来、Harbor Freight Toolsのプロモーションサイトとして運営されるべきですが、実際にアクセスするとWrangler Jeansの正規サイトのクローンが表示されました。

Wrangler Jeans公式サイトのクローンを表示する偽Webサイト(harborfrieght[.]shop)

標的となったブランドや企業

偽マーケットプレイスキャンペーンは数多くの有名ブランドをターゲットにしています。以下に標的となった人気企業をいくつか紹介します。オンラインで閲覧可能な状態であることが確認できた場合、そのスクリーンショットも載せています。

- Harbor Freight Tools

- Wrangler Jeans

- Guitar Center

- レーンブライアント

- ノードストローム

- Omaha Steaks

- REI

- その他多数

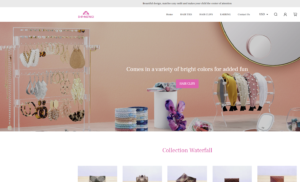

Guitar Centerを装った偽サイトの例(guitarcentersale[.]com)

楽器類を扱う小売業者Guitar Centerを装ったサイト「guitarcentersale[.]com」が楽器を販売している形跡はなく、子ども用アクセサリーを販売しているようでした。

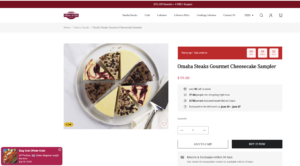

偽サイトの例(omahasteaksbox[.]com)

「omahasteaksbox[.]com」という偽サイトはOmaha Steaks公式Webサイトからコンテンツの一部をコピーし、デザインを模倣することでなりすましを試みています。一見した限りではある程度本物らしく見えますが、細かく確認すると人気ブランドを模倣しただけの粗雑な作りであることが分かります。

別の偽マーケットプレイスサイト「nordstromltems[.]com」(URLの「items」がアイ「i」ではなく小文字のエル「l」)は、高級百貨店ノードストロームのブランドをかたっています。本物のノードストロームブランドは女性・男性・子ども向けの衣料品やアクセサリー、靴、化粧品など幅広い高級品を取り扱っていますが、この偽サイトはカジュアルな子ども用アクセサリーのみを掲載していました。

また、偽サイトを作成している人物は「guitarcentersale[.]com」のサイトを丸ごと複製し「nordstromltems[.]com」として使用していました。つまり、この偽サイトが同一の脅威アクターによって作成されたことの証拠となります。

![偽サイト(guitarcentersale[.]com)を丸ごとコピーした偽サイト](https://codebook.machinarecord.com/wp-content/uploads/2025/07/mexi-fake-image-5-nordies-spoof-300x182.webp)

偽サイト(guitarcentersale[.]com)を丸ごとコピーした偽サイト(nordstromltems[.]com)

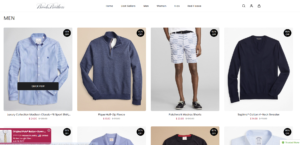

有名ブランドのブルックスブラザーズを偽装したサイトは、公式Webサイトの一部をコピーし、同ブランドとしてはあり得ない低価格で衣料品を販売していました。

ブルックスブラザーズのブランドを悪用した偽サイト(brooksbrothersofficial[.]com)

また、歴史ある紳士服店Jos. A. Bankの偽サイト「josbankofficial[.]com」など、衣料品ブランドの名を悪用するサイトをほかにいくつも発見しました。

![Jos. A. Bankの偽サイト(josbankofficial[.]com)](https://codebook.machinarecord.com/wp-content/uploads/2025/07/mexi-fake-image-7-josabank-spoof-300x133.webp)

Jos. A. Bankの偽サイト(josbankofficial[.]com)

![偽サイト(tommyilfigershop[.]com)](https://codebook.machinarecord.com/wp-content/uploads/2025/07/mexi-fake-image-8-tommy-hilfiger-spoof-300x175.webp)

偽サイト(tommyilfigershop[.]com)

ハイブランドのトミーヒルフィガーになりすましたWebサイトも発見されました。トミーヒルフィガー公式サイトに掲載されている典型的なデザイナーブランドの衣類とは異なり、偽サイト「tommyilfigershop[.]com」では「Autumvwindsss」というブランドの女性用カジュアルウェアを着用したモデルの写真が表示されていました。また、ドメイン名ではHilfigerの「h」が抜けており、ホームページには複数のスペルミスがありました。

偽マーケットプレイスサイトの多くは、詐欺行為が見破られた後、ホストによってブロックされていることが判明しました。サイト内の偽コンテンツはしばしば、疑わしいドメインでのブラウンジングをやめるようユーザーに指示する赤色の警告メッセージに置き換えられていたのです。多くのサイトがホストと防御側双方の尽力で閉鎖されているにもかかわらず、2025年6月時点で数千〜数万ものサイトが依然としてアクティブな状態を維持しています。したがって、今回の事例のように活動規模を拡大しつづける脅威の勢いを削ぐためには、従来の対策では力不足かもしれません。

だからこそ、Silent Pushは将来攻撃指標™(IOFA™)フィードによって創造される価値を重要視しています。お客様は従来の事後対応的な方法ではなく、先駆的な脅威インテリジェンスに基づいて行動できるようになります。

メキシコのHOT SALEと中国の偽マーケットプレイスフィッシングキャンペーンの追跡を継続

Silent Pushの脅威アナリストは、偽マーケットプレイスを利用した中国のフィッシングキャンペーンを継続的に追跡する予定です。新たな展開が明らかになり次第、調査結果を記事やレポートで更新します。

この脅威アクターに関する情報をお持ちでしたら、ぜひ当社までお知らせください。

緩和策

Silent Pushは、本キャンペーンに関連するすべてのWebサイトにある程度のリスクがあると確信しています。偽マーケットプレイスキャンペーンは、大手ブランドや有名企業、そして政治家の名声を悪用し、主に消費者を標的としたフィッシング攻撃を展開しています。

このような種類のフィッシング攻撃に対応し、世界中の脅威からお客様を最大限保護するため、当社のアナリストは一連のSilent Push IOFA™フィードを開発しました。

Silent PushのIOFA™フィードは、エンタープライズ版サブスクリプションの特典としてご利用いただけます。エンタープライズ版のユーザーは、IOFA™のフィードデータをセキュリティスタックに取り込んで検出プロトコルに反映させたり、Silent Push Consoleとフィード分析画面を活用しつつ攻撃者のインフラ全体を調査したりすることができます。

IOFA™のサンプル

コミュニティ内の継続的な取り組みを支援するため、メキシコのHot Saleと中国の偽マーケットプレイスフィッシングキャンペーンに関連する将来攻撃指標™(IOFA™)リストの一部を以下に掲載します。当社のエンタープライズ版ユーザーであれば、当該キャンペーンから得られた追加の指標をIOFA™フィードでご覧いただけます。

- cotswoldoutdoor-euro[.]shop

- harborfrieght[.]shop

- portal[.]oemsaas[.]shop

- rizzingupcart[.]com

- brooksbrothersofficial[.]com

- josbankofficial[.]com

- nordstromltems[.]com

- guitarcentersale[.]com

- tommyilfigershop[.]com

- tumioutlets[.]com

※日本でのSilent Pushに関するお問い合わせは、弊社マキナレコードにて承っております。詳しくは、以下のフォームからお問い合わせください。

とは?.jpg)