脅威インテリジェンス(Threat Intelligence、読み「スレット・インテリジェンス」)という言葉が、日本のセキュリティ業界にも浸透してきました。しかし、そもそも脅威インテリジェンスとは何でしょう? IoC(Indicator of Compromise)や脅威情報とは違うのでしょうか? この記事では、2016年から海外のインテリジェンス商材を国内に紹介してきたマキナレコードが「脅威インテリジェンスとはどんなものか」「脅威インテリジェンスがなぜ重要か」について、まとめてみました。

- そもそもインテリジェンスとは?

- 脅威インテリジェンスとは?

- ①戦略インテリジェンス:利用者は幹部、非技術的

- ②運用インテリジェンス:利用者はマネージャー層、技術+非技術

- ③戦術インテリジェンス:利用者はSOC、技術的

脅威インテリジェンスの作成プロセス:インテリジェンスサイクル

- 1, 計画・方向性

- 2, 収集

- 3, 処理

- 4, 分析・生産

- 5, 共有・フィードバック

- 情報収集ツール

- 集約・統合ツール:TIP(脅威インテリジェンスプラットフォーム)

- フィードサービス

- マネージドサービス

- セキュリティ対応の優先順序付けができる

- プロアクティブなセキュリティ対応が可能になる

- インシデント対応能力の向上が図れる

- ISMS管理策への導入

脅威インテリジェンスとは?概要をわかりやすく

サイバーセキュリティやリスク管理の担当者は、日常業務の中で以下に挙げるような問いに直面する機会が多々あることと思われます。

- 現時点で、また将来的に、どの脅威アクター(攻撃者/ハッカーグループ)が自社を攻撃する意図・能力を有しているのか?

- そのアクターはどのような攻撃手法を用いるのか、また攻撃された場合、どれくらいの影響が想定されるか?現行の対策で攻撃を防げるのか?

- 同業界の他組織におけるインシデント発生状況はどうなっているのか?経営会議で報告できそうな業界トレンドはあるか?

- 自社の所有する機器に、優先的に対応すべき脆弱性はあるか?また優先順位の決定はどのように行うべきか?

- 国外での紛争など、地政学的情勢が自社に与え得る影響は何か?

- 自社の情報や従業員の認証情報がダークウェブ上で取引されていないか?

- 業務委託先のセキュリティ状況は問題ないか?

- 自社の事業や商流に関わるサプライチェーンにおいて、脆弱な部分はないか?

かなり大雑把な言い方をすると、脅威インテリジェンスとは、こうした問いに答えるためのものです。脅威インテリジェンスを実践してこれらの問いに対する答えを出すことで、サイバーセキュリティ体制の構築や防御戦略の策定、それに関わる投資判断や人的・金銭的リソースの割り当て、ツール選定、最新の攻撃手法に対するセキュリティ施策の特定、不正アクセス試行の検知・遮断、IoCの取得・分析といったサイバーセキュリティに関わるさまざまな場面において、意思決定を円滑に行い、適切な判断を下すことや、脅威に先手を打つことが可能になります。

脅威インテリジェンスの漠然としたイメージが掴めたところで、もう少し理解を深められるよう、ここからは、そもそも「インテリジェンス」とは何を意味するのかというところから順に掘り下げていきましょう。

そもそもインテリジェンスとは?

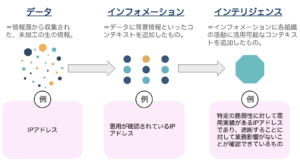

インテリジェンスは元々軍事の領域で生まれた概念で、大まかに言うと「敵対者を理解するための情報」のことです。しかし、①ある程度の予測を提供できること、また②意思決定を支援できること、の2点において、単なる「情報」や「データ」とは異なっています。

①予測を提供する:インテリジェンスには、将来の状況や今後起こり得る事象などをある程度予測するものであることが求められます。

②意思決定を支援する:インテリジェンスには、複数想定される今後の行動方針について、それぞれの差異を明らかにすることで意志決定者による比較・検討・決定を支援するものであることが求められます。

インテリジェンスとは、上記2つのいずれか、または両方の役割を持たせるために生のデータや情報を「加工」することで入手できる成果物(=アウトプット)を指します。また成果物を作成するまでの過程全体を指してインテリジェンスと呼ぶこともあります。

上記をもう少しわかりやすいものに置き換えるとすると、身近なインテリジェンスの一例と言えるのが「天気予報」です。まず、天気予報における「データ/情報」には、「アメダスやレーダー等の観測データ」などが相当します。このデータは単体の情報でしかなく、そのままでは今後の天気を予測できず、例えば「出先に傘を持って行くか否か」などの意思決定を支援することはできません。しかしこの観測データを気象予報士が評価・分析・加工することで、「降水確率」や「台風の進路予想」、「今後1週間の天気予報」といった成果物が生まれます。この成果物は、傘の携行判断や屋外イベントの実施可否、学校における閉校の判断などの意思決定に役立つものであるため、まさに「インテリジェンス」と同等のものだと捉えることができます。

脅威インテリジェンスとは?

「脅威インテリジェンス」とは、その名の通り「脅威に関するインテリジェンス」であり、サイバー脅威からの自衛に関連する意思決定をサポートするものを指します。先ほどの天気予報の例のように、脅威インテリジェンスも生のデータ(=脅威情報※)を加工することによって作成されます。

天気予報になぞらえると、気象予報士に当たるのが脅威インテリジェンスアナリストです。アナリストはさまざまな脅威情報を集めて分析し、例えば「現在かなり脅威度の高い攻撃キャンペーンが行われており、メディアや SNSでも頻繁に取り上げられている。同じ業界の他社も被害を受けたので、自社も標的になり得る」といった予測を行うとともに、「この攻撃者はソーシャルエンジニアリングの手法を多用しているので、もっと従業員教育に力を入れるべきではないか?」などの提言をセキュリティの責任者(CISO)に対して行います。するとCISOはこのような報告内容を、次の一手を考えたり現行の対策の効果を見直したりする際の判断材料として使うことができます。

脅威インテリジェンスとはまさにこうした取り組みのことを指し、最終的な成果物の形態としてはレポート(報告書)という形になるのが一般的です。

※脅威情報:情報セキュリティ関連の脅威に関するあらゆる情報で、脅威に対する自衛やアクターによる活動の検知を行う上で、役立つ可能性のあるもの。例えば、サイバー攻撃の痕跡情報(indicator)、攻撃者の習性(TTP)、セキュリティアラート、脅威インテリジェンスレポート、ツール構成など。

<データからインテリジェンスへ>

なお、脅威インテリジェンスは「サイバー脅威インテリジェンス(Cyber Threat Intelligence)」と呼ばれることもあり、英語の資料では略して「CTI」と表記されることもあります。

実は、「脅威インテリジェンスの活動を意識的に実施している」わけではなかったとしても、日々のセキュリティ業務の中でインテリジェンスの活用と同等の取り組みを無意識に行っている企業は多いと思われます。

脆弱性管理を例に考えてみましょう。毎日更新されるCVE情報を日常業務の中で確認しているセキュリティ担当者は、「自分が管理しているシステムに影響するかどうか」「影響するのであればどの程度の深刻度なのか」などといったことを考え、もしそれが自組織のシステムに大きく影響すると判断した場合は、迅速なパッチ適用が必要な旨を上司に伝えるはずです。これがまさにインテリジェンスであり、ほかにもインテリジェンスの活用は以下のような形で行われています。

- 攻撃者の使用するIPアドレスをファイアウォールに適用する

- 同業界の他社のセキュリティ施策に漏れがあり、攻撃を受けたので自社のプロセスを見直した

このように、専任チームや担当者を配置するなどして意識的に脅威インテリジェンスを行っているわけでなくとも、何らかの形ですでにインテリジェンスを活用している企業は少なくないと考えられます。

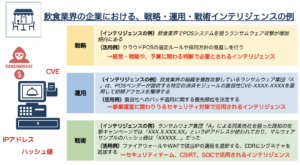

3種類の脅威インテリジェンスとそれぞれの具体例

脅威インテリジェンスには、先ほど例に出したIPアドレスのように差し迫ったリスクから防御するために活用されるものもあるほか、サイバー攻撃のトレンドに関する情報など、今後生じ得る脅威の予測や中長期的な防御計画策定時の意思決定プロセスに役立つようなものもあります。こうした活用目的に応じて、脅威インテリジェンスは大きく以下3つの種類に分類されています。

①組織の幹部による長期的な活用を想定した「戦略インテリジェンス」

②セキュリティチームのマネージャー層による短〜中期的な活用を想定した「運用インテリジェンス」

③SOC(Security Operation Center)による短期的な活用を想定した「戦術インテリジェンス」

では、それぞれについてもう少し詳しく見ていきましょう。

①戦略インテリジェンス:利用者は幹部、非技術的

1つ目の戦略インテリジェンス(Strategic Intelligence)は、経営層やCISOなど組織の幹部がサイバーセキュリティ戦略を計画する際の意思決定を支援するインテリジェンスです。近年のサイバー攻撃に関する脅威動向や外部環境の分析などによりリスクを明確にして組織幹部へ伝えるものであり、戦術、運用インテリジェンスよりも俯瞰的で、非技術的な情報を多く含みます。

戦略インテリジェンスの具体例

- ある侵入やデータ漏洩の犯人特定(アトリビューション)

- 脅威アクター(※)グループの傾向

- 標的に関する産業部門・地理ごとの傾向

- サイバー攻撃が地政学的な対立・事象の中に占める位置付け

- データ漏洩、マルウェア、情報窃取に関する世界的な統計

- 主要なTTPの変化

など

戦略インテリジェンスの主な用途

- 経営幹部へのリスク周知

- リスク分析

- セキュリティに関する投資判断の支援

など

②運用インテリジェンス:利用者はマネージャー層、技術+非技術

2つ目の運用インテリジェンス(Operational Intelligence)は、主にセキュリティチームのマネージャーなどが短〜中期的なセキュリティ改善を行うために利用するインテリジェンスです。戦略インテリジェンスよりは具体性が増すものの、戦術インテリジェンスよりは一歩抽象的で、技術的な情報と非技術的な情報の両方を含みます。

運用インテリジェンスの具体例

- 特定の脅威グループに関連したツール

- ファイル命名規則、ポート、プロトコル、好んで使用するファイルタイプなど、特定の脅威グループのTTP(Tactics, Techniques, and Procedures:戦術・技術・手順)

- 新たに観測されたTTP

- 自社が使用するソフトウェアに発見された新たな脆弱性や、その脆弱性が悪用されるリスク

など

運用インテリジェンスの主な用途

- インシデントレスポンス計画の改善

- 被害の緩和技術の改善

など

③戦術インテリジェンス:利用者はSOC、技術的

最後の戦術インテリジェンス(Tactical Intelligence)は、SOC担当者が日々のセキュリティ運用において短期的にインシデントの予防・検知・対応のために活用するインテリジェンスです。3種類のインテリジェンスの中で最も具体性が高く、技術的な情報が主となります。

戦術インテリジェンスの具体例

- マルウェアに関するIoC(ハッシュ値+コンテキスト)

- 攻撃者インフラに関するIoC(IPアドレスやドメイン+コンテキスト)

- フィッシングに関連するIoC(有害なメール添付ファイルの名前+コンテキスト)

など

戦術インテリジェンスの用途

- 導入済みのセキュリティソリューションに読み込ませて脅威の予防や検知に使う

など

※なお、ハッシュ値は簡単に変更でき、IPアドレスやドメインなどはすぐに使い捨てされるため、戦術インテリジェンスを予防や検知に役立てる際は、迅速に行う必要があります。よって戦術インテリジェンスは、短期的な利用価値を持つと言え、多くの場合、AIなどの技術を用いた自動的なツールやプロセスに組み込まれて活用されます。

<レストランチェーンを経営する企業における、戦略・運用・戦術インテリジェンスの例>

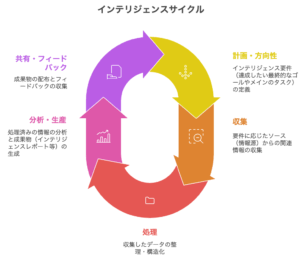

脅威インテリジェンスの作成プロセス:インテリジェンスサイクル

先ほども触れた通り、すでに何らかの形で「インテリジェンス的なもの」を活用できている企業は多く存在するはずです。しかし、それを意識して行っているわけではない場合、要件が明確になっていなかったり、分析結果の報告内容の粒度にばらつきが出たりすることになります。この課題を解決するためには意識的にインテリジェンスを実施することが求められますが、そのための体系的な仕組みが「インテリジェンスサイクル」と呼ばれるものです。

繰り返しになりますが、脅威インテリジェンスとは収集したデータや情報を加工し、意思決定プロセスに必須のコンテキストが伝わるような形に作り変えたものを指します。インテリジェンスサイクルとは、この収集から加工までの過程を5つのステップあるいはフェーズから成る継続的なサイクルと捉えた、業界標準のプロセスです。これらのステップに従うことで、要件定義から情報の収集・処理・分析・インテリジェンス作成・配布・フィードバック・改善という、効果的なインテリジェンス運用の流れを作り出すことができます。

ここではサイクルを構成する「計画・方向性」、「収集」、「処理」、「分析・生産」、「共有・フィードバック」の各ステップについて簡単に説明しますが、より詳しい解説についてはこちらの記事をご覧ください:「サイバーインテリジェンスサイクルとは?要件定義から情報収集や分析、配布までの流れを解説」

1, 計画・方向性

インテリジェンスサイクルの1つ目のフェーズで、ここではインテリジェンス活動を通じて達成したい最終的なゴールやメインのタスクである「インテリジェンス要件」を定義します。要件が明確に定義できていないと、的外れなソース(収集源)から情報を収集してしまって自社と関係性の薄いノイズのような情報が増えてしまったり、対策に活かしづらいデータばかりが集まってしまうといった事態が起こり得ます。このような失敗を避け、意思決定に役立つインテリジェンスを確実に作成できるようにする上で、この「計画・方向性」のステップは非常に重要です。

2, 収集

「計画・方向性」のステップで決定された要件に基づいて実際にデータを収集するフェーズです。データのソースには、大まかに分けると以下の4種類があります。

- オープンソースデータ:一般に公開され、誰もが自由に利用できるあらゆるデータ。ニュース、ブログ、フィード、ソーシャルメディア、プレスリリース、フォーラム(掲示板)、リポジトリサイトなど。

- アンダーグラウンドのデータ:ディープウェブまたはダークウェブ上のフォーラム、マーケットプレイス、チャットサービス、ブログなどのデータ。販売・共有される盗難データやハッキングツール、脆弱性に関する情報など。

- プレミアムデータ:インテリジェンスでの使用を意図して有償で提供されるデータソース。インテリジェンス企業などが作成またはキュレーションしたデータや脅威フィード、脅威リサーチレポートなど。

- 内部データ:自組織のネットワークにおけるユーザーの行動やシステムのアクティビティに関するログ、EDRなどのセキュリティ製品が発出したアラート、IoC関連の情報など。

OSINTとは

上記の情報源のうち、オープンソースデータを活用したインテリジェンスは特に、「OSINT(オシント:オープンソースインテリジェンス)」と呼ばれます。元々のルーツは軍にあり、インターネットの存在しなかった第二次世界大戦中などは、新聞や雑誌、それらの切り抜き、ラジオ放送といった情報源を活用して諜報活動と戦略的なインテリジェンスの収集を行っていました。現代のサイバーセキュリティの文脈においては、脅威アクターのTTPに関する調査や脆弱性情報の収集・評価、ブランド保護といった取り組みに活用されています。

OSINTの詳しい解説については、こちらの記事もご覧ください:OSINTとは? 活用例やテクニック、ツール、注意すべき点を解説

3, 処理

収集されたデータの標準化、構造化、重複排除を行って人間(インテリジェンスアナリスト)が分析しやすい状態にする「加工」のステップです。具体的な処理にはデータのクリーニングと整理、不整合の除去、IPアドレスと既知の攻撃者との関連付けなどのコンテキストの追加が含まれ、ツールを使って自動で行われるのが一般的です。

4, 分析・生産

アナリストが自動化ツールや自らの知識とスキルを使って収集・処理されたデータを綿密に分析し、想定される活用者の意思決定に繋がる実用的な「インテリジェンス」へと変換するステップです。アナリストは、背景情報や既知の情報との相互関連性を踏まえて、想定される影響や今後生じ得る将来のリスクなどについて評価します。

5, 共有・フィードバック

5つ目のステップは、完成したインテリジェンスの成果物をインテリジェンスの活用者、つまり意思決定者に配布し、フィードバックを受け取るステップです。一般的な配布方法としては、Eメールによるレポート配信、ダッシュボードを用いた情報共有、ブリーフィングや会議でのプレゼンテーションなどがあります。

また、フィードバックの受領もこのステップの大切な要素です。インテリジェンスの活用者から受け取ったフィードバックをもとに最初のステップで決定したインテリジェンス要件や方針を変更・微調整することで、インテリジェンスの運用が継続的に改善されていきます。

脅威インテリジェンスで使われる代表的なツール・サービス

以上のサイクルに従って実際に脅威インテリジェンスを運用するには、膨大な情報を集めて整理・分析し、意思決定に役立てることができるようにするためのツールやサービスが欠かせません。近年では、これらのツールにAI(人工知能)や機械学習の技術が組み込まれるようになり、スピードと効率性が飛躍的に高まってきました。

ここでは、そうしたツール・サービスの中でも代表的な「情報収集ツール」「統合プラットフォーム(TIP)」「フィードサービス」「マネージドサービス」の4つのカテゴリーについて簡単に紹介します。

情報収集ツール

先ほど指摘したように、脅威インテリジェンスの情報源は数も種類も多く、そこに存在する情報の量も膨大です。このため、情報収集を自動で行ってくれるツールの存在は欠かせません。OSINTに特化したものやダークウェブに強いものなど、各ツールによって得意分野が異なるため、自社のインテリジェンス要件に合わせて選定する必要があります。

集約・統合ツール:TIP(脅威インテリジェンスプラットフォーム)

日本語で「脅威インテリジェンスプラットフォーム」を意味する「TIP(Threat Intelligence Platform)」と呼ばれるツールは、収集した脅威情報を一元的に整理・分析するためのプラットフォームです。生成されたインテリジェンスの共有やセキュリティ機器への反映も、自動で行うことができます。

TIPのさらに詳しい解説や、SIEMやSOARなどとの違いについてはこちらの記事をご覧ください:脅威インテリジェンスプラットフォーム(TIP)とは? 活用例などと併せて解説

フィードサービス

フィードサービスは、セキュリティベンダーや脅威インテリジェンスプロバイダーが提供する「脅威情報の配信サービス」です。これを利用することにより、最新のマルウェア活動、攻撃キャンペーン、悪性ドメインやIPアドレスといった脅威情報を継続的に入手することができます。多くの製品がファイアウォールやSIEMなどとのAPI連携に対応しており、フィードからIoC情報を取り込み、自動的に防御ルールを更新できるようになっています。

マネージドサービス

マネージド脅威インテリジェンスサービスは、専門家が脅威情報の収集から分析、レポートの作成までを代行してくれるというものです。専門知識やスキルを持つインテリジェンスアナリストが、自社の業種や環境に合わせて脅威を評価し、対策の優先度を提案してくれます。自社内に専門人材がいない場合でも、効果的に脅威インテリジェンスを活用できるのが魅力です。

なぜ脅威インテリジェンスは重要なのか?

ここまで、脅威インテリジェンスがどんなものか、またどのようなツールやサービスが使われているのかを説明してきました。では、なぜここ数年のうちに、急に脅威インテリジェンスが日本にも広まり、さまざまなベンダーが脅威インテリジェンスのサービスや製品を提供するようになってきたのでしょうか?なぜ脅威インテリジェンスは重要なのでしょうか?

その理由は、以下に挙げる脅威インテリジェンスのメリットに関連しています。

<脅威インテリジェンスのメリット>

- セキュリティ対応の優先順序付けができる

- プロアクティブなセキュリティ対応を可能にする

- インシデント対応能力の向上を図ることができる

セキュリティ対応の優先順序付けができる

近年、DXやリモートワークに伴うデジタル資産の増加やサプライチェーンの複雑化に伴い、組織の攻撃対象となり得る領域=アタックサーフェスは急速に拡大しています。一方で、防御側のリソースは限られており、すべての資産に対して一律の対応を講じるのが難しくなっています。こうした状況下では、どの脅威に優先的に対処すべきかを明確にすることが必要であり、脅威インテリジェンスを実践して「より警戒すべき攻撃手法は何か」「その手法に対抗するためには何をすればいいのか」を理解し、優先すべき対策を見つけ出すことの重要性が高まっているのです。

プロアクティブなセキュリティ対応が可能になる

サイバー攻撃者は日々攻撃手法を進化させている上、最近ではAIも取り入れるようになってきました。例えば生成AIを使ってフィッシングメールなどの詐欺メッセージをより本物らしく作り上げるケースが増えているほか、マルウェアや攻撃スクリプトの作成にもAIが活用されるようになっています。

また、近年ではサイバー犯罪が組織的な「ビジネス」として行われるようになってきたほか、地政学的動機(※)でサイバー攻撃が実施されるケースも増えるなど、サイバー脅威動向はますます複雑化し、変化も激しくなっています。

このように脅威が目まぐるしく移り変わる状況にあっては、セキュリティ対応もそれに合わせて変化させる必要があります。そのためには、脅威インテリジェンスの運用により平時から最新の攻撃手法や社外で発生した脅威を分析し、どんな対策が有効かを見極めることが重要です。こうしてあらかじめ準備しておくことが、攻撃されるリスクの低減につながります。

(※)地政学情勢がサイバー空間に及ぼす影響については、こちらの無料ダウンロード資料で詳しく解説しています:『デジタル時代における世界の紛争:地政学情勢はサイバー作戦へどう影響を及ぼしているか』

インシデント対応能力の向上が図れる

脅威インテリジェンスには、今後発生し得る攻撃やリスクを予測する機能だけでなく、発生したインシデントへの対応をサポートする機能もあります。具体的には、インシデントが発生した際に発見された攻撃の痕跡をもとに、インテリジェンスサイクルにしたがって関連するその他の侵害情報や攻撃手法、脅威アクター情報を収集・分析することで、見つかった痕跡以外の侵害の有無を確認することができます。つまり、当初の痕跡だけではわからなかった被害を特定できたり、さらなる被害を予防できたりする場合があるのです。このように、インシデント対応の観点でも脅威インテリジェンスの果たし得る役割が重要視されています。

ISMS管理策への導入

最後に、先ほど挙げた脅威インテリジェンスのメリットとは直接関係ないものの、脅威インテリジェンスが重要だと言える理由がもう1つあります。それは、情報セキュリティ認証であるISMSの管理策として脅威インテリジェンスが新たに追加されたためです。

2022年に改訂されたISMSの規格「ISO/IEC 27001:2022(日本版はJIS Q 27001:2023)」 では、その他いくつかの新設管理策とともに、新たに「A.5.7 脅威インテリジェンス」が追加されました。この改訂により、組織は自社を取り巻くサイバー脅威を把握し、それをリスクマネジメントに反映することが強く求められるようになりました。

この管理策は、必要に応じて適用を検討することが推奨される選択的な管理策であり、すべての組織が必ず実施しなければならない必須の管理策ではありません。ただ、サイバー攻撃が高度化・複雑化していることや、地政学的情勢が及ぼすサイバー空間への影響が拡大していることなどを踏まえると、多くの企業にとってこの管理策は「実質的に必須」と言える位置づけになりつつあります。

組織は脅威インテリジェンスをISMSに取り入れることで、最新の攻撃動向を踏まえたリスクアセスメントや、実際の脅威に即した教育・訓練を実施できるようになります。このため、規格上は任意であっても、現実的な防御力を高め、ISMSを形骸化させないための重要な要素として、脅威インテリジェンスへの注目度は今後さらに高まっていくことが予想されます。

※ISMS認証(ISO 27001)について、詳しくはこちらの記事をご覧ください:ISMSとは:なぜ必要?ISO 27001との違いや認証取得すべきケースについて解説

最後に:IPAのガイドブック紹介

脅威インテリジェンスは単なるセキュリティ情報の収集ではなく、サイバー攻撃の予測やリスク評価、防御に関わる意思決定などを支える重要な取り組みです。これから脅威インテリジェンスの導入や活用を検討している企業には、本記事と併せて、IPA(情報処理推進機構)が公開している「脅威インテリジェンス活用ガイドブック」を一読することをお勧めします。このガイドブックでは、国内外の動向や、企業が脅威インテリジェンスを業務に取り入れる際の考え方・実践手順が丁寧にまとめられています。

それでも自社単体での取り組みに不安がある、どこから始めればいいのかわからない、コスト面が心配、人材が不足している、といった悩みや課題がある場合は、脅威インテリジェンスを扱う専門ベンダーに相談してみるのも1つの手です。

株式会社マキナレコードでも、脅威インテリジェンス関連の各種ツールやマネージドサービスを提供しているほか、インテリジェンスに関する理解を深めるためのトレーニングも実施しています。詳細については弊社ホームページをご覧ください。

Writer

2015年に上智大学卒業後、ベンチャー企業に入社。2018年にオーストラリアへ語学留学し、大手グローバル電機メーカーでの勤務を経験した後、フリーランスで英日翻訳業をスタート。2021年からはマキナレコードにて翻訳業務や特集記事の作成を担当。情報セキュリティやセキュリティ認証などに関するさまざまな話題を、「誰が読んでもわかりやすい文章」で解説することを目指し、記事執筆に取り組んでいる。

-e1660089457611.jpg)

とは?.jpg)