クラウドサービスの普及・多様化が進む中で増加していると考えられるシャドーIT。シャドーITとは、企業や組織側が把握していない、または承認していない状態で業務に無断利用されているIT機器やITサービスのことで、企業や組織にセキュリティ上のリスクをもたらす存在です。本記事では、シャドーITとは何なのか、BYODとはどう違うのか、またなぜ危険なのかについて解説し、実際にシャドーITが情報セキュリティインシデントにつながった事例や、シャドーITを防止するための対策などについても紹介します。

シャドーITとは?概要をわかりやすく

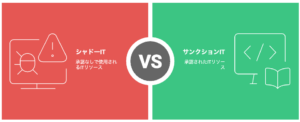

シャドーITとは、企業や組織の承認を得ない状態で業務に利用されるITデバイスや外部サービスのことを指します。また、そうしたデバイスやサービスを利用する行為自体が「シャドーIT」と呼ばれる場合もあります。一方で、企業側が把握・承認した上で使用されているITデバイスやサービスは「サンクションIT」と呼ばれることがあります。

シャドーITに該当するものの例

以下に挙げるようなデバイスやサービスは、企業や組織側の承認を得ることなく業務利用された場合にシャドーITに該当する可能性があります。

シャドーITに該当するデバイスの例

・従業員の私物PCやスマートフォン

・USBメモリ

・ネットワークに接続されるデバイス(IoT製品全般)

・広義には情報を記録、保存できるデバイス全て

シャドーITに該当するサービスの例

・firestorageなどのファイル転送サービス

・GmailやGoogle ドライブなど、Googleスイート内のサービス

・プロジェクト管理ツール

・LINEなどのメッセージアプリやチャットアプリ

・情報を記録、保存できるSaaSサービス全般

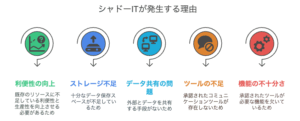

シャドーITが発生する理由

シャドーITが発生してしまう理由としては、以下のようなものが考えられます。

・利便性、生産性の向上

・データ保存場所(ストレージスペース)が不足している

・取引先などの第三者とデータを共有する手段が用意されていない

・公認のコミュニケーションツールが存在しない(ビデオ会議ツールやチャットツールなど)

・企業や組織側が承認している機器やサービスが、業務上必要な機能に対応していない

など。

シャドーITとBYODの違い

シャドーITは「BYOD」と混同されることがありますが、正確には全く異なる概念です。では、両者にはどのような違いがあるのでしょうか?

BYODとは?

そもそもBYODとは「Bring Your Own Device」の略で、従業員が私物のIT機器を業務利用する行為や、機器自体を指す用語です。企業や組織側は社用機器を用意する資金を節約でき、従業員側は日頃使い慣れた機器で効率的に作業を行える、といったメリットがあることから、BYODを制度として導入する企業もあります。

シャドーITとBYODの違い

BYODとシャドーITの最大の違いは、企業や組織側がその存在を把握/承認しているか否かです。BYODの場合、基本的に、従業員は企業や組織側に使用する機器を申請し、承認を得た上で業務利用を開始します。このため、BYODに関するルールが適切に整備されている場合は特に、企業/組織の知らないところで機器やサービスが使われてしまうシャドーITに比べれば危険性は低いと言えます。もちろんBYODにもセキュリティ上のリスクが存在しますが、このリスクはある程度企業/組織側でコントロールが可能です。しかしシャドーITの場合、企業/組織はそもそもどんな機器やサービスが使用されている可能性があるかすら把握していないため、リスク管理も困難になります。

シャドーITのリスク

シャドーITが危険な理由

シャドーITが危険とされる理由は、資産管理の対象外になってしまっているため、そして情報セキュリティポリシーやITプロセスに則らない形で利用されているためです。これはつまり、セキュリティによる保護が不十分になっていたり、脆弱性へのパッチが適用されていなかったりする可能性があるということを意味します。したがって、攻撃に晒されるリスクもサンクションITより高くなると考えられます。また、セキュリティ業界でよく「見えないものは守れない」と言われるように、そもそも存在自体が把握されていないシャドーITを保護するのは困難です。

また、無料のクラウドサービスの中には取得した情報を第三者に提供することが利用規約で明言されているものがあったり、デバイスそのものにマルウェアが仕掛けられていたりといったこともあり得ます。このため、サービスやデバイスの安全性についての検証や確認が行われないまま重要な情報が取り扱われるリスクもあり、シャドーITへの対応が非常に重要となります。

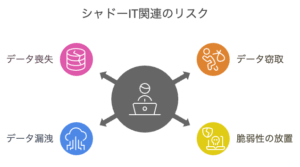

シャドーITに関連するリスク

シャドーIT関連のリスクとしては、以下のようなものが挙げられます。

データ窃取

暗号化や許可リスト/許可リストの作成などをはじめとするセキュリティ措置の多くが、シャドーITには適用されない恐れがあります。これにより、アタックサーフェス(サイバー攻撃を受ける可能性のある領域)が拡大し、重要なデータが盗まれる可能性が高まってしまいます。

脆弱性の放置

企業や組織の管理下にあるソフトウェアへのパッチ適用やパッチ管理はITチームによって行われますが、従業員が個人的に使用するソフトウェアの場合、パッチ管理が不十分となり脆弱性が放置される恐れがあります。そうなると、最悪の場合、その脆弱性を突いたサイバー攻撃の被害に遭う可能性が出てきます。

データ漏洩

従業員が無許可のクラウドサービスやチャットサービスの設定を誤り、サービス内の情報が外部に漏洩してしまうというリスクが考えられます。

また、第三者に情報が提供されるサービスを認識しないまま利用することで、結果的に情報が漏洩するケースも存在します。

データ喪失

例えばシャドーIT内に業務関連のデータを保存していた従業員が退職した場合、企業/組織側は当該データへアクセスできなくなる恐れがあります。また、シャドーIT内のデータはバックアップが作成されないことが考えられるため、例えばランサムウェア攻撃を受けてデータを暗号化された場合などに、当該データが喪失する危険性があります。

シャドーITの利用がインシデントにつながった事例

シャドーITが実際のインシデント(情報セキュリティ事故)に発展したケースも報告されています。以下に挙げているのは、そのほんの一部の事例に過ぎません。

| 大学病院でのデータ流出(日本) | 2019〜2020年、国内のある大学病院の看護師が申し送り等の看護業務を効率的に行うために自主的に開設した「Googleグループ」に閲覧設定の誤りがあり、患者情報が一般に公開された状態になっていた。当該Googleグループは、看護師がプライベートのGoogleアカウントを使って自主的に作成したものだったため、外部から指摘があるまで病院側は閲覧設定状況を把握できなかった。 |

| 地方自治体でのUSB紛失による個人情報漏洩危機(日本) | 2022年、兵庫県尼崎市の受託業者従業員が、個人情報を含むデータをUSBメモリーに保存して同市市政情報センターから外部へ持ち出し、その後USBを紛失した。悪意によるものではなく業務目的での持ち出しではあったものの、USBによる個人データ運搬は市から承認された運搬手法ではなく、また持ち出しの許可も得られていなかった。紛失したUSBはその後発見されたため情報漏洩は免れたが、多くの人の個人情報が流出する危険があった。 |

| NASAの研究所でのハッキング事件(米国) | 2018年、NASAのジェット推進研究所(JPL)のネットワークにハッカーが侵入。10か月間にわたって検知されることなく潜伏し、500MB分のデータを盗み出した。このハッキングは、無許可でJPLのネットワークへ接続されたRaspberry Piというデバイスを通じて行われていた。なお、同ネットワークは、JPLからの承認や点検を受けずに任意のデバイスを接続できる状態になっていた。 |

(複数の情報源を参考に作成。情報源はページ下部に記載)

シャドーITへの対策

シャドーITの防止策

シャドーITの発生を防止するためには、以下のような対策が有効だと考えられます。

企業/組織側で用意するITサービス/デバイスの数を必要以上に削減しない

費用節約などの意図があったとしても、チャットサービスやビデオ会議ツールなど、業務上重要と思われるサービスを企業/組織側で用意できていない場合、従業員はシャドーITに頼らざるを得なくなるかもしれません。

従業員の要望に素早く応えられるようなプロセス・体制を整える

例えば従業員から「業務上必要なのでこのサービス/デバイスを導入したい」などの要望があった場合、直ちに当該サービス/デバイスの安全性などを評価して承認プロセスに進んだり、もしくは代替サービス/デバイスを提案したりできる体制を整えておくことが重要です。企業/組織側の反応が遅いと、従業員が仕方なくシャドーITを利用し始めてしまう恐れがあります。

シャドーITに関するルールを設ける

企業/組織側の把握していないサービスやデバイスを無許可で使用してはならないこと、使用したい場合はIT部門へ申請しなければならないことなどをルールとして明確に定め、従業員に周知することが大切です。

シャドーITの検知・対策に関連するツール(CASB、IT資産管理ツール)の導入

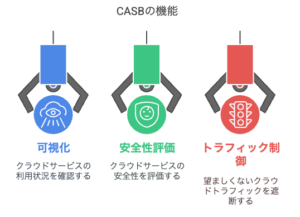

CASB

シャドーIT、特に未認可のクラウドサービスの検知や対策に使えるツールとして、「CASB」というものがあります。このツールにより、企業/組織側で契約しているものも個人で利用しているものも含め、社内で利用されているすべてのクラウドサービス(SaaS)の利用状況を可視化したり、安全性を評価したり、望ましくない通信を遮断したりといった管理・制御を行うことができます。なお、CASBは「Cloud Access Security Broker」の頭字語で、読み方は「キャスビー」です。

IT資産管理ツール

IT資産管理ツールとは、企業や組織が保有するIT資産(PCやスマートフォンなどのハードウェアおよびソフトウェア)を一元的に管理するためのツールのことを言います。このツールにはネットワークに接続された機器を自動で検知する機能が含まれるため、承認されていないシャドーIT機器の検出に役立ちます。また、USBメモリなど特定の機器の利用を制限するポリシーを設けることも可能なので、未許可の機器が社内ネットワークに接続されるのを未然に防ぐ目的でも利用できます。

最後に

シャドーITは企業や組織にとってセキュリティ上のリスクとなり得るため、知らぬ間にこうした機器やサービスが利用されることのないよう、上記に挙げたような対策を講じ、必要に応じてCASBなどのツールを導入することをお勧めします。また、日頃から社内に健全なセキュリティ文化を築き、シャドーIT関連で何か問題が発生した場合に従業員がこれを隠さず申告できるような環境・空気・体制を作っておくことも重要です。

組織全体のセキュリティ体制の見直しやゼロからの構築に関しては、弊社マキナレコードでも支援サービスを提供しています。詳細資料を無料で配布しておりますので、以下のリンクよりお気軽にお申し込みください。

情報源

[1]https://scan.netsecurity.ne.jp/article/2021/02/04/45147.html

[2]https://www.city.amagasaki.hyogo.jp/_res/projects/default_project/_page_/001/030/947/220623.pdf

[3]https://www.appliedi.net/blog/gaining-visibility-into-shadow-it-the-case-of-nasa-jpl/

Writer

2015年に上智大学卒業後、ベンチャー企業に入社。2018年にオーストラリアへ語学留学し、大手グローバル電機メーカーでの勤務を経験した後、フリーランスで英日翻訳業をスタート。2021年からはマキナレコードにて翻訳業務や特集記事の作成を担当。情報セキュリティやセキュリティ認証などに関するさまざまな話題を、「誰が読んでもわかりやすい文章」で解説することを目指し、記事執筆に取り組んでいる。

-e1660089457611.jpg)