情報セキュリティガバナンスとは、情報資産に係るリスクの管理を狙いとして、情報セキュリティに関わる意識や取り組み、またそれらに基づく業務活動を組織内に徹底させるための仕組みのことです。本記事では、情報セキュリティガバナンスとその他のガバナンス(コーポレートガバナンス、ITガバナンス)の関係性や違い、ISMSにおける重要性などにも触れつつ、情報セキュリティガバナンス確立のためのフレームワークや確立の効果をわかりやすく解説します。

- 情報セキュリティガバナンスが求められる背景

- コーポレートガバナンスとは

- 内部統制とは

- 情報セキュリティガバナンスの適用範囲

- 3つのガバナンスの整理

- 情報セキュリティガバナンス確立の効果

どう導入するのか?情報セキュリティガバナンス確立のためのフレームワーク

- 方向付け

- モニタリング

- 評価

- 監査

- 報告

情報セキュリティガバナンスの基本

情報セキュリティガバナンスとは、ごく簡単に言うと、組織における情報セキュリティへの取り組みを指導したり、管理したりすることです。経営陣やCISO(※)が中心となって確立する枠組みであり、情報セキュリティに関する組織全体の方針を定めたり、その方針に沿って対策が行われているかや意図した効果が得られているかをモニタリングしたり評価したりすることで、情報セキュリティの取り組み・体制を取りまとめます。

(※)CISO(Chief Information Security Officer)とは、企業や行政機関等において情報システムやネットワークの情報セキュリティ、機密情報や個人情報の管理等を統括する責任者のことです。日本語では「情報セキュリティ統括責任者」「情報セキュリティ最高責任者」などと訳されます。

経済産業省が紹介している情報セキュリティガバナンスのより正確な定義は、「コーポレート・ガバナンスと、それを支えるメカニズムである内部統制の仕組みを、情報セキュリティの観点から企業内に構築・運用すること」(※)、というものです。つまり、情報セキュリティガバナンスはコーポレートガバナンスの一領域であると言えます。

(※)参考:経済産業省「情報セキュリティガバナンス確立促進事業」

情報セキュリティガバナンスが求められる背景

現代のようなIT社会においては、ある1つの企業でITに関わる事故が発生しただけでも、その影響が社会全体に波及する可能性があります。例えば2024年5月、京都のある企業がランサムウェアによるサイバー攻撃を受けました。これにより、同社へ印刷や情報処理などの業務を委託していた多数の地方自治体や銀行などから、150万件以上の個人情報が漏洩したと報じられています。

こうした事例や、近年多発しているサプライチェーン攻撃の数々からも明らかなように、企業は情報セキュリティ対策に取り組むにあたり、自社の被害の局限化や法令遵守への対応に留まらず、IT社会を構成する一員としての意識も持たねばなりません。この、社会的責務の遂行と情報セキュリティ強化の両立を実現するために必要とされているのが、「社会的責任にも配慮したコーポレートガバナンスと、それを支えるメカニズムである内部統制の要素を情報セキュリティの観点から企業内に構築・運用すること」、つまり情報セキュリティガバナンスを確立することだと経済産業省は述べています。

<情報セキュリティガバナンスの主な役割>

情報セキュリティガバナンスには、大きく分けて以下3つの役割があります。

①リスク管理:情報資産に対するリスクを特定・評価し、被害を最小化するための方針や仕組みを整えること。

②法令遵守:個人情報保護法や業界規制など、関連する法令や規制等を確実に守る体制を整えること。

③社会的責任の遂行:顧客や社会の信頼に応え、適切な情報保護と透明性ある説明を通じて責任を果たすこと。

コーポレートガバナンスとは

前述の通り、情報セキュリティガバナンスはコーポレートガバナンスの一領域として構築・運用されるものです。コーポレートガバナンスとは、「企業統治」などと訳されることからも分かる通り、企業経営を規律するための仕組みを意味します。

経済産業省の定めたより正式な定義は、「会社が、株主をはじめ顧客・従業員・地域社会等の立場を踏まえた上で、透明・公正かつ迅速・果断な意思決定を行うための仕組み」です。つまり、単に自社のことだけではなく、株主や顧客、地域社会等の外部に対しても責任を果たせるような形で行う企業統治の仕組みが求められるということです。

企業はコーポレートガバナンスのもと、経営陣の監督、透明性の確保、株主の権利保護などを通じて企業の持続可能な成長と利益の最大化を目指します。

内部統制とは

内部統制とはコーポレートガバナンスの確立に欠かせないプロセスであり、以下4つの目的を達成するために組織内に構築され、遂行される統制の仕組みを指します。

- 業務の有効性および効率性

- 財務報告の信頼性

- 事業活動に関わる法令等の遵守

- 資産の保全

言い換えると、内部統制とは「業務を適切かつ効率的に進め、財務報告における不正や誤謬を防ぎ、法令を確実に遵守し、また自社の資産を保護するための仕組み」です。

内部統制の仕組みを適用することで、情報セキュリティ対策の自律的・継続的な推進が効率的に実現できると考えられます。

ITガバナンスと情報セキュリティガバナンスの違い

情報セキュリティガバナンスと混同されがちなもう一つのガバナンスに、「ITガバナンス」というものがあります。ITガバナンスは、ITシステムをどう利活用すれば企業の価値およびステークホルダーからの信頼を向上させることができるのかに焦点を当てたもので、IT戦略の策定と方針の策定、およびその実現のための活動全般を指します。このため、ITに関わる部分については情報セキュリティガバナンスとの重複があります。一方で、ITガバナンスの対象があくまでITであるのに対し、情報セキュリティガバナンスの対象はITにかかわらず物理セキュリティや紙の資料の安全対策なども含まれる点が両者の主な違いです。

情報セキュリティガバナンスの適用範囲と保護対象

情報セキュリティガバナンスは経営陣とCISOを中心とした取り組みですが、その配下の従業員も含め、組織全体に適用されるものです。また場合によっては、連結されたグループ会社やバリューチェーンなども適用範囲に含まれることがあります。

<情報セキュリティガバナンスの保護対象例>

前述のように、情報セキュリティガバナンスはIT関連のみならず、紙の資料や物理的な設備のセキュリティも対象としています。

- 電子データ(顧客情報、社員情報、契約書、設計図、売上データなど)

- 紙の資料(契約書、議事録、設計書)

- システムやネットワーク(サーバー、クラウドサービス、社内LAN)

- 物理的な設備(サーバールーム、PC、スマホ、USBメモリなど)

など

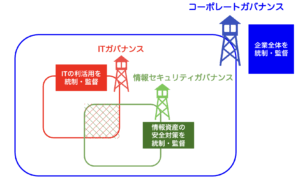

3つのガバナンスの整理

ITガバナンスも情報セキュリティガバナンスも、コーポレートガバナンスの一領域です。各ガバナンスを「上(=経営層)から監視を行う見張り台」に例えると、

- 企業全体を見張るのがコーポレートガバナンス

- 企業のIT利活用を見張るのがITガバナンス

- 企業の情報セキュリティ対策を見張るのが情報セキュリティガバナンス

と捉えることができます。下図の通り、情報セキュリティガバナンスとITガバナンスには一部重なり合う部分もあります。

<各ガバナンスを見張り台に例えたイメージ>

「情報セキュリティガバナンス」と「情報セキュリティ体制」の違い

「情報セキュリティガバナンスの確立」と、「情報セキュリティ体制の構築」はよく似た表現のようにも思えますが、これらはどう異なるのでしょうか?

まず、情報セキュリティガバナンスは「上からの視点(社長や役員など経営層の視点)での統治、監督、管理」の意味合いが強いのに対し、情報セキュリティ体制とは実際に情報セキュリティ対策を行う「現場」に関する体制を指す言葉です。このため「情報セキュリティ体制を構築する」とは、例えば情報セキュリティ責任者(CISO)の設置、セキュリティポリシーの策定、インシデント対応チームの整備、従業員教育などの活動を経て、「対策や運用を行う現場」の体制を整備することを意味します。なお、こうした現場での取り組みは、まとめて「情報セキュリティ管理」と表現されることもあります。

情報セキュリティガバナンスには、情報セキュリティ管理を行うための方針を定めたり、現場での活動をモニタリングして実効性を評価したり、評価結果を利害関係者に報告したりする役割があります。結果として、情報セキュリティガバナンスを確立することは、情報セキュリティ活動の徹底に繋がります。

情報セキュリティガバナンス確立の効果

先ほど挙げた、情報セキュリティ活動が徹底されるという効果のほか、経済産業省は「情報セキュリティガバナンス導入ガイダンス」というガイドラインの中で、以下の効果を挙げています。

- 経営陣によるリスク管理の実現

- 経営品質の向上

- 基盤整備の遂行

- 法令遵守の徹底

- 事故時のネガティブな反応の抑制

- 株式市場の高評価

- ブランド価値向上

ISMSと情報セキュリティガバナンス

情報セキュリティガバナンスは、情報セキュリティマネジメントシステム(ISMS)においても欠かせない要素です。そもそも、ISMSの構築・運用に関する要求事項をまとめた規格書「ISO/IEC 27001」にはトップマネジメント(経営陣)のコミットメントを求める内容が記載されており、経営陣に対し、情報セキュリティ方針および目的を定めることや、ISMSに必要な資源を確保すること、継続的改善を促進することなどを通じてISMSの取り組みに関与することを要求しています。

また、ISMSにおいて情報セキュリティガバナンスが重要なのは、要求事項として求められているからだけではありません。情報セキュリティガバナンスが確立・強化されると、経営方針や経営戦略に結びついた形でリスク管理が行われることとなるため、組織としての目標を達成する上で妨げとなり得る重大なリスクへ優先的にリソースを配分することが可能になります。これにより、ISMSの核であるリスクアセスメントとリスク対応が強化されるというのも理由の1つです。

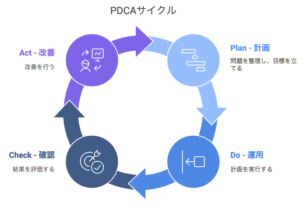

さらに、ISMSの基本であるPDCAサイクルを停滞させることなく回し続けるためには、経営層による上からの関与と全社的な統治が鍵を握ります。この際、ガバナンスが弱いと継続的な改善が進まず、ISMSの形骸化を招く恐れがあるからです。このように、ISMSにおいては情報セキュリティガバナンスの確立・強化が大きな役割を果たします。

どう導入するのか?情報セキュリティガバナンス確立のためのフレームワーク

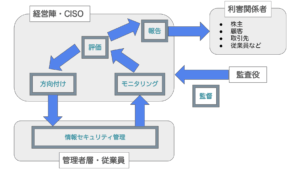

経営者が懸念する避けるべき重大事故などを示して「方向付け」を行い、対策の進捗や点検等により状況を「モニタリング」し、その効果を「評価」して方向付けを見直すというサイクルが、情報セキュリティガバナンスの骨格となります。この骨格は、「情報セキュリティガバナンスのフレームワーク」と呼ばれ、「方向付け」、「モニタリング」、「評価」のほか、これらのプロセスが機能していることを確認するための「監督」と、結果を利害関係者等に提示するための「報告」という5つの活動で構成されます。これら5つを継続的に実施することで、情報セキュリティガバナンスを確立し、強化することが可能です。

<情報セキュリティガバナンスのフレームワークを構成する5つの活動>

①方向付け(Direct)

②モニタリング(Monitor)

③評価(Evaluate)

④監督(Oversee)

⑤報告(Report)

①方向付け

「方向付け」は、経営戦略やリスク管理の観点から、全体の方向性を打ち出すプロセスです。経営陣、CISO、管理者層のそれぞれが、以下のような活動に取り組みます。

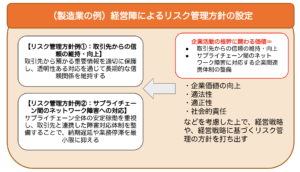

経営陣

企業価値の向上、適法性、適正性、社会的責任等を考慮した上で、経営戦略やそれに基づくリスク管理の方針を打ち出します。

経済産業省のガイドラインには、

①企業活動の根幹に関わる価値を特定し、

②それに対するリスクを把握した上で、

③経営陣としての基本的なリスク対応の考え方を表明(リスク管理方針)するという、リスク管理方針策定の流れが記されています。

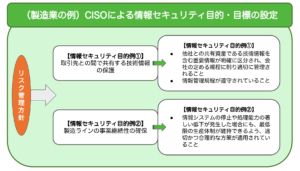

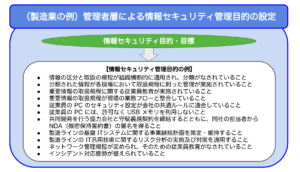

CISO

CISOは、経営陣が定めたリスク管理方針に沿って、情報セキュリティの目的および目標を設定します。

管理者層

管理者層は、CISOが定めた目的・目標を実現するための情報セキュリティ管理目的と管理策を策定・実施します。

②モニタリング

「モニタリング」は、経営陣、CISO、管理者それぞれの「方向付け」した内容が適切であるか、達成状況、適用状況の実情を適時に把握する活動です。

経営陣

経営陣は、自らの設定したリスク管理方針の妥当性を評価することを目的に、モニタリングを行います。

<経営陣のモニタリング項目例>

- 経営環境の変化

- リスクの変動や新規リスクの発生が起きているか

- 情報セキュリティ投資効果

- リスク分析の結果に照らして期待されるリスク低減の効果が発揮できているか

- 情報セキュリティ目的・目標の達成度評価

- リスク管理方針が実装できたか

など

CISO

CISOは、情報セキュリティ目的および目標の達成状況を評価するためにモニタリングを行います。

<CISOのモニタリング項目例>

- 情報セキュリティ投資効果

- リスク管理方針に照らして有効かつ効率的な投資であったか

- 情報セキュリティ目標の達成状況

- 情報セキュリティ目的が達成できたか

- PDCA の進捗・達成状況

- 情報セキュリティ管理(マネジメント)が機能しているか

など

管理者層

管理者層は、情報セキュリティ管理策の適用状況についてモニタリングを行います。

<管理者層のモニタリング項目例>

- セキュリティマネジメントの進捗状況(情報セキュリティ管理策の適用状況、情報セキュリティ監査の実施状況など)

- 情報資産の管理状況(情報資産の識別状況や管理状況)

- 情報セキュリティ教育の実施状況(受講状況や実施効果など)

- 情報セキュリティ管理策の効果(システム開発・構築時およびシステム運用時の事件・事故発生件数など)

など

③評価

「評価」は、モニタリングで得られた情報を踏まえ、経営陣とCISOが方向付けの妥当性を評価する活動です。評価の結果、見直しが必要と判断された場合にはそれが方向付けの活動にフィードバックされ、新たに①〜③を繰り返すことになります。

経営陣

経営陣は、モニタリングから得られた情報を踏まえ、自らが提示したリスク管理方針の妥当性を評価します。その後評価結果を踏まえ、必要に応じてリスク管理方針を改訂します。

<評価の視点>

- 経営環境の変化に対応できるか:リスクの変動や新規リスクの発生が明らかになった場合、現在のリスク管理方針がそうした変化に対応できるかどうかを評価する

- リスク管理方針が適切か:投資の効率性、インシデントや法令違反の発生状況などのモニタリング結果から、許容リスク水準やそれに基づく経営資源の投入に関する判断の妥当性を評価する

- リスク管理方針が適切に実装できているか:情報セキュリティ目的・目標の達成状況をリスク管理方針の実施状況と捉え、これを評価する

CISO

CISOは、モニタリングで得られた情報を踏まえ、セキュリティ目的・目標の達成度を評価します。

<評価の視点>

- 情報セキュリティ目標が達成できたか:設定した個々の情報セキュリティ目標が達成できたかどうかを評価する

- 情報セキュリティ目的が達成できたか:情報セキュリティ目的の達成度は、情報セキュリティ目標の達成度から評価する

④監督

「監督」は、経営陣の提示した方針・目的・目標が実際に運用されているかを、外部役員や内部監査など第三者的視点で定期的に検証し、不備があれば改善を促す活動です。

⑤報告

「報告」は、経営陣が株主や取引先、顧客、従業員、社会全体を含めたあらゆる利害関係者に対し、リスク管理の責任者として、情報セキュリティに関わるリスク管理の状況について報告する活動です。なお報告される情報は、「利害関係者が当該企業の価値について評価し、取引先や投資先の選別・選定を行うためのもの」であると位置付けられています。

<情報セキュリティガバナンスフレームワークのイメージ>

最後に

このように、情報セキュリティガバナンスとは情報資産に関わるリスクの管理、関連する法令や規則の遵守、そして社会的責任の遂行の3つを適切かつ確実に行うための仕組みであり、経営陣とCISOが中心となって構築・運用するものです。組織の情報セキュリティを統括する基盤であり、ISMSの取り組みにおいても重要な役割を果たします。

本記事はあくまで要点をかいつまんでお伝えするものでしたが、先ほど触れた経済産業省ガイドライン「情報セキュリティガバナンス導入ガイダンス」には、さらに詳しく丁寧な解説が記載されています。自組織の情報セキュリティガバナンスの構築や強化を目指している場合は、同ガイダンスをご一読ください。また、さらに理解を深めるため、IPA(独立行政法人情報処理推進機構)の資料「サイバーセキュリティ経営ガイドライン Ver 3.0」も併せてご覧いただくことをお勧めします。

ただ、自社単独での情報セキュリティガバナンス構築・強化に限界がある、どこから始めればよいのかわからない、といった課題をお持ちの場合は、外部のセキュリティコンサルサービスを利用するのも1つの手です。株式会社マキナレコードでもガバナンス構築・強化の支援を行っていますので、ご興味のある方は弊社ホームページをご覧ください。

Writer

2015年に上智大学卒業後、ベンチャー企業に入社。2018年にオーストラリアへ語学留学し、大手グローバル電機メーカーでの勤務を経験した後、フリーランスで英日翻訳業をスタート。2021年からはマキナレコードにて翻訳業務や特集記事の作成を担当。情報セキュリティやセキュリティ認証などに関するさまざまな話題を、「誰が読んでもわかりやすい文章」で解説することを目指し、記事執筆に取り組んでいる。

-e1660089457611.jpg)