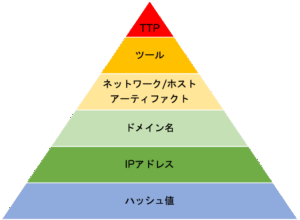

「ピラミッドオブペイン(Pyramid of Pain、痛みのピラミッド)」は、セキュリティ専門家のDavid J Bianco氏が2013年に提唱した概念モデルです。攻撃者の動きを検出する際に使われる各指標の相互関係と、それぞれの指標を利用不能にすることで攻撃者に与えられる痛手をピラミッド型の図で表現したもので、サイバー脅威インテリジェンスにおいてデータを効率的かつ効果的に活用するために役立ちます。

このピラミッドは6層で構成されています。簡単には変更できず、攻撃者に大きな痛手を与えられるTTP(戦術・技術・手順)が最上層に置かれ、ここから下の層へ行くほど簡単に変えることが可能で、痛手のレベルも小さくなっていきます。つまり、TTPやツールの変更には時間と労力を伴うため、これを検出してブロックすると攻撃者に相当な痛手を与えることができます。一方、脅威アクターが頻繁に変更するIPアドレスやドメイン名、そして簡単に変えられるハッシュ値といった指標を追跡しても、価値が低い(痛手になりにくい)ばかりか、誤検知の原因になる可能性があります。

各階層の簡単な説明は以下の通りです。

- TTP:攻撃者が目的達成に使用する戦術・技術・手順を指します。このレベルで検出と対応を行うと、敵の行動パターンや挙動に直接影響を及ぼすことになり、攻撃者に最も時間がかかること、つまり行動パターンの見直しを強要できます。

- ツール:攻撃者が利用するソフトウェアを指し、スピアフィッシング用の有害ドキュメントを作成するよう設計されたユーティリティや、C2通信に使われるバックドア、パスワード解読ツールなどがその例です。敵はツールを特定されると調査(同じ性能を持つ既存のツールを探す)、開発(可能なら新たなツールを作る)、訓練(そのツールの使い方を習得する)に時間を費やす必要があるため、かなりの痛手になります。

- ネットワーク/ホスト・アーティファクト:ネットワーク・アーティファクトとは、攻撃者による自分のネットワーク上での活動で生じる観察可能なもの。ホスト・アーティファクトは自分のホスト上での攻撃者による活動で生じる観察可能なものを指します。前者の代表例はURIのパターン、ネットワークプロトコルに埋め込まれたC2(コマンド&コントロール)情報、異常なHTTP User-AgentまたはSMTP Mailerの値など。後者は特定のマルウェアで作成されたことが判明しているレジストリキーやレジストリの値、特定の場所あるいは名前でドロップされたファイルやディレクトリです。

- ドメイン名:変更するには登録や料金の支払いが必要なため、攻撃者に与える痛手はIPアドレスよりわずかに大きくなります。ただし、ダイナミックDNS(DDNS)サービスやDGA(domain-generated algorithms)を使えば、ドメイン名は自動で生成することができます。

- IPアドレス:TorやVPN、匿名プロキシを使うといつでも簡単に変更できるため、攻撃者のIPアドレスに制限をかけても攻撃を止められるとは限りません。

- ハッシュ値:SHA1やMD5などのハッシュ関数によって元データから算出され、具体的なマルウェアのサンプルや、侵入に使われたファイルの固有の参照値として使用されます。異なる2つのファイルが同一のハッシュ値を持つことはほぼなく、Bianco氏も「最も正確な指標」と称しています。ただし、有害なファイルのハッシュ値を意図的に操作すれば簡単にセキュリティシステムを突破できるため、「ほとんどのケースで追跡する価値すらない」とされています。

- この問題を解決するものとして、類似するデータ同士で似た値が算出される「ファジーハッシュ」があります。ファジーハッシュは値の変更や操作に対する抵抗力がハッシュ値より強く、Bianco氏は上から2番目の「ツール」に該当すると考えています。

参考

[*] DavidJBianco, “The Pyramid of Pain”, 2013年3月2日(2014年1月17日更新)http://detect-respond.blogspot.com/2013/03/the-pyramid-of-pain.html

ピラミッドオブペインについて、さらに詳しくはこちらの記事もご覧ください: