ウィークリー・サイバーダイジェストについて

サイバーセキュリティの1週間の話題をまとめたものを、毎週金曜に公開しています。

主なニュース3つをピックアップ

TrickBotマルウェアがPayPal、アマゾン、マイクロソフトなど金融・テクノロジー企業60社超の顧客を標的に

2022年2月17日

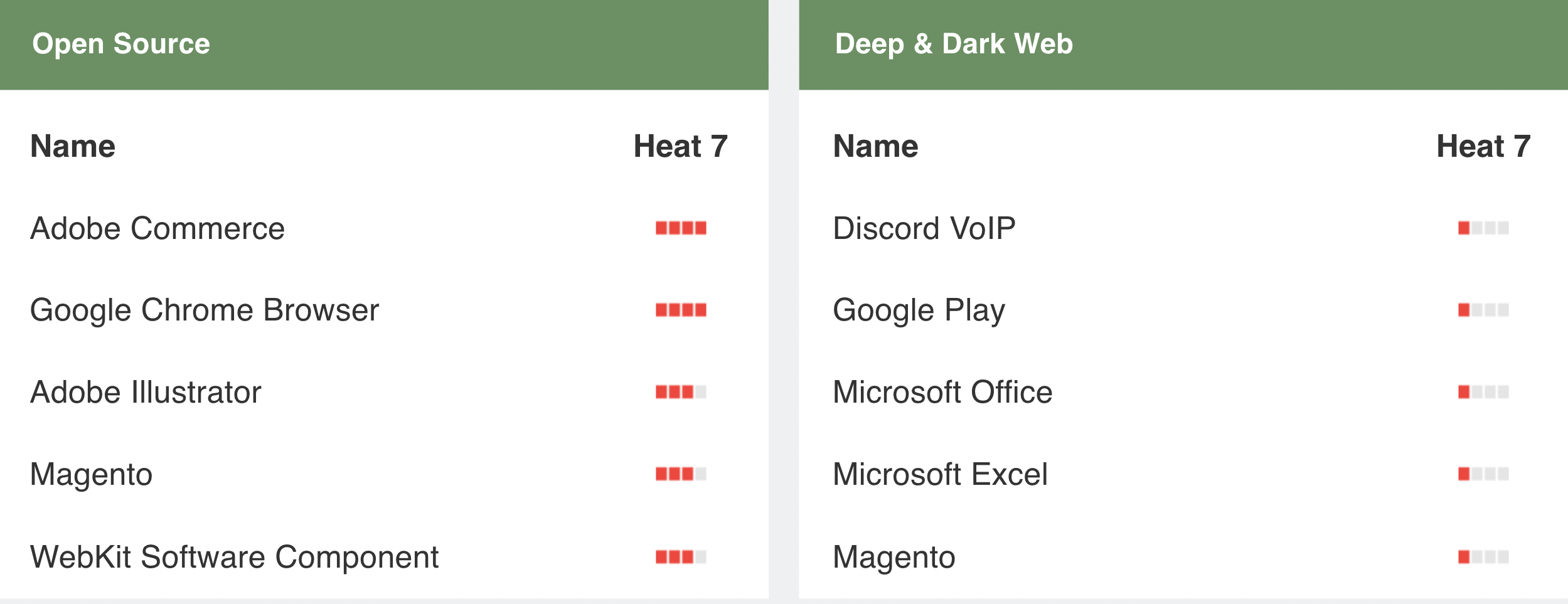

脆弱なプロダクト

このテーブルでは、脆弱性に関連して過去1週間の間に普段より多く言及されたプロダクトを示しています。

データ漏洩・不正アクセス

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略。

米国

Jax Spine and Pain Centers

Avos Lockerランサムウェアが同社をリークサイトに追加し、電子健康記録(EHR)データベースをすべて所有していると主張した。攻撃者は、証拠として100件のレコードを公開した。公開された患者情報には、名前、郵便番号、メールアドレス、電話番号、社会保障番号などが含まれている。(262,000)

米国

LendUS

2021年2月2日から3月22日の間に、同社の一部の従業員のメールアカウントが不正アクセスを受けた。漏洩した可能性のある従業員および顧客データには、氏名、社会保障番号、金融・決済カード口座情報、パスポート番号などが含まれる。

香港

Harbour Plaza Hotel Management

同ホテルグループの予約データベースがサイバー攻撃の標的となり、情報漏洩が発生した。どのデータが影響を受けたかについては現在調査中。(1,200,000)

クロアチア

A1 Hrvatska

同電話会社でサイバーセキュリティインシデントが発生した。これは、同社のユーザーデータベースの一つへの不正アクセスによるもの。流出した可能性のある顧客情報には、氏名、個人識別番号、住所、電話番号が含まれる。(~ 200,000)

米国

Beetle Eye

Amazon S3バケットの設定ミスにより、6,000超のファイル(合計1GBを超えるデータ)が公開状態になっていた。これらのデータはおそらく、Beetle Eyeのクライアントの見込み客のもの。流出した可能性のあるデータは、氏名、住所、メールアドレス、電話番号など。(7,000,000)

米国

Jackson County Hospital District

2022年1月9日に、複数のシステムが不正アクセスを受けた可能性がある。攻撃者は特定のデータを持ち出したと考えられている。漏洩した可能性のある情報は、氏名、住所、生年月日、社会保障番号、病歴、金融口座情報など。

米国

FlexBooker

公開状態のAmazon S3バケットに172GBのデータが含まれていた。この中には、ユーザーに送られた自動メールとみられる1,900万超のHTMLファイルが含まれていた。公開状態になったデータの中には、名前、メールアドレス、電話番号、予約の詳細などがあった。(19,000,000)

米国

Comprehensive Health Services Inc

2020年9月30日、不正な電信送金が発見されたのち、同社はネットワーク内での異常な動きを検知した。このインシデントで、氏名、生年月日、社会保障番号などの個人情報が流出した可能性がある。

カナダ

Epiq Class Action Services Canada

軍の性的暴行をめぐる集団訴訟(9億ドルで和解)に関わった個人の個人情報が、和解を担当するこの会社の不注意により流出した。同社は、原告の姓名、メールアドレス、原告ID番号などが誤って共有されたことを認めた。(<100)

日本

ミズノ

2022年2月4日の週末に、同社の米国法人ネットワークがランサムウェア攻撃の標的となった。このインシデントにより、電話の不通、出荷の遅れ、Webサイト上の問題が発生した。

アイルランド

Royal Dublin Society

攻撃者は、2022年2月8日のランサムウェア攻撃の際、スタッフ、会員、サプライヤーの個人情報を抜き取った。会費を口座振替で支払っていた会員については、銀行口座の情報が漏洩した可能性がある。

カナダ

抗議活動「フリーダム・コンボイ(Freedom Convoy)」

Distributed Denial of Secretsは、2022年2月13日に「アノニマス」によるハッキングで募金サイトGiveSendGoから盗まれた30MBのデータを受け取ったと主張している。漏洩した可能性のある、フリーダム・コンボイへの寄付を行った人々に関する情報には、名前、メールアドレス、郵便番号、IPアドレスが含まれている。(92,844)

米国

The Internet Society

安全でないMicrosoft Azure BLOBリポジトリに、組織のメンバーの個人ログイン情報が入ったファイル数百万件が含まれていた。公開された情報は、ログイン情報、パスワードハッシュ、アカウントID、ソーシャルメディアトークン、メールアドレスと住所、フルネームなど。

スイス

Swissport International

2月3日に発生したランサムウェア攻撃のあと、BlackCatランサムウェアが犯行声明を出し、同社から抜き取られたとされるデータの一部を流出させた。データリークページには、パスポートや社内業務メモの画像が掲載されていた。また、求人応募者の個人情報(フルネーム、パスポート番号、国籍、メールアドレスなど)も流出した。

米国

Williamsville Central School District

この学区では2021年12月にセキュリティ侵害が発生、これが原因で少数のスパムメールを不正なユーザーが保護者宛てに送信する事態が発生した。メールには有害と思われるリンクが含まれ、うち約160通には慎重に扱うべきものと思われる生徒の情報が含まれていた。

米国

Centralia College

同カレッジのローカルサーバー、Webサイト、キャンパスWiFiが、ランサムウェア攻撃の後に停止した。学生や職員のデータが流出したかどうかは、まだ不明。

米国

Family Christian Health Center

2021年11月18日に発生したランサムウェア攻撃により、患者データが流出した可能性がある。流出した可能性のある情報は、氏名、生年月日、住所、保険証、社会保障番号、運転免許証など。(31,000)

米国

South Shore Hospital

この病院は2021年12月10日、同院のネットワーク上で不正な活動を発見した。現在および過去の患者や従業員に関する漏洩した可能性がある情報には、氏名、住所、生年月日、社会保障番号、金銭関係の情報、メディケアおよびメディケイドの情報などが含まれる。(~ 116,000)

米国

La Posada at Park Centre

2021年12月10日のマルウェア感染により、一部のファイルやメールへのアクセスができなくなった。漏洩した可能性がある情報は、姓名、生年月日、運転免許証、社会保障番号など。

米国

Scripps Health

ランサムウェア攻撃の後、2021年5月に発生したデータ流出に対する継続的な検証の中で、影響を受ける個人が追加で確認された。流出した可能性のあるデータは、氏名、住所、生年月日、社会保障番号、金融口座情報、健康保険情報など。

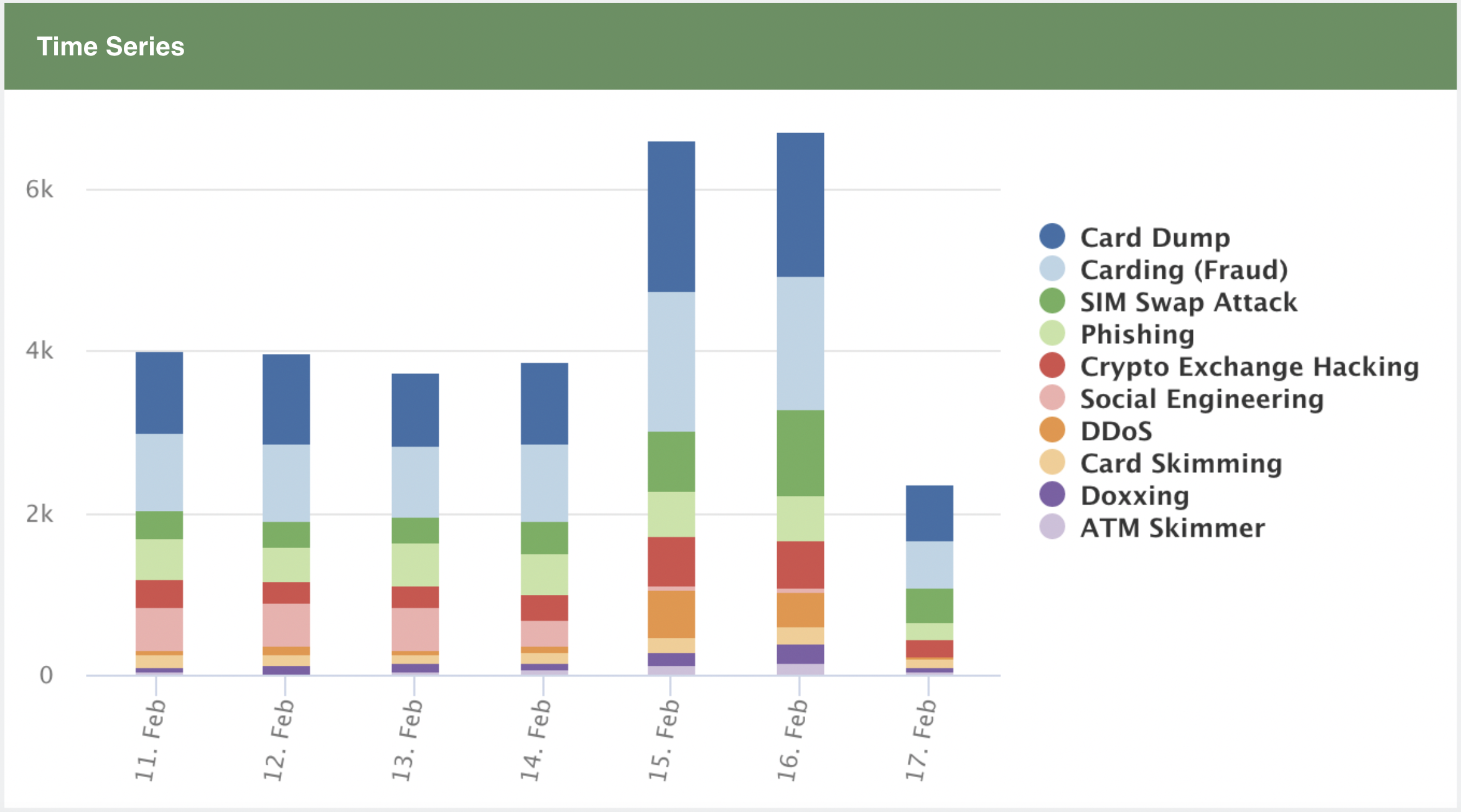

銀行・金融に関連して言及された攻撃タイプ

このチャートは、ネット上の情報源からなるキュレートリストにおいて過去1週間にトレンドとなった、銀行・金融関連の攻撃タイプを示しています。

各業界の週間概況

各業界に関わる先週のニュースや情報です。

重要インフラ

Proofpointの研究者は、リモートアクセス型トロイの木馬(RAT)が絡んだ5年分の持続的サイバー犯罪が、脅威アクターTA2541によるものであると断定した。この活動は、北米、ヨーロッパ、中東の航空、航空宇宙、輸送、製造、防衛の各業界を標的としている。TA2541はコモディティ・マルウェアのペイロードを十数種類配布している。また現在はAsync RATの使用を好んでいるが、NetWireやWSH RAT、Parallax、RevengeRATなども展開されている。ドロップされたマルウェアは、主に情報収集や感染システムの遠隔操作に使用される。

銀行・金融:TrickBotマルウェアがPayPal、アマゾン、マイクロソフトなど金融・テクノロジー企業60社超の顧客を標的に

TrickBotマルウェアが現在、有名な金融・テクノロジー企業60社以上の顧客を標的にしていることを、Check Pointの研究者が突き止めた。これらの企業は主に米国にあり、中にはバンク・オブ・アメリカ、ウェルズ・ファーゴ、アメリカン・エキスプレス、PayPal、アマゾン、マイクロソフト、カナダロイヤル銀行などが含まれている。このマルウェアは、オンデマンドでダウンロード・実行することが可能な20以上のモジュールで構成されている。モジュールは、バンキングデータやクレデンシャルデータの窃取やマルウェアの拡散に利用される。

暗号資産

暗号資産ウォレットやPayPalアドレス、SteamトレードオファーURLなどを標的とするマルウェア・アズ・ア・サービスのAllcome Clipbankerについて、G DATAの研究者が詳述した。このマルウェアの主な機能は、暗号資産アドレスを攻撃者のアドレスに置き換え、攻撃者のウォレットに送金をリダイレクトすること。このマルウェアはダークウェブ上で、価格情報とTelegramの連絡先番号付きで宣伝されている。

政府:ウクライナ国防省や同国の銀行などがサイバー攻撃の標的に

ウクライナ国防省は、2022年2月15日に分散型サービス拒否(DDoS)攻撃とみられるものの対象となったことを確認した。PrivatBankとOschadbankのATMと銀行サービスにおける問題も同時に報告された。また、ウクライナのCenter for Strategic Communications and Information Securityも同国の銀行への攻撃を確認した。Kentik社のディレクター、Doug Madory氏は、DDoS攻撃の標的にウクライナ軍のWebサイトをホストするMicrohostも含まれていることを発見した。

教育

ある大学(詳細非公開)の学生を標的としたメールによるフィッシング・キャンペーンをAbnormal Securityの研究者が発見した。同大学のセキュアメールゲートウェイのエラーにより、攻撃者は同大学のサポートチームを装い、学生にパスワードの更新を促すメールを配信することが可能だった。メール内のリンクは受信者を偽のログインページに誘導し、この偽ページはサインイン試行の後に最終的に標的の認証情報を盗み出す。

ここに掲載されている内容は、信頼できる情報源に基づいて作成されていますが、その正確性、完全性、網羅性、品質を保証するものではなく、Silobreakerはそのような内容について一切の責任を負いません。読者の皆様におかれましては、ここに掲載されている内容をどのように評価するかは、ご自身で判断していただく必要があります。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

翻訳元 : Threat Summary

https://www.silobreaker.com/weekly-cyber-digest-11-17-february-2022/

Silobreakerについて

Silobreakerは、日々ウェブに更新されていく大量の情報を読み解くことを求められる意思決定者やインテリジェンス専門家を支援する、強力なOSINTツールです。

インテリジェンスツール”Silobreaker”で見える世界

以下の記事で、インテリジェンスツール「Silobreaker」について紹介しています。

https://codebook.machinarecord.com/6077/