ウィークリー・サイバーダイジェストについて

サイバーセキュリティの1週間の話題をまとめたものを、毎週金曜に公開しています。

主なニュース3つをピックアップ

ウクライナの政府高官を狙ってFormbookを配信するフィッシングキャンペーンを研究者が発見

2022年3月17日

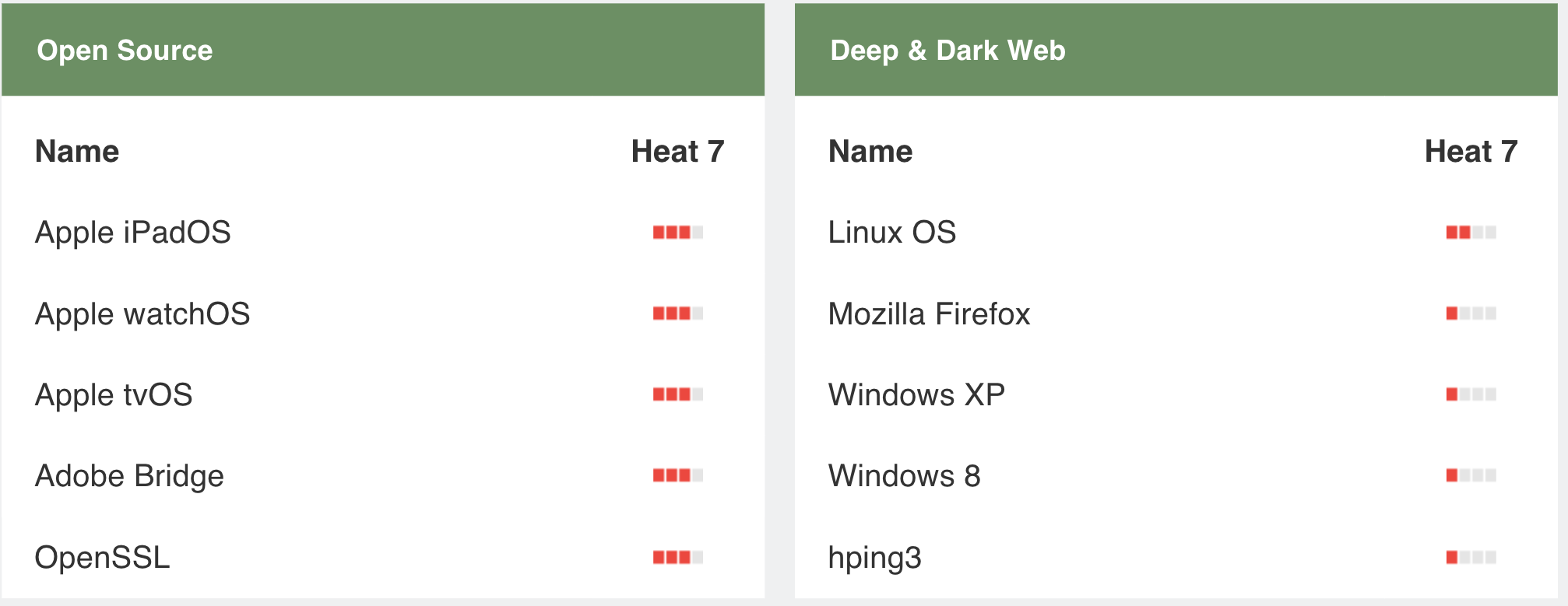

脆弱なプロダクト

このテーブルでは、脆弱性に関連して過去1週間の間に普段より多く言及されたプロダクトを示しています。

データ漏洩・不正アクセス

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略。

米国

Montrose Regional Health

2021年8月2日から10月26日の間に、権限のない個人が一部の職員のメールアカウントにアクセスした。漏洩した可能性のある情報は、患者名、内部患者アカウント番号、サービス提供日、処置コードなど。(52,632)

英国

Wightlink

2022年2月7日、同社がサイバー攻撃を受け、顧客の個人情報がアクセスを受けた。漏洩した可能性のある情報には、姓名、銀行口座番号、ソートコード、住所、署名が含まれる。

米国

Norwood Clinic

2021年9月20日に始まったハッキングインシデントにより、データ漏洩が発生した可能性がある。漏洩した可能性のある情報には、氏名、連絡先情報、生年月日、社会保障番号、運転免許証番号や、一部の保健情報と健康保険証番号が含まれる。(228,103)

米国

First Financial Credit Union

LockBit 2.0は、同信用組合から500GBのデータを盗んだと主張した。どのデータが盗まれた可能性があるかについては、現在調査中。

米国

Bridgestone Americas

LockBitランサムウェアのオペレーターが、2022年2月27日のランサムウェア攻撃で盗まれたとされるデータを流出させると脅迫した。どのデータが盗まれた可能性があるかは、依然として不明。

米国

Labette Health

2021年10月15日から10月24日にかけて、権限のない人物が職員および患者の個人情報にアクセスしていた可能性がある。この情報には、氏名、社会保障番号、治療・診断情報、治療費などが含まれる可能性がある。

米国

South Denver Cardiology Associates

2022年1月2日から1月5日にかけて、権限のないユーザーが同組織のネットワークにアクセスした。氏名、生年月日、社会保障番号、臨床情報など、患者の保護対象保健情報が含まれるファイルがアクセスを受けた。(287,652)

米国

Capital Region Medical Center

2021年12月17日のネットワーク障害の発生中、個人情報および保健情報を含むファイルに権限のない第三者がアクセスしていた。漏洩した可能性のある情報は、氏名、生年月日、住所、医療情報、保健情報など。

ドイツ

デンソー

2022年3月10日、ランサムウェア関連の不正アクセスが検知された。脅威アクターPandoraが犯行声明を出し、企業秘密をダークウェブ上で公開すると脅迫した。同グループは、発注書やEメールなど1.4TBのデータを盗んだとされている。(228,103)

米国

Jacksonville Spine Center

この医療施設は、2022年1月24日にランサムウェア攻撃を受けた。攻撃の対象となったのは、2018年5月より前に作成された患者ファイルを管理していたアクティブでないサーバー。2018年5月以降に作成された患者ファイルは影響を受けなかった。

米国

Altoon Area School District

2021年12月の同学区に対する攻撃の後、2022年3月、職員の社会保障番号と医療情報番号がダークウェブ上で発見された。また、ハッカーは生徒の生年月日や住所を含む10GBのデータも投稿した。

米国

PhySynergy LLC

サードパーティーのサービスプロバイダーであるTechnology Management Resources Inc.が、2021年10月14日にユーザーアカウントに対する不正アクセスを受けた。漏洩した可能性のあるデータには、氏名、サービス利用日、運転免許証番号、金融口座情報、保健情報、社会保障番号が含まれる。

米国

NHS Management

2021年2月25日から5月16日の間に、特定のシステムに対する不正アクセスがあった。漏洩した可能性のある情報は、氏名、住所、病歴、社会保障番号など。

日本

東映アニメーション

2022年3月6日、システムに対する不正アクセスがあった。この攻撃でデータが盗まれたかどうかについては、現在調査中。

米国

Brownsville Public Utilities Board

2022年3月6日、LockBitランサムウェアが同社を標的にした。LockBitは、身代金が支払われない場合、同社の情報を流出させると脅迫した。

米国

Florida Central Bank

2021年12月27日、権限のない個人が特定のファイルにアクセスした。漏洩した顧客、株主、従業員に関する情報には、氏名、社会保障番号、金融口座番号が含まれる可能性がある。(4,747)

ドイツ

ロスネフチ

アノニマスは、2022年3月11日に同社のドイツ支社をハッキングし、20TBのデータを盗んだと主張している。

米国

Litchfield School District

生徒のレコードにアクセスする権限を持つ個人が、特定のレコードを自身の個人メールアドレス宛てに共有した。2021年9月14日から12月8日の間、同学区内の他の人々がこれらのレコードにアクセスできる状態になっていた可能性がある。漏洩した可能性のある住民および生徒の情報には、氏名、生年月日、住所、SASID番号が含まれる。

アイルランド

Greencore

2021年12月、現在および過去のスタッフに関する情報が記載された社内業務文書を含む同社のシステムに、第三者がアクセスした。漏洩した可能性のある情報には、役職と給与、銀行口座の詳細、国民保険番号が含まれる。

シンガポール

KrisShop

2022年3月8日、従業員用アカウントに対するフィッシング攻撃により、氏名、メールアドレス、居住地住所、連絡先番号、KrisShopの電子バウチャー番号など、顧客の個人情報が漏洩した。また、顧客約165人の銀行口座番号と、17人のKrisFlyerアカウント番号も漏洩した。(4,749)

米国

Unchained Capital

同社が利用している外部メールマーケティングプロバイダーのActiveCampaign社がソーシャルエンジニアリング攻撃を受け、これにより顧客情報が盗まれた可能性がある。盗まれた可能性のある情報には、メールアドレス、ユーザー名、アカウントステータスなどが含まれる。

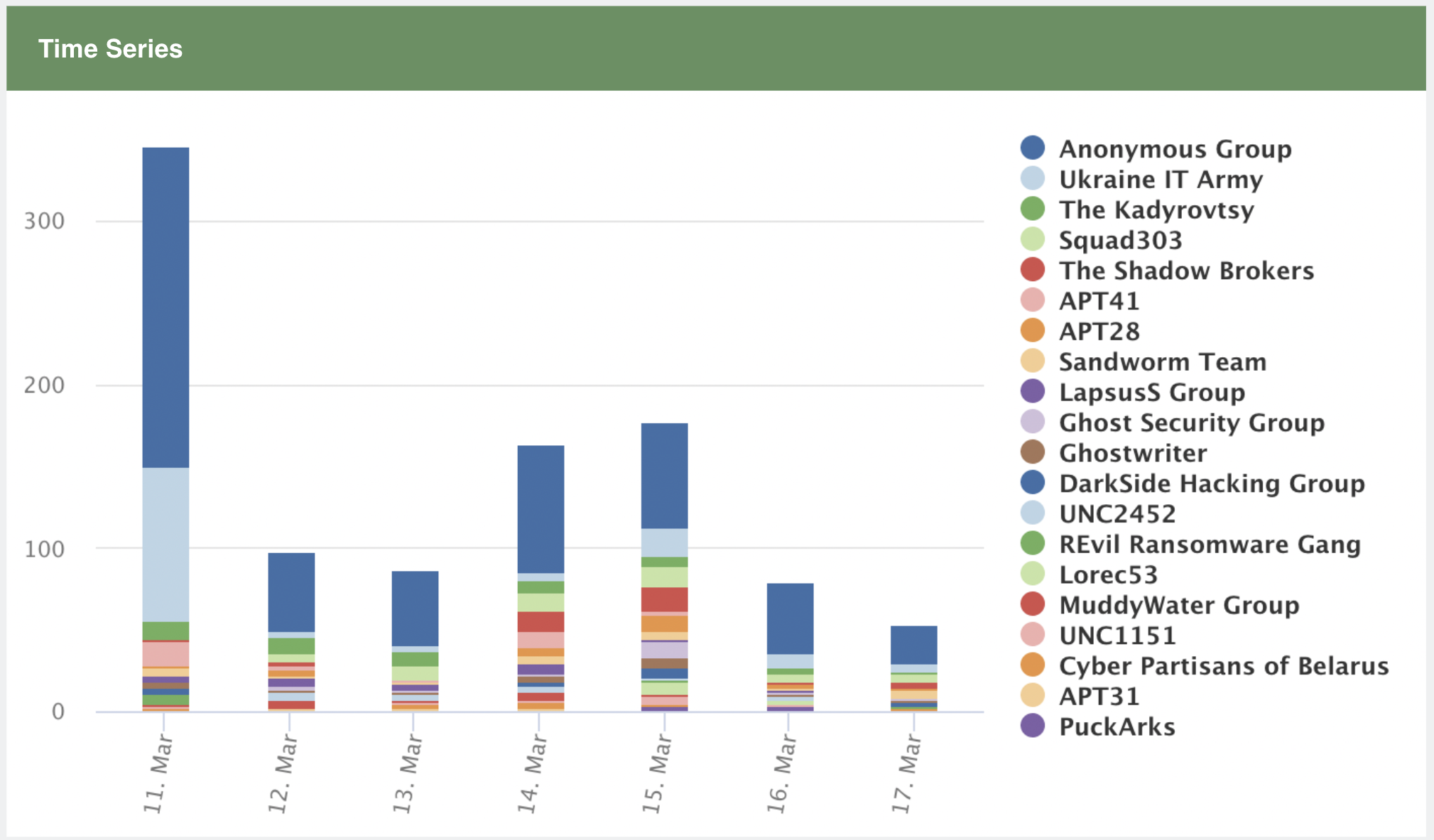

政府に関連して言及された脅威アクター

このチャートは、ネット上の情報源からなるキュレートリストにおいて過去1週間にトレンドとなった、政府関連の脅威アクターを示しています。

各業界の週間概況

各業界に関わる先週のニュースや情報です。

政府:ウクライナの政府高官を狙ってFormbookを配信するフィッシングキャンペーンを研究者が発見

ウクライナの政府高官を狙ったFormbookを配信するフィッシングキャンペーンを、Netskopeの研究者が発見した。フィッシングメールには、偽のシッピング・インボイスを装った .NET実行ファイルが含まれている。この実行ファイルは、複数のローダーが関与する多段階の攻撃連鎖によってFormbookをロードする。このメールは新しいスパムキャンペーンの一部と見られ、その大部分はパスワード「VelvetSweatshop」で暗号化された感染済みのMicrosoft Excelファイルを含んでいる。有害ファイルは、CVE-2017-11882とCVE-2018-0798を利用してFormbookを配信する

重要インフラ

ウクライナ国防省の主要情報部(原文 : Main Intelligence Department of the Ministry of Defence of Ukraine ⦅GURMO⦆)が、ロシアのベロヤルスク原子力発電所から盗んだとされる文書を流出させた。GURMOはこの文書を作家のJeffery Carr氏にリークし、Carr氏のSubstackニュースレターで広めさせた。流出したのは、契約書、建築図面、警報システムの構成などだと言われている。また、GURMOはロシアの国営宇宙公社ロスコスモスから抜き取ったとされるデータもCarr氏にリークした。このデータには、ボストチヌイ宇宙基地や、ルナグローブやエクソマーズといったロスコスモスのプログラムに関する情報が含まれているものと見られる。

暗号資産

分散型金融サービスのマーケットプレイスであるDeus Financeが価格操作攻撃を受け、攻撃者は少なくとも300万ドル相当の暗号資産を盗み出した。Deus Financeは、悪用に関する最近の報告について認識していることを認め、問題は借り入れ機能に関するものだと述べた。ユーザーの資金はすべて安全だと報告されている。

テクノロジー

SolarWindsは、インターネットに接続されたWeb Help Desk(WHD)インスタンスを標的とした攻撃について、顧客に注意喚起を行った。同社はWHDの顧客全員に対し、外部に接続されたWHDを、公開状態のインフラやインターネット接続されたインフラから取り除くことを推奨している。それができない顧客は、EDRソフトウェアを導入して攻撃の試みがないかを監視する必要がある

銀行・金融

Androidを狙うバンキング型トロイの木馬Aberebotの新しい亜種Escobarを、Cybleの研究者が確認した。Aberebotは、ログイン情報といった秘密情報を盗む機能などを備え、18か国の140以上の銀行・金融機関の顧客を標的としている。Escobarは、McAfeeの正規アプリケーションを装い、Google Authenticatorからデータを盗んだり、侵害されたデバイスの画面を制御したりするなどの追加機能を備えている。

ここに掲載されている内容は、信頼できる情報源に基づいて作成されていますが、その正確性、完全性、網羅性、品質を保証するものではなく、Silobreakerはそのような内容について一切の責任を負いません。読者の皆様におかれましては、ここに掲載されている内容をどのように評価するかは、ご自身で判断していただく必要があります。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

翻訳元 : Threat Summary

https://www.silobreaker.com/weekly-cyber-digest-11-17-march-2022/

Silobreakerについて

Silobreakerは、日々ウェブに更新されていく大量の情報を読み解くことを求められる意思決定者やインテリジェンス専門家を支援する、強力なOSINTツールです。

インテリジェンスツール”Silobreaker”で見える世界

以下の記事で、インテリジェンスツール「Silobreaker」について紹介しています。

https://codebook.machinarecord.com/6077/