ウィークリー・サイバーダイジェストについて

サイバーセキュリティの1週間の話題をまとめたものを、毎週金曜に公開しています。

主なニュース3つをピックアップ

日本のヘルスケア関連QAサイトDoctors Meのユーザーデータ約30GB分が公開状態に

「中国人民解放軍やその他の中国情報機関がウクライナ政府組織に対するスパイ活動を実行」とGoogle

2022年3月24日

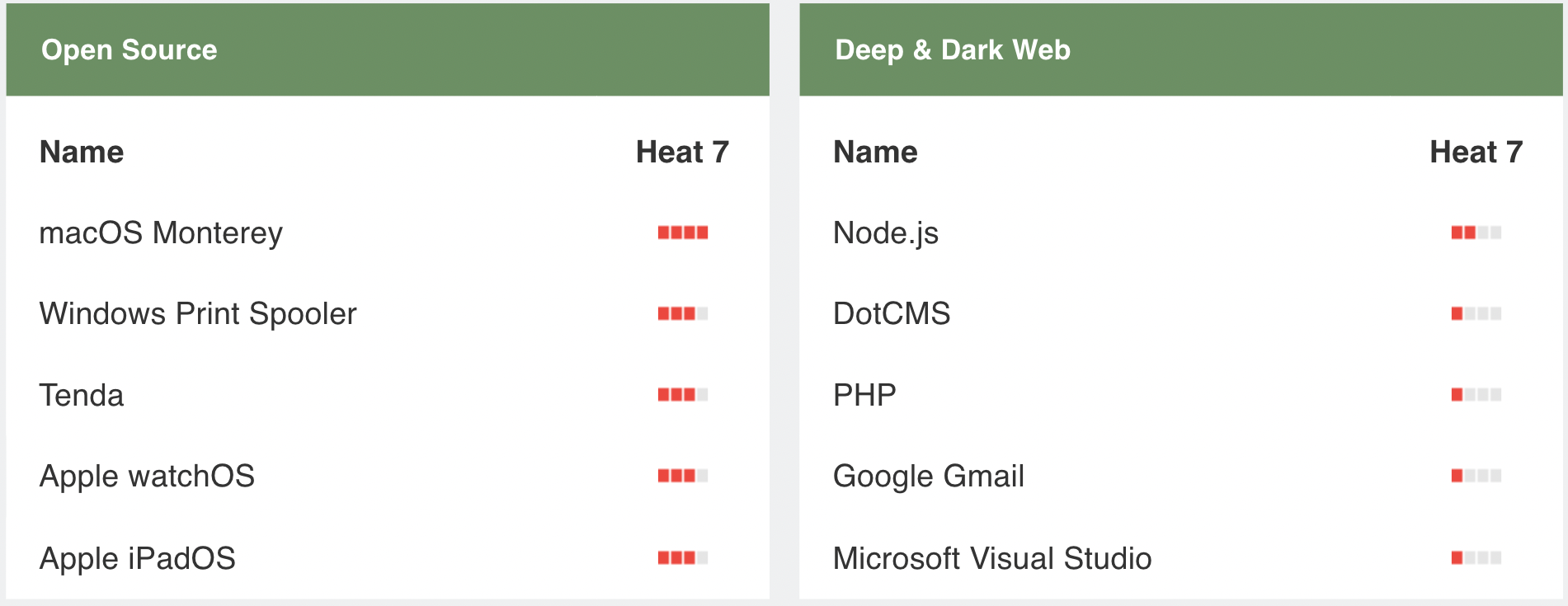

脆弱なプロダクト

このテーブルでは、脆弱性に関連して過去1週間の間に普段より多く言及されたプロダクトを示しています。

データ漏洩・不正アクセス

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略。

イスラエル

モサドのデビッド・バルネア長官

2022年3月16日、イランのハッカー集団と疑われる者たちが、モサドの長官のものとされる個人文書を映した動画を投稿した。動画には、2014年の家族旅行で撮影されたとみられる写真のほか、バルネア長官のIDカードのコピー、税務書類、航空券、そしてハッカーがイスラエル中央部にある同氏の自宅と主張するものを写した衛星写真が映されている。

米国

Chelan Douglas Health District

2021年7月のハッキングにより、データ漏洩が発生した。漏洩した可能性のある情報には、生年月日または死亡日、社会保障番号、金融口座情報、および分類済み医療データが含まれる。

フィリピン

選挙管理委員会

フィリピンの国会議員らは、サービス委託先であるSmartmaticでセキュリティ侵害があったことを確認した。2か月におよぶ調査ののち、この結論が出た。Manila Bulletin紙が2022年1月、最初にこのインシデントを報じ、有権者に関する約60GBのデータが盗まれたと報告していた。

南アフリカ

TransUnion

ブラジルのハッカーグループN4ughtysecTUは、4TBの顧客データを盗んだとする攻撃の犯行声明を出した。ランサムウェアは関与していないが、ハッカーは身代金の支払いを要求した。TransUnionはこのインシデントについて認めている。(54,000,000)

米国

BlockFi

ハッカーが2022年3月18日にHubspotに保存されている顧客情報にアクセスしたと報じられている。同プラットフォームによれば、攻撃の対象は氏名、メールアドレス、電話番号などのユーザーデータを保存しているHubspotに限定されていたとのこと。

米国

Wheeling Health Right

2022年1月18日に発生したランサムウェア攻撃において、権限のないサードパーティーが特定の患者情報にアクセスしていた可能性がある。漏洩した可能性のあるデータは、氏名、住所、メールアドレス、運転免許証番号、社会保障番号など。

フランス

l’Assurance Maladie

スタッフ19人のメールアカウントがハッカーによって侵害された。漏洩した可能性のある情報には、氏名、生年月日、社会保障番号、GPの詳細、医療費償還の水準が含まれる。(510,000)

インド

中央産業安全部隊(CISF)

CISFのネットワークに接続されたセキュリティ・アプライアンスによって生成されるネットワークログが含まれた保護されていないデータベースを、インドの匿名のセキュリティ研究者が発見した。これらのログには、CISFのネットワーク上のPDF文書のWebアドレス246,000件超に関するレコードが含まれていた。ログの中には、人事ファイルや保健記録に関連するものもあり、それらにはCISFの職員に関する個人を識別できる情報が含まれている。

ロシア

トランスネフチ

2022年3月17日、Distributed Denial of Secrets(DDoSecrets)は、ロシアの国営石油パイプライン大手トランスネフチのメール79GB分へのリンクをリークサイト上で公開した。このデータは、アノニマスグループによって入手されたと報じられている。リークされたデータには、メッセージのほか、インボイスや製品出荷の詳細を記した添付ファイル、サーバーラックなどの機器構成を写した画像ファイルが含まれている。

米国

全米ライフル協会(NRA)

2021年10月のGriefランサムウェアグループの犯行声明を受け、NRAは2021年10月20日にランサムウェアの攻撃を受けたことを認めた。この攻撃により、同協会のネットワークは2週間以上オフラインになった。NRAは、何者がこの攻撃の背後にいたのかを明らかにしていない。

米国

Horizon Acturial Services

2021年11月10日と11日に同社のコンピューターサーバー2台が不正アクセスを受けた。この不正アクセスは、あるグループが同社の顧客2社(Local 295 IBT Employer Group Welfare FundとMajor League Baseball Players Benefit Plan)の患者情報を盗んだと主張した後に発生した。漏洩した可能性のあるデータには、氏名、生年月日、社会保障番号、医療保険情報が含まれる。(39,418)

米国

New Jersey Brain and Spine

2022年11月16日、サイバー攻撃中に患者情報への不正アクセスが発生した可能性がある。漏洩した可能性がある情報は、氏名、住所、生年月日、メールアドレス、電話番号、社会保障番号、金融口座番号、医療情報など。(92,453)

米国

Dialyze Direct

Eメールに関するハッキングインシデントで患者データが影響を受けた。どのデータが影響を受けたかはまだ不明。(14,203)

米国

Clinic of North Texas LLP

2021年10月4日、データ侵害が発生した。氏名、住所、生年月日、一部の保健情報など、患者情報が不正アクセスを受けた可能性がある。

米国

Highmark Inc

同社は今月初め、データ侵害を報告した。インシデントの内容は不明なままで、どのデータが影響を受けた可能性があるかはまだ判明していない。(67,147)

米国

Creative Services Inc

攻撃者は、2021年11月に求職者と免許申請者の個人記録を盗んだ。漏洩した可能性のある情報には、氏名、社会保障番号、運転免許証、およびその他の個人を識別できる情報が含まれる。(164,000)

米国

H.P. Hood Dairy

「サイバーセキュリティ事象」が発生し、同社は念のため全米13か所の乳製品工場を一時的に閉鎖せざるを得なくなった。インシデントの内容はまだ判明していない。

米国

Okta

Lapsus$は、少なくとも2か月間、同社のバックエンドシステムにアクセスしていたと主張している。同グループは、Oktaの顧客のみを狙っていると投稿した。どの顧客データが影響を受けた可能性があるかは、まだ不明。(366)

米国

HubSpot

2022年3月18日、正体不明のアクターが従業員のメールアカウントを侵害した。このインシデントは、複数の暗号資産関連サービスにも影響を与えた。影響を受けたデータには、氏名、メールアドレス、電話番号が含まれる可能性がある。

米国

Bexar County Appraisal District

2022年3月20日にランサムウェア攻撃が発生した。この攻撃で攻撃者は、Eメールを利用してアクセスに成功したと考えられている。攻撃者は、住民の慎重に扱うべき資産情報が保存されている査定記録データベースにはアクセスしなかった模様。

米国

East Windsor Township

2022年2月下旬または3月上旬に、この町のコンピューターシステムが正体不明のハッカーによって侵害された。

英国

Wandsworth Council

選挙サービス局が登録済み有権者に定例のEメールを送信したが、約43,000人の有権者が、自身の世帯に属さない個人の氏名、住所、投票要領を受信した。

米国

Plainfield Town(コネチカット州)

2022年3月19日から20日にかけてランサムウェア攻撃が発生し、この町の警察と一部の町役場のコンピューターが影響を受けた。

ギリシャ

ELTA

この国営郵便サービスで、2022年3月20日にランサムウェア・インシデントが発生した。この結果、同組織のサービスのほとんどがオフラインのままとなっている。脅威アクターの最終目的は、事業関連の重要システムを暗号化することだったと考えられている。データが影響を受けたかどうかはまだ不明。

スコットランド

Scottish Association of Mental Health(SAMH)

2022年3月20日、脅威アクターRansomExxが盗まれたデータのリークを開始した。SAMHは、2022年3月18日に「ITインシデント」を発表したが、ランサムウェア攻撃とは言わなかった。流出データには、12.5GBを超えるファイルが含まれる。これには、個人を特定できる情報やクレジットカード情報、一部のシステムログイン認証情報、およびボランティアの個人情報が写った画像ファイルが含まれる。

日本

Doctors Me

適切なアクセス認証と認証管理が行われていないAmazon S3バケット上で、約30GBのデータが公開状態となっていた。このデータには、ユーザーやその被扶養者の健康状態を写した画像が含まれる。これらの画像に大人や子供の顔が写っていたケースもある。(12,000)

アルゼンチン

上院

2022年1月12日頃に発生したランサムウェア攻撃の後、Vice Societyが抜き取られた3万件以上のファイルをリークサイト上に流出させた。流出した可能性のあるデータは、生年月日、自宅住所、電話番号、メールアドレス、犯罪歴証明書、パスポートなどの身分証明書類など。

スイス

ネスレ

2022年3月22日、アノニマスグループは、10GBの秘密データを含むデータベースを流出させたとTwitterで発表した。この中には、会社のEメール、パスワードのほか、5万を超える企業顧客に関するデータが含まれている。

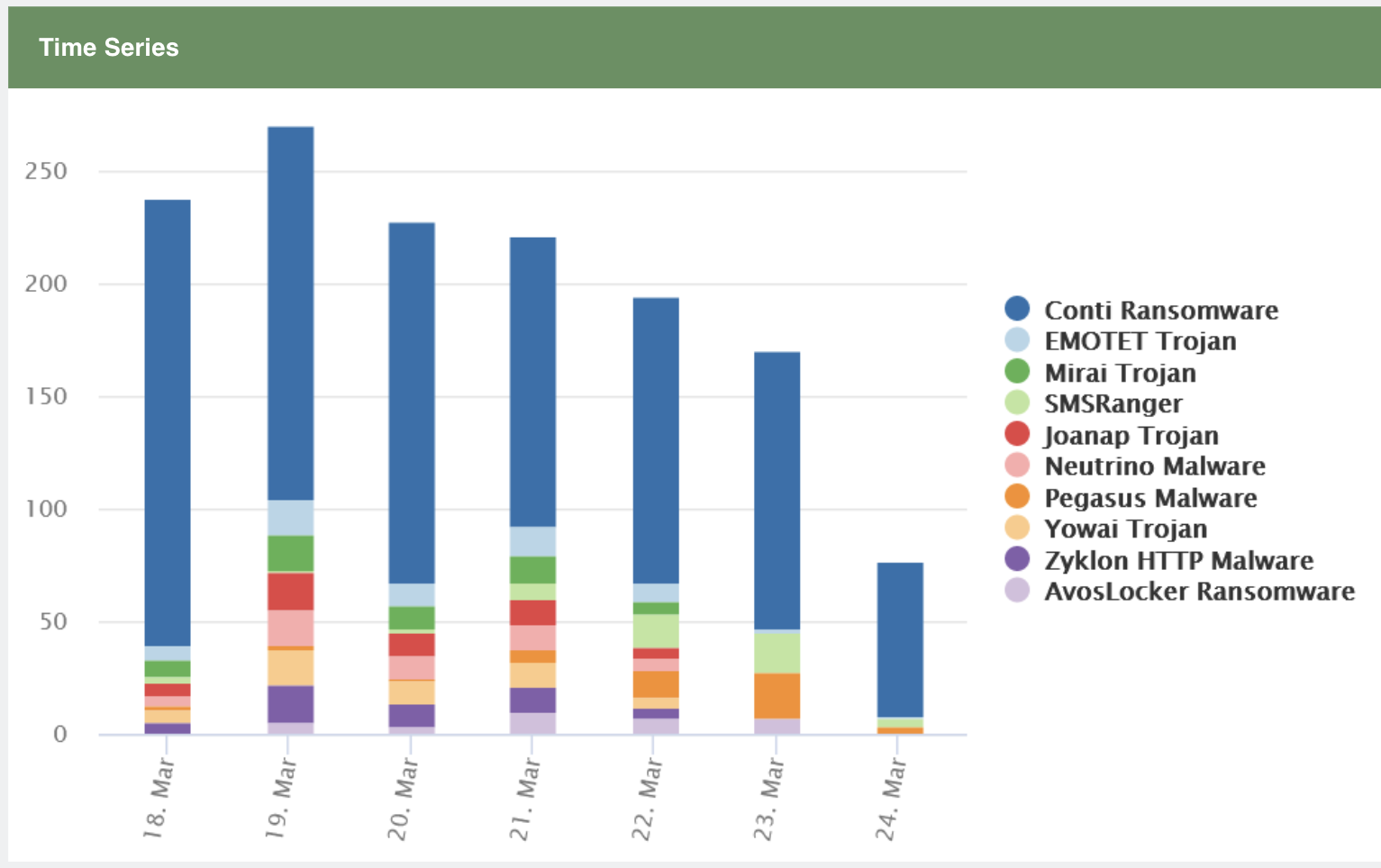

銀行・金融に関連して言及されたマルウェア

このチャートは、ネット上の情報源からなるキュレートリストにおいて過去1週間にトレンドとなった、銀行・金融関連のマルウェアを示しています。

各業界の週間概況

各業界に関わる先週のニュースや情報です。

重要インフラ

米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)と連邦捜査局(FBI)は、米国と世界の衛星通信(SATCOM)ネットワークに対して「生じうる脅威」を認識していると表明した。また、米国の重要インフラ関連組織に対し、侵入が成功した場合にSATCOMネットワーク・プロバイダーの顧客環境にリスクが生じる可能性があると注意喚起した。さらに、FBIと米国財務省、金融犯罪取締ネットワークは、米国の重要インフラ部門に対する攻撃でAvosLockerランサムウェアが使用されていると警告した。標的となっている部門は、金融サービス、重要な製造業、政府関連施設など。

小売

中国・マカオの高級ホテルを2021年11月から狙っているフィッシングキャンペーンを、Trellixの研究者が観測した。この攻撃では、予約システムなどのホテルのネットワークにアクセスできる可能性が高い、ホテルの管理スタッフを狙ったスピアフィッシングメールが使用される。標的となったホテルは、Grand Coloane ResortやWynn Palaceチェーンなど。この攻撃はDarkHotelによるものであると、中程度の確度で断定された。

政府:「中国人民解放軍やその他の中国情報機関がウクライナ政府組織に対するスパイ活動を実行」とGoogle

Googleによると、中国人民解放軍やその他の中国情報機関が、ウクライナ政府組織に対するスパイ活動を行っているとのこと。Intrusion Truthも同様に、ウクライナを標的とする中国の脅威アクターを認識していると述べている。Googleは以前、APT31が米国政府と深い関わりを持つGmailユーザーを標的にしていると警告していた。またMustang Pandaも、欧州の組織を標的にウクライナ侵攻関連の話題を利用したフィッシング攻撃を行ったことが確認されている。

テクノロジー:Lapsus$がマイクロソフトのソースコードをリーク

Lapsus$は、マイクロソフトの内部Azure DevOpsサーバーから盗まれたデータを流出させたと主張している。これにはBingのソースコードの90%、Bing MapsとCortanaのコードの約45%、その他250以上の内部プロジェクトのソースコードが含まれているとされる。圧縮されていない完全なアーカイブには、約37GBのデータが含まれているものと見られる。これらのファイルはマイクロソフトの本物の内部ソースコードのようだと、セキュリティ研究者は述べた。その後マイクロソフトは、限定的なアクセスを可能にする1つのアカウントにLapsus$がアクセスしていたことを認めた。

銀行・金融

2022年3月22日、アノニマスグループは、ロシア連邦の年金基金にハッキングを行ったと主張した。同グループは、ロシアの多数の地域のデータベース、サーバーデータ、バックアップを「ワイプ」したとされている。影響を受けた地域は、モスクワ州、アムール州、ブリャート共和国、スモレンスク州など。3月24日、同グループはロシア中央銀行をハッキングしたと発表した。「秘密協定」を含む抜き取ったとされるファイル3万5千件以上が48時間以内に公開されると主張した。

ここに掲載されている内容は、信頼できる情報源に基づいて作成されていますが、その正確性、完全性、網羅性、品質を保証するものではなく、Silobreakerはそのような内容について一切の責任を負いません。読者の皆様におかれましては、ここに掲載されている内容をどのように評価するかは、ご自身で判断していただく必要があります。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

翻訳元 : Threat Summary

https://www.silobreaker.com/weekly-cyber-digest-18-24-march-2022/

Silobreakerについて

Silobreakerは、日々ウェブに更新されていく大量の情報を読み解くことを求められる意思決定者やインテリジェンス専門家を支援する、強力なOSINTツールです。

インテリジェンスツール”Silobreaker”で見える世界

以下の記事で、インテリジェンスツール「Silobreaker」について紹介しています。

https://codebook.machinarecord.com/6077/