ウィークリー・サイバーダイジェストについて

サイバーセキュリティの1週間の話題をまとめたものを、毎週金曜に公開しています。

主なニュース3つをピックアップ

トヨタ紡織グループ会社TBカワシマのタイ子会社にサイバー攻撃

HarmonyのHorizonブリッジを攻撃したハッカー、約1億ドル相当のデジタルコインを窃取

2022年6月30日

脆弱なプロダクト

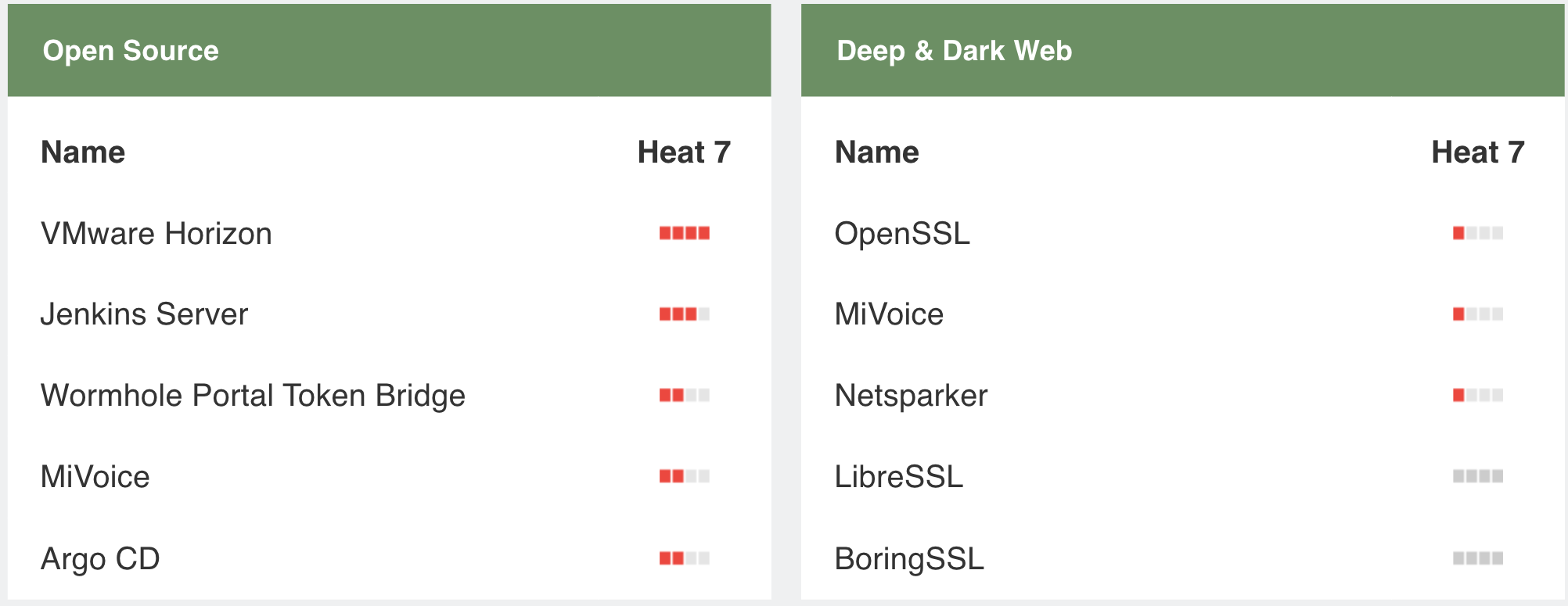

このテーブルでは、脆弱性に関連して過去1週間の間に普段より多く言及されたプロダクトを示しています。

データ漏洩・不正アクセス

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略。

米国

Kenyon College

Google Cloud上にホストされている自由にアクセスできる4.7GBのデータベースに、学生の氏名、大学の住所、ハッシュ化されたパスワードが含まれていた。流出したEメールは大学のドメインでホストされていたため、大学のメールサーバーや学生が使用する他のシステムが被害を受けやすくなっていた。(~24,500)

ブラジル

Fast Shop

2022年6月22日、攻撃者は、VCenterやAWS、Azure、IBM、GitLabといった他のクラウドサービス上の数テラバイトのデータにアクセスしたと主張した。このデータには、ソースコード、PCIデータ、ユーザーおよび企業のデータが含まれているとされている。

中国

Chaoxing Xuetong

2022年6月20日、大学生向けの同アプリが、ユーザーの名前、携帯電話番号、性別、学校、学生番号、メールアドレスなど、1億7,000万件の個人ユーザー情報を流出させたと告発された。

英国

Halfords

同社のWebサイトのセキュリティ問題を発見したセキュリティ研究者のクリス・ハットン氏は、ID番号をインクリメントして他の顧客の注文や個人を特定できる情報を閲覧することに成功した。

米国

Diskriter

Hiveランサムウェアの運営者が、2022年6月8日に160GBを超えるファイルを流出させたとされている。ファイルには、財務記録、企業幹部の個人情報および財務情報、従業員情報、ソフトウェアのソースコードに関するファイルが含まれているとされる。

アルゼンチン

Artear

2022年6月1日に発生したサイバー攻撃により、一部の社内システムが被害を受けた。その後、Hiveランサムウェアがこの攻撃の犯行声明を出し、2022年6月23日に自身のリークサイトに同社を追加した。

日本

TBカワシマ

同社のタイ子会社のうちの1社がサイバー攻撃の標的となった。LockBitは、2022年6月17日に同社をリークサイトに追加し、6月25日に窃取したとされるデータのリークを開始した。

米国

Napa Valley College

ランサムウェア攻撃により、2022年6月10日頃、同大学のWebサイトとネットワークシステムがオフラインになった。この攻撃により、一部のコンピュータシステムがロックされ、学内の電話や職員のメールアカウントは使用不能となった。

米国

ケンタッキー州政府、アーカンソー州政府

サイバー犯罪グループSiegedSecは、政治的な動機による攻撃の一環として、政府サーバーから取得した内部文書やファイルを流出させたと、自身のTelegramチャンネルで発表した。7~8GBのデータセットには、職員の個人を特定できる情報などが含まれているとされる。

オーストリア

Medical University of Innsbruck

2022年6月26日、Vice Societyは自身のデータリークサイトに同大学を追加し、6月20日の攻撃で窃取したとされる膨大な文書のリストを流出させた。公開されたデータを限定的に確認したところ、本物であるとみられることが確認された。

米国

Bank of the West

複数のATMに設置されたスキマーによってデビットカード番号と暗証番号が窃取された。窃取された情報には、名前や住所も含まれている可能性があり、偽のデビットカードを作成して現金を引き出すために使用された可能性がある。

米国

Fitzgibbon Hospital

Daixin Teamは、ランサムウェア攻撃で40GBのデータを抜き取ったと主張している。流出したデータには、患者名、治療情報、健康保険情報、従業員情報などが含まれている。

米国

カリフォルニア州司法局

同局は2022年6月27日に「2022 Firearms Dashboard Portal」を公開したが、これには携帯許可証を持つ銃所有者の識別情報を含む誰もがアクセス可能なファイルが含まれていた。これには、氏名、人種、自宅住所、生年月日、許可証発行日、許可証の種類などが含まれている。(>2,891)

米国

Dripping Springs Independent School District

このテキサス州の学区は、データ漏洩を司法長官事務所に通知した。流出した情報は、氏名、住所、社会保障番号、運転免許証番号、医療情報、健康保険情報など。(367)

米国

ウォルマート

2022年6月27日、Yanluowangランサムウェアは、4万から5万台のデバイスを暗号化したと主張し、リークサイトに同小売業者を追加した。リークサイトのエントリには、ウォルマートの内部ネットワークから窃取されたと思われる複数のファイルが含まれている。同社は、この攻撃の疑いを否定している。

イスラエル

複数企業

ハッカーグループSharp Boysは、2022年6月28日にイスラエルの複数の観光サイトに侵入し、データを盗んだと主張している。被害を受けたとされるサイトには、Isrotel、Minihotel、Trivago、DanHotelsが含まれる。同グループは、ID番号、住所、クレジットカード情報などの個人情報が含まれているとするスプレッドシートを公開した。(120,000)

台湾

SuperAlloy Industrial Company Ltd

ランサムウェアHiveは2022年6月28日、同社をリークサイトに追加し、同社のサーバーを6月21日に暗号化したと主張した。Hiveはデータ1.5TB分以上を抜き取ったと主張している。

台湾

OpenSea

同NFTマーケットプレイスが2022年6月29日、データ侵害を公表した。同社のメール配信ベンダーである「customer[.]io」の従業員が、ユーザーやニュースレター購読者から提供されたメールアドレスをダウンロードし、権限のない部外者と共有した。

米国

Christiana Spine Center

2022年2月25日、ランサムウェア攻撃が発生した。流出した可能性のあるデータには、氏名、住所、電話番号、社会保障番号、健康保険証番号、個人健康情報が含まれる。

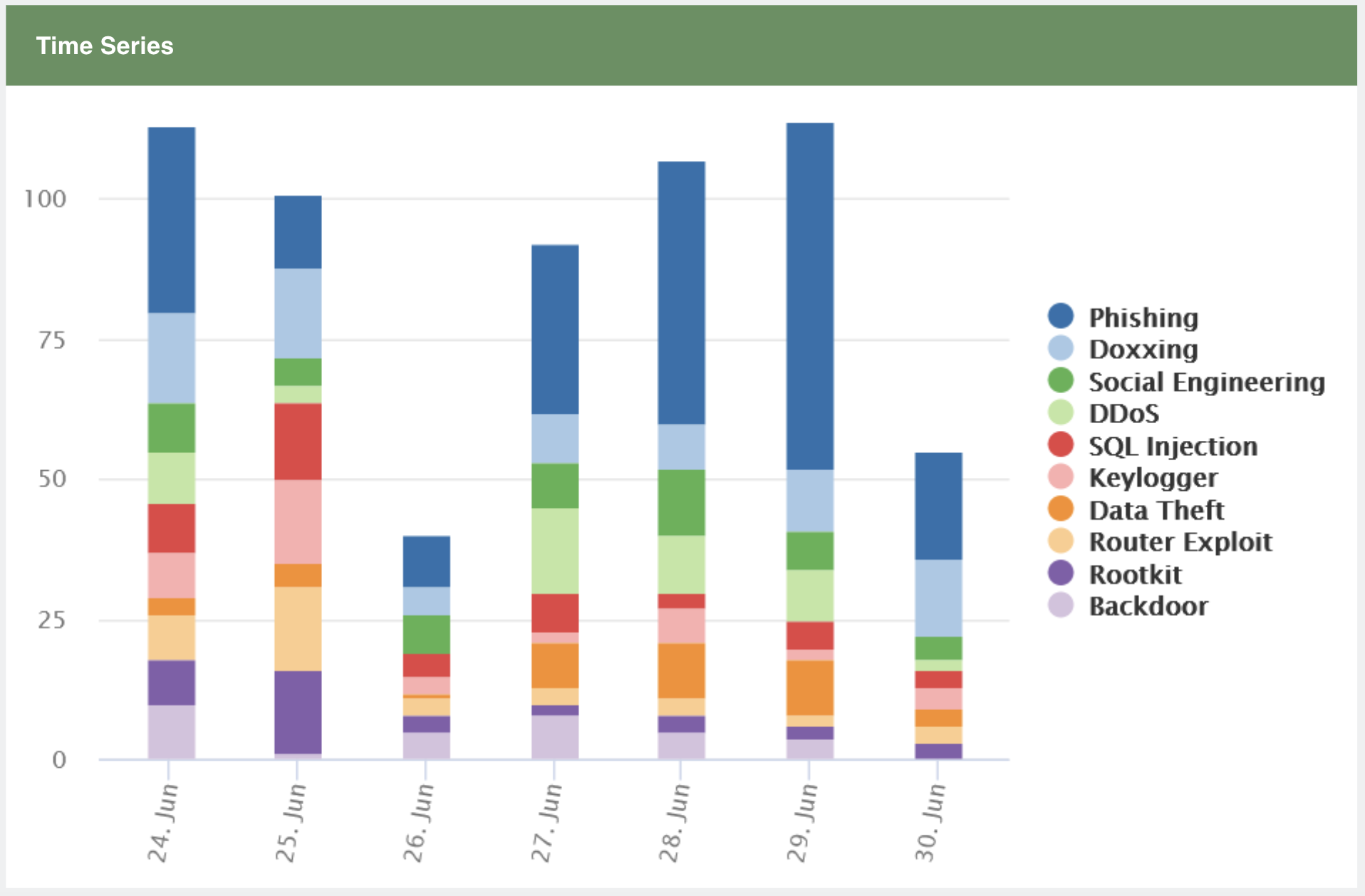

教育に関連して言及された攻撃タイプ

このチャートは、ネット上の情報源からなるキュレートリストにおいて過去1週間にトレンドとなった、教育関連の攻撃タイプを示しています。

各業界の週間概況

各業界に関わる先週のニュースや情報です。

重要インフラ

2022年6月26日、Slovak Telekomがサイバー攻撃を受け、社内のITシステムが稼働停止した。これにより、同社Webサイトとアプリ「Telekom」が機能しなくなり、顧客サービスのヘルプデスク回線も制限された。

テクノロジー

感染したSOHOルーターを利用して、ZuoRATと呼ばれるマルチステージ型のリモートアクセス型トロイの木馬を配布する巧妙なキャンペーンを、Lumenの研究者が確認した。このキャンペーンは、北米およびヨーロッパで関心を集めているネットワークを標的とする。このキャンペーンで使用される戦術と技術の精巧さから、国家支援型アクターによるものであることが示唆されている。確認された活動では、JCG-Q20ルーターのCVE-2020-26878およびCVE-2020-26879が悪用されたが、ASUS、Cisco、DrayTekおよびNETGEARなど、多数の他のメーカーも標的になっていると思われる。

暗号資産:HarmonyのHorizonブリッジを攻撃したハッカー、約1億ドル相当のデジタルコインを窃取

2022年6月24日、Harmonyは、ハッカーが同社のHorizonブリッジを攻撃した後、約1億ドル相当のデジタルコインを盗んだと発表した。攻撃者はその後、盗まれた資金をイーサに交換し、ミキサーのTornado Cashに移動させた。Ellipticの判定によると、ハッキングの性質とその後の資産の洗浄から、北朝鮮のLazarus Groupが攻撃に関与している可能性が強く示されているとのこと。

政府

2022年6月27日、リトアニアの国家サイバーセキュリティセンター(NKSC)は、Secure National Data Transfer Networkや、他の政府機関・民間企業を標的とした進行中の分散型サービス拒否(DDoS)攻撃について注意喚起した。Secure National Data Transfer Networkの一部に障害が発生している。親ロシア派脅威グループKillnetがこの攻撃の犯行声明を出しており、リトアニアが、カリーニングラード行きの列車のうち、EUの制裁対象である貨物を搭載した列車の国内通過を禁止したことに対する報復だとしている。また、Killnetは、リトアニアの4つの空港のWebサイトが機能しなくなったと主張している。

銀行・金融

2022年6月15日、新たなAndroid向けバンキング型トロイの木馬「Revive」を、Cleafyの研究者が発見した。Reviveは、フィッシングキャンペーンを通じてスペインの一流銀行の顧客を狙っている模様。コードとC2インフラを踏まえると、このトロイの木馬は初期段階にあるものとみられる。Reviveは、正規のアプリを装っており、脅威アクターがアカウント乗っ取り攻撃を行うことを可能にする。このトロイの木馬の主要な3つの性能は、アクセシビリティサービスを悪用したキーロギングの実行と、クローンページを使用した「オンデバイス」のフィッシング攻撃によるログイン情報の窃取、およびSMSメッセージの傍受。

ここに掲載されている内容は、信頼できる情報源に基づいて作成されていますが、その正確性、完全性、網羅性、品質を保証するものではなく、Silobreakerはそのような内容について一切の責任を負いません。読者の皆様におかれましては、ここに掲載されている内容をどのように評価するかは、ご自身で判断していただく必要があります。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

翻訳元 : Threat Summary

https://www.silobreaker.com/weekly-cyber-digest-24-30-june-2022/

Silobreakerについて

Silobreakerは、日々ウェブに更新されていく大量の情報を読み解くことを求められる意思決定者やインテリジェンス専門家を支援する、強力なOSINTツールです。

インテリジェンスツール”Silobreaker”で見える世界

以下の記事で、インテリジェンスツール「Silobreaker」について紹介しています。

https://codebook.machinarecord.com/6077/