ウィークリー・サイバーダイジェストについて

サイバーセキュリティの1週間の話題をまとめたものを、毎週金曜に公開しています。

主なニュース3つをピックアップ

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略しています。

暗号資産の利用者を騙す新たな攻撃手法「アドレスポイズニング」

暗号資産の利用者を騙し、意図した受取人ではなく詐欺師に資金を送金させる新たな攻撃手法「アドレスポイズニング」について、MetaMaskが詳しく報告した。この詐欺は、被害者がアドレスのコピー・アンド・ペーストに依存していることを利用する(各ウォレットが独自に持つ、暗号により生成されたアドレスは、覚えにくい長い文字列の形を取っている)。このテクニックは、vanity addressジェネレーターを使用し、ユーザーのミスを利用する。

脅威アクターがFortiOS SSL-VPNの重大な脆弱性(CVE-2022-42475)を悪用し、政府関連組織を標的に

脅威アクターがFortiOS SSL-VPNアプライアンスの重大な脆弱性(CVE-2022-42475)を悪用して、政府または政府関連の組織に対して極度に標的を絞った攻撃を行っていることを、Fortinetの研究者が突き止めた。この攻撃では、カスタムインプラントと自己署名証明書で構成される複雑なエクスプロイトを使用して、FortiOS用にカスタマイズされた一般的なLinuxインプラントが配信されている。脅威アクターは、FortiOSのロギングを操作するために高度な機能を使用していた。同アクターはFortiOSのさまざまな部分をリバースエンジニアリングする能力を有している。

北米日産会社がデータ侵害公表、原因はサードパーティベンダーでのデータ漏洩

同社は、サードパーティサービスプロバイダーの1社が保護されていないデータベース内のデータを公開状態にしたことによる、データ侵害を公表した。日産が同ベンダーから初めて通知を受けたのは、2022年6月21日。公開状態となったデータは、フルネーム、生年月日、日産ファイナンスのアカウント番号など。(17,998)

2023年1月19日

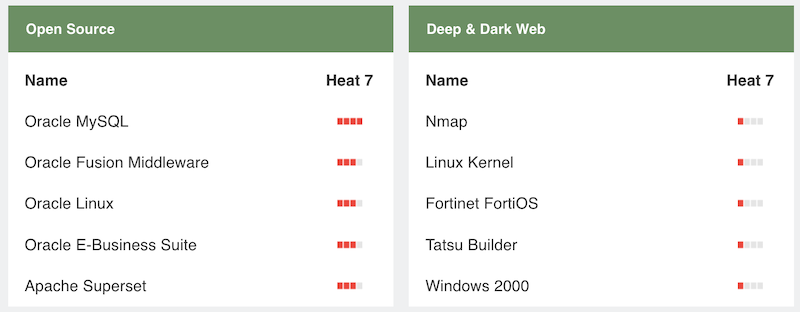

脆弱なプロダクト

このテーブルでは、脆弱性に関連して過去1週間の間に普段より多く言及されたプロダクトを示しています。

データ漏洩・不正アクセス

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略しています。

カナダ

Ontario’s Liquor Control Board

Webサイトに埋め込まれた悪意のあるコードによって、2023年1月5日から1月10日までの顧客データが盗まれた。漏洩した可能性のあるデータは、氏名、Eメールアドレス、住所、Aeroplan番号、アカウントパスワード、クレジットカード情報など。

英国

ロイヤルメール

同社がサイバー攻撃を受けた。この攻撃は後にLockBitランサムウェアによる攻撃と確認された。LockBitのオペレーターは、自ら攻撃を行ったのではなく、リークされたビルダーを利用した他の脅威アクターの仕業だと主張した。

米国

Gen Digital

2022年12月1日頃、ノートンの顧客アカウントを標的としたクレデンシャルスタッフィング攻撃が発生した。侵害された情報は、氏名、電話番号、住所など。攻撃者はノートンの「パスワードマネージャー」機能に保存された情報も入手した可能性がある(ユーザーの「パスワードマネージャー」のキーが、ノートンアカウントのパスワードと同一または類似している場合)。

米国

New York City Bar Association

CL0Pランサムウェアは、同組織を2023年1月13日にリークサイトに追加し、1.8TBのデータを所有していると主張した。証拠として共有されたスクリーンショットには、ファイルディレクトリの一部とパスポートが含まれている。

ロシア

Mail[.]ru

同社は、2022年初頭にデータ流出が発生したことを認め、流出をサードパーティサービスに起因するものとした。漏洩したデータの中には、ユーザーID、氏名、メールアドレス、電話番号などが含まれている。(3,500,000)

スペイン

ドゥランゴ市議会

同議会は、2023年1月7日にランサムウェア攻撃の標的となった。攻撃により、コンピューターや団体のメールアカウントが影響を受けた。

メキシコ

Attorney General’s Office of Quintana Roo

書類の紛失、軽微な盗難、脅迫などに関する告訴状7,910件を含むファイルが、人気ハッキングフォーラムで公開された。犯人とされるハッカーは、告訴状のデータベース全体を入手することに成功したと主張している。

ブラジル

政府

ハッカーグループGhostSecは2023年1月10日、同国政府のWebメールにアクセスしてID、パスポート情報、メールなど個人情報845MB分を取得したと主張した。

米国

テキサス州の複数のホームケアプロバイダー

ランサムウェア攻撃が発生した。ハッカーは2022年6月25日から6月29日にかけて、患者情報にアクセスし、これを暗号化した。侵害されたデータは、氏名、住所、生年月日、社会保障番号、特定の医療情報など。(124,363)

ドイツ

デュースブルク・エッセン大学

Vice Societyは、2022年11月28日に初めて公表されたランサムウェア攻撃で盗んだとするデータを公開した。ファイルには学生の表計算ソフトや研究論文、財務文書などが含まれているとされるが、これらは確認されていない。

中国

チャイナエアライン

2023年1月に発生した2件のデータ侵害により、顧客の個人情報が流出したと報じられた。ハッカーは盗まれたとされるデータを公開したが、同航空会社は、リークされたデータが同社データベースに記録されている情報と「完全に一致」するわけではないと断定した。

インド

myrocket[.]co

誰でもアクセス可能なデータベース上で、従業員や求職者の秘密個人データ260GB分が公開状態となった。漏洩した可能性のあるデータは、氏名、個人識別番号、メール、電話番号、銀行情報、生年月日など。(~9,200,000)

米国

複数組織

Bay Bridge Administrators、Circle of Care、The Elizabeth Hospital、St Rose Hospital、Mindpath Healthは、2022年に発生したインシデントに起因するデータ侵害を公表した。漏洩した可能性があるデータは、氏名、連絡先情報、社会保障番号、医療データ、財務情報など。(347,666)

米国

Mailchimp

名前不明の脅威アクターが133のMailchimpアカウントにアクセスした。影響を受けた顧客の1つであるWooCommerceは、顧客の名前、ストアWebアドレス、メールアドレスが漏洩したとの通知を受けた。

教育に関連して言及されたマルウェア

このチャートは、ネット上の情報源からなるキュレートリストにおいて過去1週間にトレンドとなった、教育関連のマルウェアを示しています。

各業界の週間概況

各業界に関わる先週のニュースや情報です。

ヘルスケア

米国HC3(Health Sector Cybersecurity Coordination Center)は、同セクターを標的としたBlackCatランサムウェアおよびRoyalランサムウェアのオペレーションについて注意喚起した。ランサムウェア・アズ・ア・サービスのBlackCatは、データの窃取、暗号化、専用サイトでの情報リークを伴う、三重恐喝を行う。Royalは、現在最も活発なランサムウェアオペレーションであり、同グループはデータの窃取と暗号化を伴う二重恐喝を行う。また、コールバック型のフィッシング攻撃や、医療患者データを装った暗号化ツールを利用した攻撃を行うことで知られている。

小売・ホスピタリティ

フランスのThe National Association of Independent Hotel and Restaurant Operatorsは、フランス国内の十数のホテルとその顧客が、Booking[.]comを介して発生した2件のサイバー攻撃の影響を受けたことを明らかにした。攻撃者はマルウェアを含むメールを送信し、Booking[.]comの顧客に直接コンタクトを取り、銀行カード情報を盗み出そうとしている。

テクノロジー

脅威グループDEV-0671がCubaランサムウェアを展開するためにMicrosoft Exchangeサーバーをハッキングしていることを、マイクロソフトの研究者が確認した。この活動は、重大なサーバーサイドリクエストフォージェリの脆弱性(CVE-2022-41080)に対して脆弱なサーバーを標的としているが、この脆弱性はOWASSRFと呼ばれるゼロデイエクスプロイトを使用して悪用可能。OWASSRFエクスプロイトは、2022年11月下旬以降、Playランサムウェアによる攻撃で使用されている。

ここに掲載されている内容は、信頼できる情報源に基づいて作成されていますが、その正確性、完全性、網羅性、品質を保証するものではなく、Silobreakerはそのような内容について一切の責任を負いません。読者の皆様におかれましては、ここに掲載されている内容をどのように評価するかは、ご自身で判断していただく必要があります。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

Silobreakerについて

Silobreakerは、日々ウェブに更新されていく大量の情報を読み解くことを求められる意思決定者やインテリジェンス専門家を支援する、強力なOSINTツールです。

インテリジェンスツール”Silobreaker”で見える世界

以下の記事で、インテリジェンスツール「Silobreaker」について紹介しています。

https://codebook.machinarecord.com/6077/