ウィークリー・サイバーダイジェストについて

サイバーセキュリティに関する1週間の話題をまとめたものを、毎週金曜に公開しています。

主なニュース3つをピックアップ

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略しています。

Clopランサムウェアがシェルや日立エナジーなど60の新たな被害者をリークサイトに追加

2023年3月17日、Clopランサムウェアグループは、自身のリークサイトに新たに60の被害者を追加した。その中には、Shell Global、Bombardier Aviationのほか、スタンフォード大学、コロラド大学、マイアミ大学を含む複数の米国の大学が含まれている。その他、Galderma、ITx Companies、Brightline、Emerald Expositions、MedMinder、Onex、AvidX、日立エナジーが被害者として名を連ねている。

関連記事:Clopランサムウェア、 GoAnywhereのゼロデイを使い130組織を侵害したと主張(CVE-2023-0669)、Clopランサムウェアグループ、GoAnywhereのゼロデイを悪用した攻撃の被害企業を恐喝し始める(CVE-2023-0669)

Wagner Leaks:ワグネル・グループなどプリゴジン氏所有のロシア企業数社の文書100万件超が盗まれる

未知のハッカーグループが、ロシアのオリガルヒであるエフゲニー・プリゴジン氏が所有する企業連合から、「Wagner Leaks(ワグネル・リーク)」と名付けられた100万件を超える文書を盗み出した。これには、民間軍事会社ワグネル・グループ、コンサルティング会社コンコルド・グループ、およびLakhta Projectとしても知られる「偽情報」工場インターネット・リサーチ・エージェンシーの人事とITインフラに関するファイルが含まれる。

トロイの木馬化されたメッセージングアプリが中国のユーザーを標的に、目的は暗号資産窃取

TelegramとWhatsAppになりすまし、メッセージングアプリのトロイの木馬化したバージョンを使ってAndroidおよびWindowsのユーザーを狙う多数のWebサイトを、ESETの研究者が発見した。トロイの木馬化されたアプリは主にクリッパーであり、いずれも暗号資産の資金やウォレットを狙おうと試みる。また、一部のアプリでは、侵害した端末に保存されたスクリーンショットからテキストを認識するために光学文字認識が使用されているが、このような技術が過去にAndroidマルウェアで確認されたことはなかった。この活動は主に中国語圏のユーザーをターゲットにしている。なお中国ではTelegramが2015年から、WhatsAppが2017年からそれぞれブロックされている。

2023年3月23日

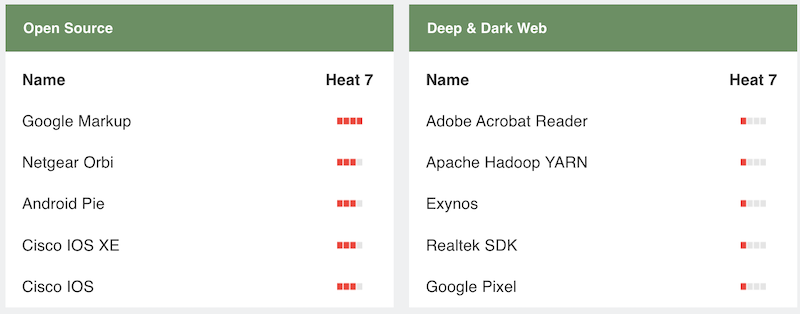

脆弱なプロダクト

このテーブルでは、脆弱性に関連して過去1週間の間に普段より多く言及されたプロダクトを示しています。

データ漏洩・不正アクセス

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略しています。

スペイン

HLA Grupo Hospitalario

BreachForumsのユーザーが、45,000件の患者記録と1,600人の医師に関する情報を売りに出し、各データセットのサンプルを提供した。同ユーザーは、2023年3月10日に設定ミスのあるWebサーバーからデータを入手したと主張している。(>1,600)

コロンビア

Schrader Camargo

LockBitランサムウェア管理者は、2023年3月11日、同社を自身のリークサイトに追加した。同グループは約267GBのデータを保有していると主張し、その証拠としていくつかのサンプルをリークした。

アルゼンチン

CEOSP SADA

2023年3月17日、Cooperativa de Electricidad Obras y Servicios Públicos de San Antonio de Areco(CEOSP SADA)は、サーバーに問題が発生するサイバーセキュリティインシデントの被害に遭った。地元メディアは、フィッシング攻撃を受けてシステムがランサムウェアウイルスに感染したと報じた。

プエルトリコ

Autoridad de Acueductos y Alcantarillados

同組織は、2023年3月13日にランサムウェア攻撃を受け、電子顧客サービスシステムが被害を受けたと報告されている。データが影響を受けたかどうかは未だ不明のままである。

米国

El Camino Health

2023年3月10日、新たなBreachForumsのユーザーが、患者の個人情報を含む、盗まれたとされるデータを売りに出した。2023年2月、類似した名前を持つ脅威アクターが、一見同じに見えるデータの販売を宣伝したが、その後、売却済みであるとして削除した。侵害された可能性のあるデータには、患者の氏名、生年月日、住所などが含まれる。

オランダ

Royal Dirkzwager

Playランサムウェアは、同社をTorリークサイトに追加し、その証拠として5GBのアーカイブをリークした。同攻撃は同社の業務に影響を与えなかったが、機微データが同社のシステムから盗まれた。Playは、非公開の個人的な機密データ、従業員ID、パスポート、契約書などを盗んだと主張している。

米国

全米バスケットボール協会

第三者のニュースレターサービスに権限を持たないアクターがアクセスしたことから、ファンの氏名とメールアドレス(件数非公開)が盗まれた。被害に遭ったファンには、フィッシング攻撃の可能性が高まることが警告された。

米国

Eye4Fraud

特定の顧客に関連するバックアップファイルがサイバーインシデントによりアクセスされた。同データベースは、もともと2023年2月6日にBreachForumsに投稿されたもので、1,600万件のアカウント、2,900万列の顧客データが含まれていたとされている。同社はその後、パスワードや完全なペイメントカード番号などの機密性の高い個人情報は収集していないと主張した。

オーストラリア

QIMR Berghofer

2022年11月、ハッカーグループは、機微データを含むDatatimeが所有する特定のサーバーを侵害した。侵害された可能性のある情報には、氏名、住所、国民健康保険番号などが含まれる。また研究参加者の調査回答も侵害された可能性がある。(1,128)

米国

Lowe’s Market

一般にアクセス可能なWebサイト環境のファイルから機微データと認証情報が流出し、攻撃者がユーザー情報を含むデータベースにアクセスできるようになった可能性がある。また、このファイルには複数のAPIキーが含まれていた。これにより、攻撃者はユーザーにメール、SMSメッセージ、その他の通知を送信するなど、さらなる悪意のあるアクションを実行できた可能性がある。Lowe’s Marketはその後、この問題を修正している。

Fiatusdt

パスワードで保護されていないデータベースから、顧客名、銀行口座番号、購入・販売記録など、Fiatusdtの販売プラットフォームに関する記録が流出した。その後、データベースは保護されている。

米国

General Bytes

2023年3月17日と3月18日にハッカーが同社のマスターサービスインターフェースを標的とし、約150万ドル相当のビットコインを盗み出した。同攻撃者はAPIキーの復号、ユーザー名とハッシュ化されたパスワードのダウンロードなどを行うことができた。

米国

Minneapolis Public Schools

2023年3月17日、ランサムウェアMedusaのリークサイトでは、同学区が要求された身代金の支払いに応じなかったため、盗まれたデータが公開されたことが示された。同アクターのリークサイトとブログサイトのいずれにも、盗まれたとされるデータは含まれていなかった。漏洩した可能性のある情報には、個人を識別できる情報や調査に関する文書が含まれる。

イタリア

フェラーリ

ある脅威アクターが、同社のIT環境における少数のシステムにアクセスし、その後、身代金を要求した。この攻撃が会社の業務に影響を与えることはなかった。漏洩した可能性のある顧客情報は、氏名、住所、メールアドレス、電話番号など。

米国

ミシガン州アレンパーク

LockBitランサムウェアの運営者が、ミシガン州の同市を自身のダークウェブのリークサイトに加えた。また、身代金の要求が満たされない場合、盗まれたとされるデータを2023年3月22日にリークすると脅迫した。

米国

サックス・フィフス・アベニュー

2023年3月20日、ランサムウェアグループClopは、同小売業者を自身のリークサイトに追加した。Clopは盗んだ情報の種類に関する追加情報を提供しなかったのに対し、Saks Fifth Avenueは、盗まれた情報はテスト目的で顧客の注文をシミュレートするために使用した模擬データであると述べた。

米国

ドール・フード・カンパニー

2023年2月に発生したランサムウェア攻撃に関与した脅威アクターが、従業員(人数は非公開)の情報にアクセスした。どのような種類のデータが影響を受けた可能性があるかは、不明のまま。

米国

Encore Support Services

パスワードで保護されていないデータベースに47,192件のレコードがあり、生徒の氏名や住所、保護者の氏名、Open Student Information System番号、社会保障番号などを明らかにする請求書が公開状態となった。

米国

ライオンズゲート

保護されていないElasticSearchインスタンスから、2022年5月以降の約3,000万件のエントリを含む20GBのサーバーログが公開状態となった。同ログにより、加入者のIPアドレスや、デバイス、オペレーティングシステム、Webブラウザに関するユーザーデータが公開状態となった。

米国

オハイオ州オタワ郡

LockBitランサムウェアが、自身のダークウェブのリークサイトに同郡を追加し、盗まれたとされるデータをリークすると脅した。同郡は、2023年3月に「マルウェアのアクティビティ」が確認されたことを認めた。

カナダ

Investissement Quebec

カナダの同金融投資会社が、Clopランサムウェアの攻撃で従業員の個人情報の一部が盗まれたことを確認した。

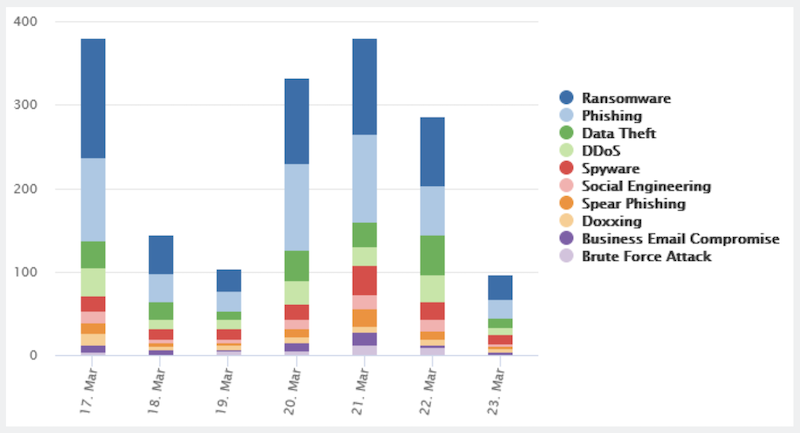

政府に関連して言及された攻撃タイプ

このチャートは、ネット上の情報源からなるキュレートリストにおいて過去1週間にトレンドとなった、政府関連の攻撃タイプを示しています。

各業界の週間概況

各業界に関わる先週のニュースや情報です。

政府

2023年初頭、親ロシア派の高度持続的脅威(APT)グループであるWinter Vivernがスパイ活動を行っているのを、SentinelLabsの研究者が観測した。ポーランド、イタリア、ウクライナ、インドの政府機関や、ロシアの侵攻以来ウクライナを支援してきた電気通信サービスプロバイダーなどが標的となっている。同グループは、マルウェア「APERETIF」などのカスタムローダーを使用して、機密システム/情報へのアクセスを図っている。Winter Vivernはフィッシングの手口を使うことが知られており、最近のキャンペーンでは、特定の政府のWebサイトになりすましたり、ウイルススキャナーを装ったバッチスクリプトを活用したりしている。

ヘルスケア

米国の医療機関を標的とするロシア語話者のランサムウェア・アズ・ア・サービスグループ「Black Basta」がもたらす脅威について、保健セクター・サイバーセキュリティ調整センター(HC3)が注意喚起した。同グループは2022年に大量の攻撃を行ったことから、今後も組織を攻撃し、恐喝することが予想される。このランサムウェアは2022年初頭に初めて観測され、Contiのリブランドである可能性があり、同様の戦術、技術、手順がBlackMatterやFIN7に関しても観測されている。Black Bastaは、二重恐喝攻撃を行うことで知られており、専用のリークサイトを保持している。リークサイト上では被害者を名指しで貶め、盗まれたデータを公開している。

銀行・金融

バンキング型トロイの木馬「Mispadu」を配布する20種類の進行中のキャンペーンを、Metabase Qの研究者が確認した。これらのキャンペーンは2022年8月に始まった。キャンペーンでは、ポルトガル、チリ、メキシコ、ペルーの政府、娯楽、保健、小売、金融サービスなどの認証情報が標的となっている。確認された新しいコンポーネントには、攻撃者がオンデマンドで偽のウィンドウをロードし、新しい.NETベースのリモート管理バックドアを介して認証情報を盗み出すための機能が含まれている。また、エンドポイント保護を回避するために、Rustベースのローダーが「transacted hollowing」テクニックを使って注入される。Mispaduは、支払いを要求する偽の請求書をルアーとして用いるスパムメールキャンペーンによって伝播する。

テクノロジー

NuGetリポジトリに追加された悪意のあるパッケージを使って.NET開発者を狙うキャンペーンを、JFrogの研究者が確認した。パッケージが正規のものに見えるようにするためにタイポスクワッティングが使用されており、マイクロソフト、Coinbase、Binance、Discordなどのブランドがなりすましの対象となっている。これらのパッケージは、暗号資産を窃取する能力を持つカスタムペイロード「Impala」を配布していた。Impalaは、埋め込まれたRustでコンパイルされたRasarのコピーを使用して、Electronアーカイブから悪意あるコードを抽出・実行することができる。

ここに掲載されている内容は、信頼できる情報源に基づいて作成されていますが、その正確性、完全性、網羅性、品質を保証するものではなく、Silobreakerはそのような内容について一切の責任を負いません。読者の皆様におかれましては、ここに掲載されている内容をどのように評価するかは、ご自身で判断していただく必要があります。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

Silobreakerについて

Silobreakerは、日々ウェブに更新されていく大量の情報を読み解くことを求められる意思決定者やインテリジェンス専門家を支援する、強力なOSINTツールです。

インテリジェンスツール”Silobreaker”で見える世界

以下の記事で、インテリジェンスツール「Silobreaker」について紹介しています。

https://codebook.machinarecord.com/6077/