ウィークリー・サイバーダイジェストについて

サイバーセキュリティに関する1週間の話題をまとめたものを、毎週金曜に公開しています。

主なニュース3つをピックアップ

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略しています。

税務関連のルアーで米国の個人を狙うフィッシングキャンペーン、「TACTICAL#OCTOPUS」

米国内の個人をマルウェアで狙う、極度に標的を絞った現在進行中のフィッシングキャンペーン「TACTICAL#OCTOPUS」を、Securonixの研究者が特定した。ルアーには、税務文書であるW-2、I-9、不動産購入契約書など、税務関連のルアー文書が使用されている。フィッシングメールによって、画像ファイルとLNKを含むパスワードで保護されたZIPファイルが配布される。一連のコード実行により最終的に高度に難読化されたマルウェアが展開されるが、このマルウェアはクリップボードのデータやキーストロークをキャプチャすることが確認された。

韓国国税庁がLockBitランサムウェアの標的に

2023年3月29日、ランサムウェアグループ「LockBit」は、自身のリークサイトに同税務当局を追加した。同グループは、身代金が支払われない場合、2023年4月1日までに盗まれたとされるデータを流出させると脅迫した。

ロシアのハッカーグループWinter Vivernによって悪用されるZimbraの脆弱性についてCISAが注意喚起(CVE-2022-27926)

Zimbraにおけるクロスサイトスクリプティングの脆弱性(CVE-2022-27926)にパッチを当てるよう、米国サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)が米国の連邦機関に警告した。これは、ロシアのハッカーグループWinter VivernがNATO加盟諸国の政府を狙うためにこの欠陥を悪用したことを受けての措置。CISAはすべての組織に対し、できるだけ早くパッチを適用するよう求めている。

2023年4月6日

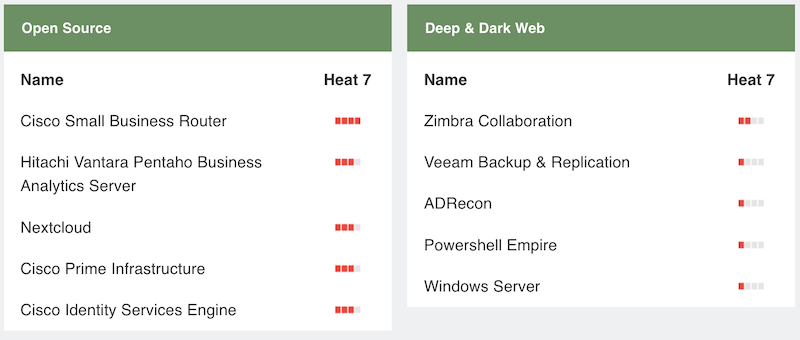

脆弱なプロダクト

このテーブルでは、脆弱性に関連して過去1週間の間に普段より多く言及されたプロダクトを示しています。

データ漏洩・不正アクセス

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略しています。

複数

2021年にAdelanto HealthCare Venturesで発生した情報漏洩と関連があると思われるデータ漏洩が複数の病院で発生した。その病院には、South Texas Health System、Doctors Hospital of Laredo、Fort Duncan Regional Medical Center、テクソマ・メディカル・センター、Northwest Texas Hospital、Suncoast Behavioral Health、River Point Behavioral Health、およびSt Luke’s Healthが含まれる。すべての病院はユニバーサル・ヘルス・サービシズが所有している。

オランダ

Blauw Research

Blauwの調査サプライヤーであるNebuで侵害が発生した疑いがあり、少なくとも14社でデータ漏洩が発生し、個人情報が流出した。影響が確認された企業には、ハイネケン、CZ、Postcode Lottery、年金基金PME、the Dutch Gold Federation、ArboNed、Trevvel、RVOが含まれる。(25,000)

オーストラリア

Meriton

同大手不動産企業が、2023年1月14日にサイバー攻撃の標的にされ、35.6GBのデータが侵害された。侵害されたデータには、宿泊客や従業員の連絡先情報が含まれており、従業員の銀行口座の詳細、税務ファイル情報、雇用情報も含まれる。(1,889)

米国

AudienceView

同チケット販売ソフトウェアベンダーは、プラットフォーム侵害の被害に遭い、チケット購入者の支払いカード情報が影響を受け、一部の資金も盗まれた。この侵害により、コーネル大学、イサカカレッジ、バージニア工科大学、ニューヨーク州立大学オスウェゴ校、コロラド州立大学、ロヨラ大学シカゴ校、およびカナダのマクマスター大学の情報テクノロジー学部の学生およびチケット購入者が影響を受ける。

米国

Atlantic Dialysis Management Services

2023年1月15日、ランサムウェアグループ「Snatch Team」が自身のリークサイトで39GBのファイルを流出させた。流出したファイルには、患者の個人情報および保護対象保健情報が含まれていると言われている。同社は以前、2022年8月に16,121人の患者に影響を与えたデータ侵害を認めた一方で、最近起きた今回の流出についてはまだ対応していない。

米国

TMX Finance

同社は、子会社のTitleMax、TitleBucks、InstaLoanとともにデータ漏洩に遭った。これは、2022年12月上旬にハッカーがTMX Financeのシステムに侵入し、その後情報を盗み出したことによるもの。侵害された可能性のあるデータには、氏名、生年月日、パスポート番号、運転免許証番号、社会保障番号、連邦または州の身分証明書番号、金融口座情報などが含まれる。(4,822,580)

スペイン

Instituto De Educación Secundaria Ies Emilio Canalejo Olmeda

2023年3月30日、ランサムウェア「Stormous」は、自身のTelegramチャンネルに同高校を掲載し、ダークウェブのリークサイトに盗んだデータの50%を流出させたと主張した。現在流出しているデータには、品質に関する手順書や記入可能な文書に関するフォルダが含まれており、職員や生徒の個人情報が含まれているかどうかは不明。

コロンビア

メデジン政府

LockBitは、警察官、捜査官、犯罪被害者の個人情報、および市民の個人医療データを流出させた。同ランサムウェアグループは当初、2023年2月に自身のリークサイトにメデジン政府を掲載していた。

米国

Arizona Clinical Trials and Arizona Liver Health

権限を持たない第三者が「限られた期間だけ」同社のシステムにアクセスし、一部のファイルを入手した。流出した可能性のある患者情報には、氏名、生年月日、金融口座番号、医療情報などが含まれる。また、運転免許証番号や政府発行の身分証明書番号も、個人によっては影響を受けている可能性がある。(1,277)

不明

BreachForums上で「9Near」という名のハッカーが、要求された身代金を2023年4月5日までに支払わなければ、タイ人の個人情報を漏らすと脅迫した。盗まれたとされるデータには、氏名、住所、生年月日、IDカード番号、電話番号が含まれる。同データは政府機関から盗まれたと報告されているが、どの機関から盗まれたかについては現時点で確認されていない。(55,000,000)

米国

Montgomery General Hospital

Donut Leaksランサムウェアは、同病院を自身のリークサイトに追加し、その後、2023年3月31日に盗まれたとされるデータをダンプした。侵害された可能性のあるデータには、社会保障番号のほか、現在および過去の従業員の人事情報と給与情報が含まれる。患者のデータには、病歴、診断名、治療計画などが含まれる。

米国

ルイス&クラークカレッジ

Vice Societyは、大学のネットワークシステム全体の有効なリンクツリーと思われるものを自身のリークサイトに掲載したと主張し、併せて、学生パスポートのコピーとされるサンプルが繰り返し表示される画像アルバム3件も掲載した。

フランス

リール市

2023年3月27日、Royalランサムウェアグループは、合計352GBの盗まれたとされるファイルとともに、同市を自身のリークサイトに追加した。同グループは、リークされたデータは、盗んだ全データの10%に過ぎないことをほのめかした。

米国

ウェスタンデジタル

権限を持たない第三者が、同社の複数のシステムにアクセスした。同攻撃者は、同社のシステムから特定のデータを取得したと考えられている。

米国市民権・移民局

2023年4月3日、脅威アクター「IntelBroker」は、公開状態となっていたAWSバケットを発見した後、同政府機関を侵害したと主張した。流出した同情報は国連難民局のものと思われ、サンプルには国家データベースの難民の氏名とされるものの一部や、職員情報を含む「管理者設定」ページが表示されている。

HR[.]com

同社を出どころとするハッキングされたデータは、暗号通貨関連の詐欺を含むメールや、件名を「Pompompurinを解放しろ」としたメールなど、Equifaxを名乗って詐欺メールを配信するために使用されていた。先日、このインシデントが起きる前には、BreachForumsのハッカーが、会社のデータにアクセスできたと発言していた。このユーザーが新たな侵入を行うことができたのか、もしくは過去の2022年8月の侵害により、まだデータにアクセスすることができたのかは不明。

米国

Corporate Technologies LLC

ランサムウェアグループBlack Bastaがデータのリークを開始し、57GBのデータを保有していると主張した。同グループのリークサイトに掲載されたデータサンプルには、顧客の端末詳細レポートやその他の機密情報が含まれる。

オーストラリア

Service NSW

2023年3月20日、ダッシュボード「My Services」における更新の不備によりデータ侵害が発生した。これにより、運転免許証や車両登録の詳細、連絡先や子どもの名前などの個人情報が94分間にわたって公開状態となった。(∼3,700)

米国

Genova Burns

権限のないサードパーティが、2023年1月23日から1月31日の間に同法律事務所のシステムにアクセスした。同アクターは、特定の少数のファイルにアクセスしたか、そのファイルの情報を抜き取った可能性がある。このファイルには、ニュージャージー州で送迎を終えたUberドライバーの個人情報が含まれる。侵害されたデータには、氏名、社会保障番号、納税者番号が含まれる。

オーストラリア

テイフ・サウスオーストラリア

2016年から2021年の間に入学した学生の個人情報がデータ侵害で盗まれた。漏洩した情報は、運転免許証、年齢証明書、タックスファイルナンバーおよびパスポートなど。内部調査の結果、アクセスされた書類の87%が有効期限切れであることが判明した。(2,224)

クロアチア

Adriagate

2023年1月18日頃、ランサムウェアAvosLockerによって、約30台のサーバーからの同社のデータの90%が暗号化された。同社は、影響を受けたデータを自社のリソースで復旧させたとのこと。

オランダ

Mobilisation for the Environment

寄付者の氏名やアカウント番号などが、何者かによって流出させられた。同データがどのようにアクセスされ、流出したかは依然として不明。広報担当者は、社内で侵害は発生していないと述べた。(∼2,400)

インド

グジャラート・ミネラル・デベロップメント

ランサムウェアグループMedusaが、自身のTelegramチャンネルで機微データをリークした。同グループは以前、2023年3月24日に同社を自身のリークサイトに追加している。リークされたデータは、従業員情報、入札書類、請負業者の詳細、請求書、企業の顧客の詳細など。

英国

UnitedLex

2023年4月4日、ランサムウェアグループ「d0nut」がファイルをリークし、200GB超のデータを保有していると主張した。リークされたファイルには、多数の組織や個人に関連するペイメント、契約および他の詳細情報などの機密ファイルが含まれるとされる。その他、人事関連のデータやファイルも含まれる。

米国

Momentum Inc and Tempest Inc

Momentumが2020年から、Tempestが2017年から使用しているサードパーティのトラッキングシステムにより、患者の個人情報や健康情報が複数の広告主に共有される事態が発生した。公開状態となったデータは氏名、生年月日、メールや郵送先住所、電話番号など。その後、同トラッキングコードは両Webサイトから削除された。(>100,000)

米国

O’Neal Industries

2022年11月、ある悪意のあるアクターが同社のシステムを侵害するためにマルウェアを使用した。同システムの1つには、元従業員(場合によってはその受益者や扶養家族)の社会保障番号やその他の個人情報を含む人事ファイルが含まれていた。

カナダ

ロジャーズ・コミュニケーションズ

ハッカーらがフォーラム上で宣伝を開始した後、同社は自社のデータの一部がダークウェブ上にリークされたことを確認した。観測された同データのサンプルの中には顧客の個人情報が含まれていたが、ロジャーズは、流出したのは従業員情報のみで、メールアドレスと電話番号に限定されていると主張した。

中国

Z2U

同社が所有するパスワードで保護されていないデータベースには、カスタマーサポートの添付ファイルと思われる60万件超のレコードが含まれていた。同データには、クレジットカードやパスポートを持つ個人の画像のほか、IBANコード、ユーザーログイン、メールを含む銀行取引記録やパスワード、ソフトウェアのライセンスキーなどが含まれる。

米国

Noteboom

2023年4月5日、BlackCatランサムウェアの運営者が、同法律事務所を自身のリークサイトに追加した。また、400GB超の機微データをダウンロードし、同事務所のサーバーを暗号化したと主張している。これには、秘密保持契約書、未解決事件の文書、医療記録、従業員の機微データなどが含まれるとされる。

米国

オリンピア CUSD 16

LockBitランサムウェアが、自身のリークサイトに同学区を追加した。同アクターは、この学区の2つの学校と一部の生徒に関係すると思われるフォルダのディレクトリのスクリーンショットを含む4つのファイルを証拠として掲載した。別のファイルには、職員の健康情報が含まれる。

王立オランダサッカー協会

サイバー攻撃でハッカーが従業員の個人情報を盗み出した。盗まれたデータの範囲を特定するため、現在調査が進められている。

インド

複数

インドの8つの政府機関が、情報窃取型マルウェアRaccoon Stealerを使用する未知のアクターに狙われた。標的には、所得税局のインド直接税中央委員会、公共事業局の給与・会計部門、CRPFの監察長官のオフィス、国家治安警備隊の長官、Sashastra Seema Balのアシスタントディレクター、全国教育研究訓練機関のCentre for Social Tech、National Institute of Disaster Managementの共同ディレクター、ジャワハルラール・ネルー・スタジアムに所在するSports Authority of Indiaのコールセンターが含まれる。

日本

複数

2022年12月に発生した国内ITサービス最大手の富士通へのサイバー攻撃を受け、複数の企業がこのインシデントに関連したデータ侵害を公表している。これらの中には、テック大手の京セラ、衣料品メーカーのゴールドウイン、不動産開発会社の積水ハウスおよび東京海上日動火災保険が含まれる。

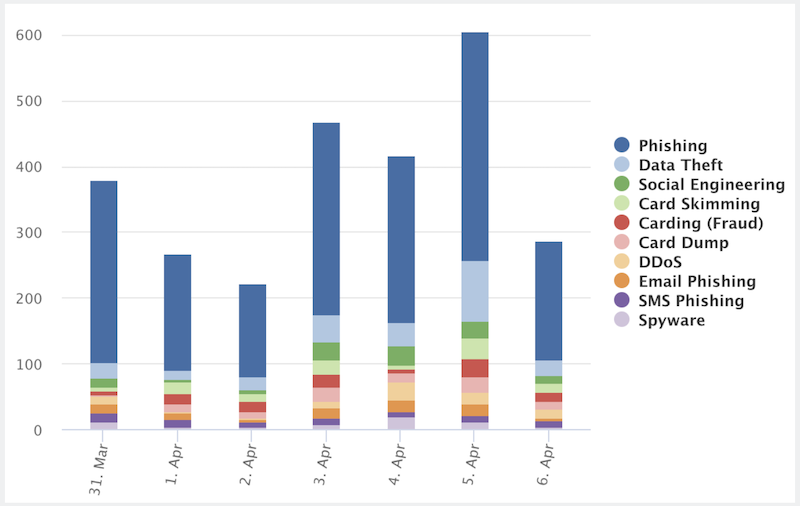

銀行・金融に関連して言及された攻撃タイプ

このチャートは、ネット上の情報源からなるキュレートリストにおいて過去1週間にトレンドとなった、銀行・金融関連の攻撃タイプを示しています。

各業界の週間概況

各業界に関わる先週のニュースや情報です。

暗号資産

3CXを狙ったサプライチェーン攻撃の影響を受けた被害者の一部に対してはマルウェア「Gopuram」も使用されており、システムへのバックドア設置が行われていると、カスペルスキーの研究者が判断した。アクターらは特に、暗号資産関連企業をターゲットにしている。Gopuramはモジュール式のバックドアで、Windowsレジストリやサービスの操作、検出を回避するためのファイルタイムタイムストンピングの実行、すでに実行中のプロセスへのペイロードの注入、およびオープンソースのKernel Driver Utilityを使った署名されていないWindowsドライバーのロードに使用できる。この活動は、北朝鮮の脅威アクターLazarus Groupによるものとされている。

小売・観光

アンダーグラウンドにおいて、航空会社/ホテルの個人アカウントの盗難認証情報や、航空券/ホテルの宿泊券の購入に使える特典をハッカーが(時に無料で)提供するケースが増えていることについて、チェック・ポイントの研究者が分析した。サイバー犯罪者は、専用のブルートフォースツールやフィッシング、マルスパムキャンペーンを利用してアカウントを盗み出そうとする。また、盗まれたアカウントは、「Patriarch Travel」のようなアンダーグラウンドの旅行代理店を通じて、航空券やホテルの予約を割引価格で提供するために使用されていることも観測されている。

テクノロジー

WordPressプラグイン「Elementor Pro」における、最近パッチが適用された脆弱性が盛んに悪用されていることを、Sucuriの研究者が観測した。悪用の目的は、ユーザーを悪意のあるサイトにリダイレクトさせることなど。この活動は、ユーザーを詐欺サイトやスパムサイトにリダイレクトさせることで知られる数年来のマルウェアキャンペーン「Balada Injector」の一環とみられる。また、Patchstackの研究者も、複数のIPアドレスからこの脆弱性が盛んに悪用されていることを観測している。同脆弱性の悪用に成功すると、サイトの完全な乗っ取りが可能になる恐れがある。

ここに掲載されている内容は、信頼できる情報源に基づいて作成されていますが、その正確性、完全性、網羅性、品質を保証するものではなく、Silobreakerはそのような内容について一切の責任を負いません。読者の皆様におかれましては、ここに掲載されている内容をどのように評価するかは、ご自身で判断していただく必要があります。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

Silobreakerについて

Silobreakerは、日々ウェブに更新されていく大量の情報を読み解くことを求められる意思決定者やインテリジェンス専門家を支援する、強力なOSINTツールです。

インテリジェンスツール”Silobreaker”で見える世界

以下の記事で、インテリジェンスツール「Silobreaker」について紹介しています。

https://codebook.machinarecord.com/6077/