新たな情報窃取型マルウェア「FleshStealer」を詳しく調査し、このインフォスティーラーの正体と組織に及ぼす影響について解説します。Flashpointのお客様はFlashpoint Igniteでアナリストレポート全文をお読みいただけます。

*本記事は、弊社マキナレコードが提携する米Flashpoint社のブログ記事(2025年1月28日付)を翻訳したものです。

昨年は1,800万台以上のデバイスが情報窃盗型マルウェアに感染し、侵害された認証情報の流出・販売が24億件を超えました。脅威アクターたちは入手したログイン/アカウント情報や金銭関連データ、さまざまな個人識別情報(PII)といった機微データを使い、壊滅的なランサムウェア攻撃や大きな注目を集めたデータ侵害を実行しています。

「インフォスティーラーは、サイバー犯罪エコシステムにおいて最も持続的かつ広く支持されている脅威の1つとなっています。Flashpointのデータには、脅威アクターたちがこうしたツールをますます巧妙に使っていることが示されており、それはセキュリティ対策の回避において特に顕著となっています。

こういった傾向を監視し、初期アクセスの脅威に対する防御を強化することこそ、この蔓延するマルウェアがもたらすリスクを軽減するための鍵となります」

– Ian Gray(Flashpointインテリジェンス担当ディレクター)

2025年に入ってもなお、インフォスティーラーは世界中の組織にとって明らかな脅威であり続けています。これらの有害なプログラムは簡単に入手でき、不法なマーケットプレイスやフォーラムで安価に販売されているからです。Flashpointのアナリストは、高度な回避技術と攻撃的なデータ収集機能を備え、急速に注目を集めているインフォスティーラーの新種「FleshStealer Credential Stealer」の正体を解明しました。

- T1547:権限昇格

- T1027:防御回避

- T1497:防御回避

- T1057:プロセスの検出

- T1547:収集

- T1567:盗み出し

FleshStealerとは?

2024年9月に初めて確認されたFleashStealerは、Webベースのパネルを通じて操作される「認証情報スティーラー」です。C#で書かれたFleshStealerは検出回避に暗号化を使う以外にも、ほかのインフォスティーラーとは一線を画す特別な機能をいくつか備えています。水面下で動作するよう設計され、デバッグが検知されると自動的に終了する点も特徴の1つです。また、仮想マシン(VM)環境の検出に特に長けており、VM上での実行を避けてフォレンジック分析を回避するなど、セキュリティ研究者の行動を読み越した工夫が凝らされています。

また、FleshStealerは脅威アクターのクライアントベースに24時間体制の常時サポートを提供しているほか、ログをサーバー上でダイレクトに復号します。動作サイズは150~300キロバイトと軽く、ChromiumおよびMozillaエンジンに基づくWebブラウザを標的とし、約70種類のブラウザ向け暗号資産拡張機能および2要素認証(2FA)拡張機能のほか、Discordのセッションからも情報を抽出できます。このマルウェアはGoogleクッキーをリセットできるため、さらなる悪用を可能にしています。

FleshStealerの戦術・技術・手順(TTP)

FleshStealerの巧妙な攻撃手法をFlashpointのアナリストが分析しました。FleshStealerは以下のようなTTPを活用しています。

| 戦術 | 技術ID | 名称 |

| 権限昇格 | T1547 | ブートまたはログオンの自動実行 |

| 防御回避 | T1027 | 難読化されたファイルまたは情報 |

| 防御回避 | T1497 | 仮想化/サンドボックス回避 |

| 認証情報アクセス | T1555 | パスワードストアの認証情報:Webブラウザからの認証情報 |

| 探索 | T1057 | プロセスの検出 |

| 収集 | T1005 | ローカルシステムのデータ |

| 収集 | T1560 | 収集データのアーカイブ |

| 盗み出し | T1567 | Webサービス上での持ち出し |

FleshStealerの仕組み

T1547:権限昇格

FleshStealerはユーザーアカウント制御(UAC)を回避して管理者権限を取得するために、権限が昇格されたWindowsユーティリティを利用するという一般的に使われる権限昇格の手法を採用しています。このユーティリティはWindows10以降のバージョンに搭載された正規の実行可能ファイルで、Windows設定フレームワークの関連機能を管理するためにWindowsオペレーションシステム(OS)が使用します。

このエクスプロイトは特定のレジストリキーを変更することで機能し、システムにカスタムコマンドまたは有害なスクリプトを実行するよう指示します。これは信頼されたマイクロソフトの正規アプリであることから、OSはユーザーに承認を求めることなく、昇格された権限での実行を許可します。FleshStealerはこのプロセスをハイジャックすることで管理者権限を取得し、昇格された権限で動作すると共に、ユーザーの介入なく追加のコマンドやペイロードを実行できるようになるほか、検出されて被害者に気づかれる可能性も低くなります。

T1027:防御回避

FleshStealerには自らの動作を隠す復号ルーチンが組み込まれており、これによって従来のセキュリティ対策による検出を回避できます。FleshStealerは難読化された文字列をレジストリ操作と組み合わせて使うことで、自身の動作を隠しながら機能を制御します。これらの文字列は復号された後、レジストリ操作やパス設定などさまざまなタスクに使われます。

T1497:防御回避

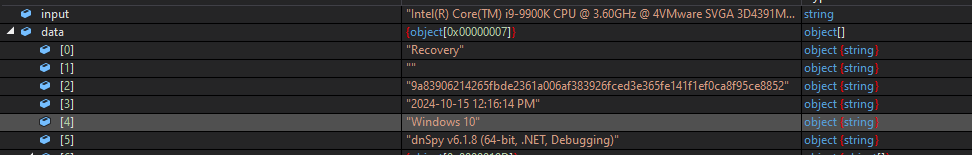

FleshStealerはホスト環境をスキャンし、ハードウェアおよびネットワーク識別子を含む詳細なシステム情報を取得します。これにはCPUのタイプやGPUのモデル、RAM容量、システムがインストールされた日付、アクティブなIPアドレス、そしてゲートウェイIPなどが含まれ、この情報を分析することで仮想マシンまたはサンドボックスで自らが実行されているかどうかを正確に検出できます。これらの環境では、特徴的なハードウェアプロファイルまたは限られたシステムリソースが使われていることが多いからです。さらにFleshStealerは、仮想化または分析された環境で一般的に使用される特定のプログラムとツールを相互参照し、感染したシステムがセキュリティアナリストによって監視されているかどうかを判断します。

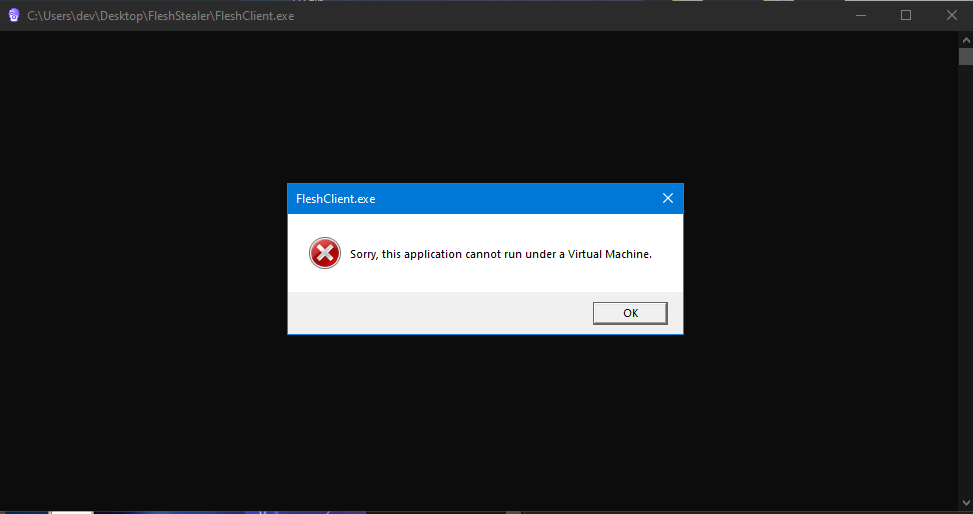

FleshStealerはハードウェアとソフトウェアのチェックにとどまらず、アクティブなウィンドウを監視し、検知可能なデバッグツールやパケットキャプチャツールを識別し、それらに反応します。こういったツールや仮想マシンのインジケーターが検出されると、このマルウェアはWebベースのコントロールパネルによって直ちに動作を停止するよう設計されています。このアプローチで静的および動的分析の試みが効果的に阻止されるため、FleshStealerはほとんどのセキュリティ研究者による検出を回避できます。これらすべてを実行することにより、監視されていないユーザー環境内でのみ動作し、邪魔されずにデータを窃取するという目的を遂行できるようになります。

列挙と検出のために収集されたシステム情報(画像入手元:Flashpoint)

.NETで書かれたFleshStealer Webパネル上で、仮想マシンの検出が通知される様子(画像入手元:Flashpoint)

T1057:プロセスの検出

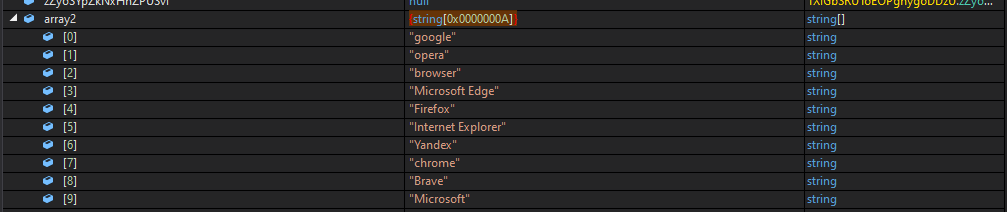

FleshStealerはターゲットプロセスの検出を実行し、アクティブなブラウザプロセスを特定します。その際には保存された認証情報、セッショントークン、閲覧履歴といった機微性の高いユーザーデータを保存するプロセスに重点が置かれます。Chrome、Firefox、Microsoft Edge、Operaなどブラウザを監視することで、このマルウェアは貴重な情報がある場所を正確に突き止め、必要に応じて収集戦術を調整します。この選択的なアプローチにより、FleshStealerは収益性の高いターゲットを優先順位付けし、特にログイン情報やCookie、暗号ウォレットデータを含むと判断したChromiumまたはMozillaベースのブラウザに結び付くプロセスを調べます。この手法はデータ収集を最適化するだけでなく、処理時の不要なオーバーヘッドを削減し、侵害されたシステム内でFleshStealerがより気づかれず、効率的に動作することを可能にします。

インストールされているブラウザのファイルシステムをFleshStealerが列挙(画像入手元:Flashpoint)

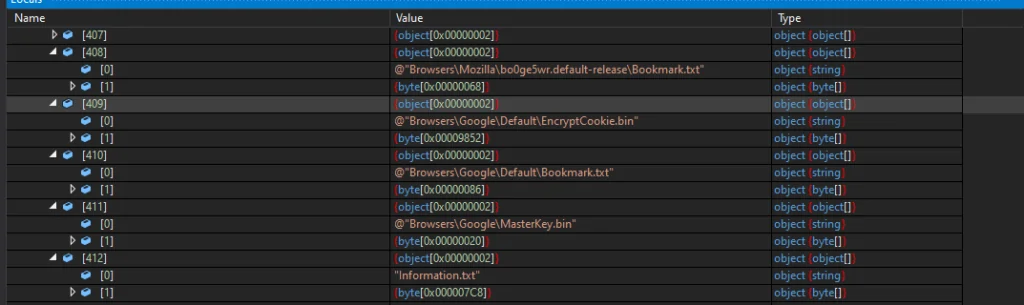

T1547:収集

FleshStealerは感染したシステムをスキャンし、機微な文書や認証ファイル、ローカルデータキャッシュなど価値の高いファイルを探します。これらの情報は特定された後、体系的な収集・分類を経て圧縮アーカイブにパッケージ化されるため、コマンド&コントロール(C2)サーバーに簡単に送信できるようになります。また、データをアーカイブすることで抽出中のネットワークフットプリントが最小限に抑えられると共に、検出される可能性を減らしています。このアーカイブプロセスは通常、一定間隔で実行されるよう自動化・簡略化が施されており、被害者に疑われることなく大量のデータを素早く効率的に抽出できます。圧縮形式を使うことでデータサイズが小さくなるだけでなく、ファイルのコンテンツも隠蔽できるため、標準的なセキュリティ対策を回避する能力がさらに高まっています。

収集されたデータを含むファイルの作成を示すデバッガーの出力画面(画像入手元:Flashpoint)

T1567:盗み出し

FlashpointのアナリストはFleshStealerのマルウェア実行ファイルを詳細にデバッグし、サーバーのIPアドレスやポートなどC2通信に関する重要な詳細を割り出しました。この通信によってリアルタイムのデータ抽出とリモートアクセスが容易に実行できるため、攻撃者は感染システムを継続的に監視・管理できるようになります。

FleshStealerはデータ抽出にWebサービスを利用することでネットワークの一般的なセキュリティ対策を回避し、標準的な防御体制による検出と傍受を困難にしています。このマルウェアは安全な暗号化通信を使っているため、緩和策を施すことがさらに難しくなっており、既知のC2インフラへの疑わしい接続を検出するには高度なネットワーク監視が必要になります。

進化する脅威にFlashpointで先手を

回避能力、セッションハイジャックに焦点を当てた機能、そして2FAバイパスにより、FleshStealerは2025年に入って以降、進化する脅威として世界中の組織に認識されています。脅威アクターたちがFleshStealerの防御力を強化し、攻撃可能な範囲を拡大するための調整を加えていることからも、Flashpointではこのマルウェアのさらなる改良とアップデートが続くことを予測しています。

だからこそ、この巧妙で広範囲に被害を及ぼす脅威から身を守りたい組織にとって、インフォスティーラーに関する最新の傾向を常に把握しておくことは極めて重要です。Flashpointではすでに存在するものから新しく登場するものまで、さまざまなインフォスティーラーについての詳細な情報と分析をお届けするだけでなく、侵害されたクレジットカード情報などの実用的なデータを含む、スティーラーログの幅広いコレクションへのアクセスも提供しています。Flashpointのタイムリーかつ包括的な脅威インテリジェンスにより、セキュリティチームをどのようにサポートできるのか。今すぐデモをお申し込みいただき、その効果をお確かめください。

Flashpoint, VulnDBについて

Flashpointは、Deep & DarkWeb(DDW)に特化した検索・分析ツールです。ダークウェブ等の不法コミュニティで、どのようなPoCやエクスプロイトが議論・取引されているか等をモニタリングできます。また、Flashpointの一機能として利用できるVulnDBは、CVE/NVDデータベースにない脆弱性情報や各脆弱性のメタデータを豊富に含んだ脆弱性データベースです。

日本でのFlashpointに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではFlashpointの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。