本記事は、マキナレコードが提携するSilent Push社のブログ記事『Silent Push Pivots into New Lazarus Group Infrastructure, Acquires Sensitive Intel Related to $1.4B ByBit Hack and Past Attacks』(2025年2月25日付)を翻訳したものです。

こちらのページから、Silent Pushが公開しているその他のブログ記事もご覧いただけます。

Silent Pushについて

Silent Pushは、先駆的なサイバーセキュリティインテリジェンス企業です。リアルタイムで新たに出現する脅威インフラを完全に把握し、独自の将来攻撃指標(IOFA)データを通じて、攻撃を効果的に阻止します。Silent Pushは、スタンドアロンのプラットフォームとして提供されるだけでなく、APIを通じてSIEM、XDR、SOAR、TIP、OSINTを含むさまざまなセキュリティツールと統合し、自動化された実行可能なインテリジェンスを提供します。顧客には世界最大規模の企業や政府機関が含まれています。

関連記事:マキナレコード、Silent Pushと提携し、攻撃を未然に防ぎ被害を防ぐ先制サイバー防御ソリューションを提供

要点

- Silent Pushのアナリストは、Lazarus APTグループが使用する機微なインフラの情報を入手することに成功しました。*

- 私たちの調査により、Lazarusは、Bybitからの歴史的な14億ドル規模の暗号資産窃取を行う数時間前に「bybit-assessment[.]com」というドメインを登録していたことがわかりました。このドメインは、同アクターによる過去の攻撃で使われたEメールアドレス「trevorgreer9312@gmail[.]com」に紐付けられています。

- 脅威アクターが作成したテストエントリの一部分に、「Lazaro」という名前が使われているのがログから特定されました。これは、Lazarus Groupを仄めかしている名前だと思われます。

- 私たちのチームは、Lazarusのメンバーによって作成されたテストレコードに繋がるログの中からAstrill VPNのユニークなIPアドレスを27件発見し、同グループがこのVPNを偏好していることを改めて確認することができました。

- LinkedIn上で被害者を騙してマルウェアをダウンロードさせるため、虚偽の採用面接を行うという手法が引き続き使用されています。

*注:この情報のフルバージョンは、エンタープライズ版ユーザーの皆さま向けの次のレポートでまもなくご覧いただけるようになる予定です。

背景

北朝鮮の国家支援型サイバー脅威「Lazarus Group」は朝鮮人民軍偵察局との関連が指摘されるグループで、遅くとも2009年から活動してきました。なお、北朝鮮の諸グループは、それぞれの定義が大きく重複している場合があります。その関係で、一部のレポートでは、北朝鮮によるすべての国家支援型サイバー活動がLazarus Groupの名の下にまとめられており、APT37やAndariel(APT45)、APT38、Kimsuky (APT43)といったクラスター(またはサブグループ)として個別に追跡されるわけではないケースがあります。

Lazarus Groupが「ByBit」を襲撃し、史上最高額の暗号資産窃取を成し遂げたというニュースを受けて、Silent Pushのチームが同グループによって利用された新たなインフラをハントする試みを強化したところ、公になっているよりもずっと多くの情報を瞬く間に発見することができました。

LazarusによるByBitの侵害

今回の事案について最初に発信したのはZachXBT氏です。この調査員は、暗号資産の窃取をLazarus Groupに結びつける確かな情報を示しました。2月21日に暗号資産インテリジェンスのArkham社が研究者らを対象とする報奨金を出してByBit襲撃犯について裏付けを取るよう求め、そのほんの数時間後にZachXBT氏が詳細を提供したのです。Arkhamはこれを受け、「オンチェーントランザクション、ウォレットの動き、そしてこれまでのLazarusの戦術・技術・手順(TTP)に基づく彼の分析によって、この攻撃と北朝鮮のサイバーオペレーションを結びつけ、既存のインテリジェンス評価を強化する初期の警告サインが提示された」として同氏の発見を認めました。

初期のインテリジェンス

Silent Pushのアナリストはすぐさま、Lazarus Groupや朝鮮民主主義人民共和国(DPRK)の脅威アクターに関連して過去数か月間の間に自社のチームが観測していたあらゆる事象の精査を開始しました。これらはByBitに対する攻撃キャンペーンと結びついていたかもしれず、そこから新たな手がかりが見つかる可能性があったからです。すると、2024年12月28日にX/Twitterユーザーの「Tayvano」氏が「エグいマルウェア(nasty malware)」について発した警告が目に留まりました。その感染ベクターには、人事採用をテーマとする複雑なルアーを使って暗号資産ユーザーを狙う過去のDPRK関連の攻撃と合致する点があったのです。

Lazarusに関する有益なピボットポイントや重要なコンテクストを提供してくれたTwitterスレッド

12月末に投稿された上記のスレッドには「api.nvidia-release[.]org」というホスト名が写ったスクリーンショットが掲載されており、私たちの脅威リサーチチームはこのホスト名をピボットポイントとして、新たなインフラの調査へ進むことに成功しました。以下で、その詳細をご説明します。*

上記のX/Twitterポストを通じて、Tayvano氏がさらなる調査の詳細に関するGitHubリポジトリも作成していることがわかりました。私たちはTayvano氏のGitHubから得られた情報に基づいて数件のクエリを作成し、当該マルウェアキャンペーンが今なお進行中であることを発見しました。

*注:Silent Pushの脅威アナリストは、悪意あるアクターたちが弊社の公開ブログ記事に記載された情報を踏まえて日常的にインフラや戦術を変更していることを認識しています。このため、本記事からは、検出回避に必要となる重要情報の大部分が割愛されており、また、オペレーショナルセキュリティ上の理由から、私たちの発見が正確にはどの程度に及ぶのかも伏せています。Silent Pushプラットフォームのエンタープライズ版をご利用中のお客様にはIOFAフィードへのアクセスが提供され、これをお使いいただくことで関連するすべてのLazarus APTのインフラを容易にブロックすることが可能です。また、本調査結果の全貌と、Silent Pushが観測した同アクターの手法の全貌を盛り込んだ詳細なレポートも、まもなく提供できる予定です。

Bybit-assessment[.]comを起点とする調査で、過去のLazarusの攻撃で観測された「Trevor Greer」というペルソナとの繋がりが明らかに

Silent Pushのチームは、DPRKによる窃盗事件とつながっている可能性のある新たなピボットポイントを見つけたいと考え、ByBitへ言及する文字列を含むあらゆる新規のインフラを全体的に見渡してみようと決めました。

するとすぐに、2025年2月20日の22:21:57にLazarusが「bybit-assessment[.]com」というドメインを登録していたことがわかりました。これは、14億ドル相当の暗号資産が盗み出されるほんの数時間前に当たる時刻です。

Silent PushのWHOISスキャナーでこのドメインのWHOISレコードを見てみると、ドメイン登録に使われたメールアドレス「trevorgreer9312@gmail[.]com」が明らかになりました。

![bybit-assessment[.]comというドメインのWHOISレコードに、「trevorgreer9312@gmail[.]com」というメールアドレスが含まれている様子](https://codebook.machinarecord.com/wp-content/uploads/2025/03/laz-3-300x77.png)

bybit-assessment[.]comというドメインのWHOISレコードに、「trevorgreer9312@gmail[.]com」というメールアドレスが含まれている

*注:BlueNoroffとは、Lazarus APTのサブグループの公の呼び名です。Silent Pushのエンタープライズ版をご利用中のお客様は、このサブグループに関する複数のIOFAフィードへアクセスしていただけます。

GitHubリポジトリ「BlueNoroff Research」に含まれる情報の一部

Tayvano氏のフォルダ「BlueNoroff Research」では、Trevor Greerやtrevorgreer9312@gmail[.]comのほか、github[.]com/trevor9312というGitHubアカウントや、Astrill VPNのIPである104.223.97[.]2および91.239.130[.]102も共有されています。

Lazarus APTのインフラへ潜入

Silent Pushの脅威アナリストは、このキャンペーンに関連するLazarusのインフラへ潜入し、現在実施している調査において不可欠となる重要なインテリジェンスを収集することに成功しました。言うまでもなく、この取り組みの詳細や発見した情報についてはほんのわずかしか公表することができません。しかし、当社は入手したデータの分析や関与するアクターの特定のために、また、悪意あるアクターの追跡・阻止・責任追及を目的としたより広範なイニシアチブの一環としてさらなる脅威を緩和するために、常に法執行関係のパートナーたちと協力しています。以下のセクションでは、調査結果のうち公にしても問題のないものをご紹介します。

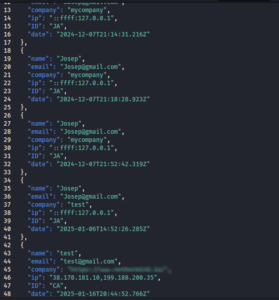

調査を行う中で、このAPTのインフラに関連する上記のファイルから、興味深い情報が浮上してきました。Lazarusは自身のインフラを幅広くテストしており、特にフィッシングデータに関連してその兆候が見受けられます。Silent Pushの分析により、このグループが盗難認証情報の収集・転送手法を、実際の攻撃で使う前に繰り返し微修正していることが明らかになりました。この事実からは、同グループがインフラやコンフィグレーションの最適化を重視していることが示唆されています。

最初のテストレコードは、2024年12月7日に見つかりました。下の画像内の46行目にある1つ目のIPアドレスはこのテストフォームが38.170.181[.]10でサブミットされたことを示しており、2つ目のIP「199.188.200[.]35」が、当該データを受け取るホステッドサーバーです。

これらのログファイルからはまだByBit関連の被害者は検出されておらず、ByBitのドメインが武器化される様子も見受けられません。しかし、実際の攻撃が行われるほんの少しだけ前に行われたこのドメイン登録は当然ながら私たちの注意を引き付けましたし、このお宝のようなインテリジェンスから複数の新たな調査の糸口が見出せたことは、まだロックダウンされていなかったインフラを追加で発見することにも繋がり、結果としてLazarusの内部ファイルを分析する機会にも恵まれました。分析はまだ続いていますが、私たちのチームは公開可能な情報をできる限り早く共有することが賢明だと考えました。

Lazarusのインフラのログでは、「テスト」フォームのサブミットが多数見受けられる

「Josep@gmail[.]com」というメールアドレスがテスト用に使われる例

興味深いことに、Silent Pushの脅威アナリストは同アクターがテスト用に「Lazaro」と書き込む様子も確認しました。1、2文字だけ入れ替えれば、APTグループ名「Lazarus」になります。

同脅威アクターがテストで「Lazaro」と書き込む様子

この分析の一環として、Silent PushのチームはLazarusのメンバーが攻撃の準備を行う中で作成したテストレコードと関連するログの中からAstrill VPNのユニークなIPアドレスを27件発見し、同グループがこのVPNを偏好していることを改めて確かめることができました。同アクターの脅威に対するプロアクティブな対応の助けになるよう、これらの情報は本記事の最後にIOFAのサンプルと併せて共有します。また、エンタープライズ版をご利用のお客様には、今週末に調査結果の全詳細を記したTLP: Amberレポートを共有できる見込みです。さらに、一般のブログ読者様向けにも、Astrill VPNにスポットライトを当てた別の記事をまもなく公開する予定です。

Lazarusのインフラの一部であろうさらなるドメインを、IPアドレスの調査を通じて発見

Silent Pushのチームは、91.222.173[.]30というIPアドレスをLazarusと関連付けました。なおこのアドレス自体が、複数の悪性ドメインと結びついています。

2月21日から本ブログの公開時点まで、Lazarusのドメイン「bybit-assessment[.]com」はDNS Aレコード数件とともに91.222.173[.]30へマッピングされていました。またこのドメインには、同じIPアドレスに言及するTXTレコードも数件存在していました。

アナリストがこのIPアドレスにマッピングされた、または上記のようなTXTレコード内で言及されたあらゆるドメインをパースした結果、偽陽性の可能性があるものを少数発見しました。しかし一方で、このIPがさらに多くの暗号資産系詐欺や採用面接詐欺に結びついていることも確認することができ、私たちは現在、これらのドメインをLazarus Groupと関連付ける作業に取り組んでいるところです。先ほど述べたような経緯で見つかったこうしたドメインの多くは本ブログ記事の最後に掲載してありますが、いずれかのドメインにアクセスする場合には十分に注意を払うことを推奨します。

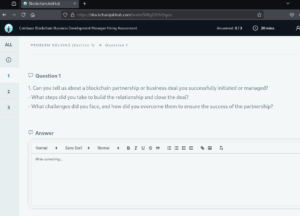

偽の採用面接をルアーとして使い、被害者にmacOSマルウェアを実行させる

Lazarusを調査する過程で見受けられたドメインの多くは、北朝鮮アクターたちがよく実施しているいわゆる「人事採用詐欺」の構成要素であるものと思われます。Tayvano氏のXスレッドに登場していた先述のドメイン「api.nvidia-release[.]org」もまた、そうした採用活動を騙る詐欺キャンペーンのデータから得られたものです。

被害者はLinkedInを通じてアプローチされるのが一般的で、ソーシャルエンジニアリングの手法によって虚偽の採用面接に参加するよう誘導されます。

このような面接は、標的型のマルウェア展開やクレデンシャルハーベスティング、また金銭やコーポレート資産のさらなる窃取を行うための出発点として機能します。以下に、Lazarusの有害ドメイン「Blockchainjobhub[.]com」を使って行われた採用詐欺やその他の情報に関するスクリーンショットを共有します。

![Lazarusの有害ドメイン「Blockchainjobhub[.]com」の最初のスクリーンショット](https://codebook.machinarecord.com/wp-content/uploads/2025/03/laz-8-300x205.webp)

Lazarusの有害ドメイン「Blockchainjobhub[.]com」の最初のスクリーンショット

同じドメインのサイトが、訪問者への質問を表示する様子

さらに質問が続く

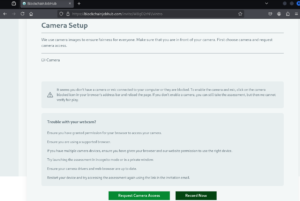

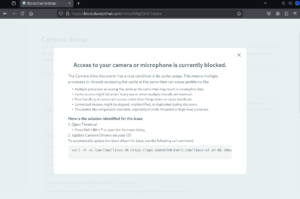

以下は比較的新しく見つかった、偽面接用にWebカメラをオンにし、画像を撮影するよう要求する手口を写したスクリーンショットです。

カメラが作動していないことに関する偽のメッセージが表示される様子

次の画面では、サイト訪問者に対し、カメラとマイクに問題が生じており、設定へのアクセスがブロックされている旨が伝えられた上で、カメラのドライバーを悪性.shファイル(bashスクリプト)でアップデートするよう指示が与えられます。

元々のTwitterのスレッドで紹介されていたこのキャンペーンに関連する有害なペイロードの1つは、DMPdump氏によるレポート「North Korea-nexus Golang Backdoor/Stealer from Contagious Interview campaign」の中でも分析されていました。このマルウェア分析記事は、技術専門職の人々にとって必読です。

ターゲットにマルウェアを実行させるためのルアー

リスクの緩和

Silent Pushの脅威アナリストは、当社プラットフォームのエンタープライズ版を利用して最新の将来攻撃指標(IOFA)をリアルタイムで受け取り、既存のセキュリティソリューション内でエンリッチメントして、今後起こり得るサイバー攻撃の検知・予防・対応に役立てていただくことを推奨しています。なお、当社では独自に保有する分析結果と粘り強い手作業でのレビューを用いて種々のパターンと既知の有害な事例を照合し、IOFAフィードへ偽陽性が混入しないようにしています。

私たちは、APTから金融犯罪、マルバタイジングやその他さまざまな不正行為まで、新たに登場する脅威を暴き出すべく絶えず探索活動を行っています。調査への協力にご関心がある組織や個人の皆さまは、どうぞお気軽に当社までお問い合わせください。

無料コミュニティ版への登録を

Silent Pushのコミュニティ版は無料の脅威ハンティング・サイバー防衛プラットフォームで、多様な最新オフェンシブ/ディフェンシブ検索やWebコンテンツクエリ、エンリッチメント済みデータタイプを備えています。これには、Web ScannerやLive Scanが含まれます。

無料アカウントへのサインアップはこちらからどうぞ。

IOFAのサンプルリスト

以下では、コミュニティ内で進行中の取り組みをサポートできるよう、Silent Pushが今回のキャンペーンに結び付くアクティブなLazarus APTのインフラと関連付けたIOFAのうち20件を、サンプルとして共有します。エンタープライズ版ユーザーの皆さまに提供されるIOFAフィードにはさらに多数のIOFAが含まれており、調査が続くうちはリアルタイムで新しいものが追加される予定です。

- blockchainjobhub[.]com

- bybit-assessment[.]com

- camdriversupport[.]com

- camtechdrivers[.]com

- easyinterview360[.]com

- gethirednow[.]org

- hiringinterview[.]org

- jobinterview360[.]com

- nvidia-release[.]org

- quickhire360[.]com

- quickinterview360[.]com

- screenquestion[.]com

- skillmasteryhub[.]org

- skill-share[.]org

- talentcompetency[.]com

- talentsnaptest[.]com

- talentview360[.]com

- wilio-talent[.]net

- willoassessment[.]com

- willorecruit[.]com

Lazarus Groupのインフラに組み込まれているユニークなAstrill VPNのIPには、以下が含まれます。

- 104.223.97[.]2

- 104.223.98[.]2

- 107.172.242[.]4

- 107.174.131[.]204

- 155.94.255[.]2

- 189.1.170[.]50

- 194.33.45[.]162

- 198.23.241[.]254

- 199.115.99[.]34

- 204.188.233[.]66

- 208.115.228[.]234

- 209.127.117[.]234

- 23.106.161[.]1

- 23.106.169[.]120

- 23.83.129[.]1

- 38.170.181[.]10

- 38.32.68[.]195

- 38.75.137[.]213

- 45.86.208[.]162

- 66.118.255[.]35

- 70.32.3[.]15

- 70.36.99[.]82

- 70.39.103[.]3

- 70.39.70[.]194

- 74.222.14[.]83

- 77.247.126[.]189

- 91.239.130[.]102