近年、北朝鮮の脅威アクターがますます洗練された手法を使うようになっています。スパイ活動と金銭的利益を目的に、従来の方法とは異なる戦術を用いてシステムに侵入しデータを抜き取っているのです。本ブログ記事では、特に懸念をもたらしている2つの戦術、つまりLinkedIn上でのITワーカー偽装詐欺と、悪意のあるノードパッケージマネージャー(Node Package Manager、以下npm)パッケージの利用について説明します。いずれの戦術も標的を絞り込んだ効果的な手法で、前者はキャリアアップや雇用機会を求める個人が使用するプロフェッショナルネットワークを、後者はオープンソース・ソフトウェアに対する開発者の信頼を悪用しています。

*本記事は、弊社マキナレコードが提携する英Silobreaker社のブログ記事(2025年2月19日付)を翻訳したものです。

LinkedInでのITワーカー詐欺

有数のプロフェッショナル・ネットワーク・プラットフォームであるLinkedInは、防衛産業やテクノロジー産業、金融業界あるいは仮想通貨市場の高価値な人材を狙う脅威アクターにとって主要な狩場になっています。北朝鮮の脅威アクターは引き続き、高度なソーシャルエンジニアリングを繰り広げることで、専門家を偽の求人情報に誘い込んでいます。具体的には、本物らしく見えるように丁寧に作り込んだ有名企業の偽採用担当者のプロフィールを作成し、対象者の経歴や専門性に合わせた求人を行います。対象者がその求人に興味を示すと、次に脅威アクターはその人物に最適化したメッセージで連絡を取ります。LinkedInプロフィールから収集した情報を用いたメッセージを対象者に送ることで、詐欺行為の信憑性や正当性が高まるのです。攻撃者は「採用面接」を申し出て、会社の偽のフィッシングサイトのリンクを開いたり、資料や契約書を装った悪意のある添付ファイルをダウンロードしたりするよう対象者に促します。このような詐欺行為は、採用担当者や雇用責任者からの連絡をユーザーが信用しがちであるというLinkedInの専門性を悪用しています。この信用を悪用することで、被害者に悪意を見破られることなく、脅威アクターは重要な情報にアクセスをしたり、対象のネットワークへ侵入したりすることができます。

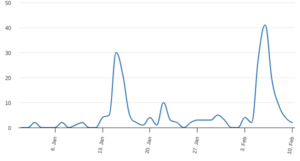

2025年1月1日から同年2月10日までの北朝鮮脅威アクターとLinkedInの言及数

Contagious Interviewキャンペーン

Palo Alto Networks社のUnit 42所属研究者によって初めて発見されたContagious Interview(感染面接)キャンペーンは、少なくとも2022年12月から、LinkedIn上の偽ITワーカー詐欺を通じて求職者を積極的にターゲットにしてきました。このキャンペーンは、北朝鮮の脅威アクターがLinkedInを利用して個人をだまし、悪意のある求人に応募するように仕向ける詐欺の最も顕著な例の1つとして際立っています。攻撃者は雇用者の振りをすることでソフトウェア開発者を誘き寄せ、採用面接を通じてマルウェアをインストールするように仕向けます。このマルウェアによって仮想通貨を含む様々な対象を窃取することができます。侵害されたターゲットは、その後も、サプライチェーン攻撃のような追加攻撃のための将来的なステージング環境として利用されます。このキャンペーンは、BeaverTailとInvisibleFerretという2つの新しいマルウェアファミリーを使用していることでも知られています。BeaverTailはnpmパッケージ内に隠されたインフォスティーラーマルウェアです。仮想通貨ウォレットとクレジットカード情報を狙うほか、InvisibleFerretバックドアのためのローダーとしても機能します。

2023年11月頃、Contagious Interviewキャンペーンを行う脅威アクターたちは、WindowsインストーラーとmacOSアプリケーションの両方を組み込むことでキャンペーンの勢力範囲を大幅に拡大し、潜在的な被害者の規模が広がりました。最新版のInvisibleFerretには、動的に更新されるリモート監視および管理ツールの構成、そして各OSに最適化された永続化メカニズムが搭載されています。SentinelOneの研究者たちは、InvisibleFerretに加えてFlexibileFerretと呼ばれる新型のmacOSバックドアがキャンペーンで使用されていることを突き止めました。このマルウェアは、Google Chromeの更新のような正当なアプリケーションを装い、疑いの目を向けられないようにインストール時に偽のエラーメッセージを表示します。また、偽の採用面接用学習ガイドを作成するために生成AIが使用されているという報告も上がっており、攻撃者とキャンペーンの洗練度合いの高さがうかがえます。

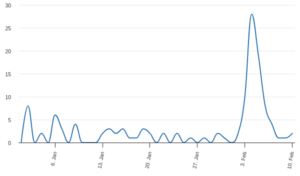

2025年1月1日から同年2月10日までのContagious Interviewキャンペーンの言及数

Wagemoleキャンペーン

脅威アクターが採用担当者を装うContagious Interviewキャンペーンとは異なり、Wagemole(賃金スパイ)キャンペーンでは、脅威アクターは米国や他の地域に拠点を置く企業や組織でのリモートワークを探す求職者になりすまします。Wagemoleキャンペーンの目的は金銭的利益とスパイ活動です。北朝鮮政府には、リモートワーカーを利用することで兵器開発に向けた資金調達を行っている疑いがあります。このキャンペーンは2022年8月には始まっていたと考えられます。

Wagemoleキャンペーンは、複数回改良されています。現在は、マルウェアに感染したビデオ会議アプリを使用したフィッシング攻撃をCL-STA-0237と呼ばれる新たなアクティビティクラスターが行っています。このような戦術は、BeaverTailとInvisibleFerretマルウェアを用いたContagious Interviewキャンペーンにも見られるため、両キャンペーンの関連性が示唆されています。このクラスターに紐づけられた新たなドメインは、2024年7月のMiroTalkキャンペーンに関連するIPアドレスとは異なるものになっています。使われた住宅用IPアドレスの国別割り当てによると、このキャンペーンはラオスから発信されている可能性があり、以前のWagemoleキャンペーンが使用していた中国やロシアのIPアドレスからの移行を示しています。

悪意のあるnpmパッケージ

また、北朝鮮の脅威アクターはスパイ活動を目的としてマルウェアや悪意のあるJavaScriptファイルを配布するために、npmパッケージをますます活用するようになりました。ソフトウェア開発においては無数のnpmパッケージが日常的に使用されているため、これらの攻撃では開発者のnpmエコシステムに対する信用が特に利用されているのです。悪意のあるnpmパッケージを使うことで、北朝鮮の脅威アクターは密かにターゲットに侵入できるようになります。そして多くの場合、重要インフラや研究機関、あるいは政府機関に関連する業界に照準を定め、国外の敵対者に対する戦略的優位性を獲得します。

広く使われているnpmパッケージを侵害したり、タイポスクワッティング狙いの名前で悪意のあるパッケージを公開したりすることで、脅威アクターは検出を回避し、標的とするシステムに侵入することができます。攻撃は通常、疑いを持たない開発者が一見すると無害なパッケージをプロジェクトの依存関係としてインストールすることで始まります。悪意のあるパッケージが環境に統合されると、機微データの窃取やユーザーアクティビティの監視、あるいはさらなる攻撃に使うバックドアの作成を目的とする悪意のあるペイロードやマルウェアが密かに実行されます。LinkedInに加えてGitHubやPhylumも、これらの攻撃に関わる脅威アクターの存在を報告しています。

2024年11月15日から2025年2月10日にかけての、Silobreakerのアナリストレポートにおける悪意のあるnpmパッケージの言及数

DEV#POPPERキャンペーン

悪意のあるnpmパッケージを悪用し、ソフトウェア開発者を標的にした注目すべきキャンペーンの1つがDEV#POPPERキャンペーンです。この作戦では偽の採用面接で対象者を誘い込み、徐々にシステムに侵害するという多段階感染チェーンを使用しています。攻撃者はソフトウェア開発者を採用する面接官を装い、応募者をテストする目的でnpmパッケージに偽装した悪意のあるZIPファイルを最終的に送付します。被害者がこのnpmパッケージを実行すると、Pythonベースのリモートアクセス型トロイの木馬が展開されます。これによって攻撃者は永続性の確保やリモートコマンドの実行、C2通信の確立ができるようになります。

DEV#POPPERは韓国を主なターゲットにしていますが、攻撃範囲そのものはヨーロッパ、中東、北米にまで拡大しています。このキャンペーンの背後にいる脅威アクターは、高度なFTP機能に改良された難読化技術、そしてブラウザに保存されたパスワードやクレジットカード情報を盗むためのポストエクスプロイト用スクリプトでマルウェアを強化しています。このような継続的な強化はキャンペーンそのものの巧妙化を反映しており、深刻で持続的な脅威としての評価を裏付けています。標的、戦術、技術、手順から鑑みて、このキャンペーンも北朝鮮の脅威アクターによるものと考えられています。

LazarusグループのOperation Dream Job、Dangerous Password、AppleJeus

北朝鮮の脅威アクターであるLazarusグループも同様、LinkedInとnpmエコシステムを悪用して企業や組織を攻撃しています。Operation Dream Job、Operation Dangerous Password、Operation AppleJeusといったいくつかのキャンペーンは、このグループによるものであることが特定されています。これらのキャンペーンは遅くとも2018年から続いており、日本の企業や組織を主な標的の1つとしています。

Operation Dream Jobは、防衛産業の企業を標的にしています。乗っ取ったLinkedInのアカウントを使って対象者を誘き寄せ、さらなるやり取りを行うためにWhatsAppやSkypeのようなほかのプラットフォームへ誘導します。移動先のプラットフォームでは被害者に悪意のあるWord文書を開くように仕向け、この文書によってマルウェアをインストールさせます。2024年12月現在、このキャンペーンではCookiePlus、LPEClinet、Charamel Loader、ServiceChanger、CookieTimeといった新種のマルウェアが配布されています。

Operation Dream Jobの戦略を模倣した、Iranian Dream Jobと称される同様のキャンペーンも観測されました。2023年9月から続くこのキャンペーンは、Charming KittenのサブグループであるTA455の関与が特定されており、航空宇宙産業や航空産業、防衛産業を標的にしています。この脅威アクターは偽の採用WebサイトとLinkedInプロフィールを使い、DLLサイドローディングを用いてマルウェアを送付するZIPファイルを配布しています。

Operation Dangerous Passwordは仮想通貨取引所を標的にし、LinkedInを通じて従業員に悪意のある実行ファイルを含むZIPファイルをダウンロードするよう促します。近頃、このキャンペーンはmacOSにも標的を拡大し、VHDやOneNoteなどさまざまな形式のファイルを悪用しているほか、悪意のあるCHMファイルも攻撃に使用しています。このようなファイルは、後にDLLサイドローディングでマルウェアを実行するためのMSIファイルをダウンロード・実行する目的で利用されます。

Operation AppleJeusも同様に、仮想通貨を利用する個人または企業や組織を標的にしています。LinkedIn利用者に対してTelegramのリンクを送り、仮想通貨取引ツールを装った悪意のあるMSIファイルをインストールするように促します。配布されたツールの例として、macOS向けアプリの偽バージョンであるJMTTradingおよびUnionCryptoTraderや、TraderTraitorと総称されるトロイの木馬化されたアプリが挙げられます。時の流れとともにキャンペーンで用いられる戦術は変わっていますが、偽の仮想通貨アプリを配布するという最終的な目的は変わっていません。

最後に

国家の支援を受けているグループかどうかに関係なく、LinkedInのITワーカー詐欺や悪意のあるnpmパッケージを利用する北朝鮮のアクターたちの台頭は、脅威が拡大し、進化していることを示唆しています。対抗措置として制裁が科されているにもかかわらず、これらの脅威アクターによる活動は食い止めることができていません。それどころか、攻撃者たちは戦術を改良し続け、組織に侵入し、機微性の高いデータを盗み続けています。こういったキャンペーンは規模を拡大し、巧妙さを増し続けるため、個人や組織が警戒を怠らないことが重要になっています。

進行中のキャンペーンに関する情報を入手し、最も新しいソーシャルエンジニアリングの手口について学ぶためにSilobreakerがお手伝いいたします。詳しくはこちらからお問い合わせください。

※日本でのSilobreakerに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではFlashpointの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。

Silobreakerについて詳しくは、以下のフォームからお問い合わせください。

ここに掲載されている内容は、信頼できる情報源に基づいて作成されていますが、その正確性、完全性、網羅性、品質を保証するものではなく、Silobreakerはそのような内容について一切の責任を負いません。読者の皆様におかれましては、ここに掲載されている内容をどのように評価するかは、ご自身で判断していただく必要があります。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

翻訳元 : Weekly Cyber Round-up

Silobreakerについて

Silobreakerは、日々ウェブに更新されていく大量の情報を読み解くことを求められる意思決定者やインテリジェンス専門家を支援する、強力なOSINTツールです。

インテリジェンスツール”Silobreaker”で見える世界

以下の記事で、インテリジェンスツール「Silobreaker」について紹介しています。

【無料配布中!】ランサムウェアレポート&インテリジェンス要件定義ガイド

ランサムウェアレポート:『2024 Ransomware? What Ransomware?』

以下のバナーより、ランサムウェアのトレンドを扱ったSilobreaker社のレポート『2024 Ransomware? What Ransomware?』の日本語訳バージョンを無料でダウンロードいただけます。

- 主なプレーヤーと被害組織

- データリークと被害者による身代金支払い

- ハクティビストからランサムウェアアクターへ

- 暗号化せずにデータを盗むアクターが増加

- 初期アクセス獲得に脆弱性を悪用する事例が増加

- 公に報告された情報、および被害者による情報開示のタイムライン

- ランサムウェアのリークサイト – ダークウェブ上での犯行声明

- 被害者による情報開示で使われる表現

- ランサムウェアに対する法的措置が世界中で増加

- サプライチェーン攻撃を防ぐため、手口の変化に関する情報を漏らさず把握

- 複数の情報源と脅威インテリジェンスツールを活用することが依然不可欠

インテリジェンス要件定義に関するガイドブック:『要件主導型インテリジェンスプログラムの構築方法』

以下のバナーより、優先的インテリジェンス要件(PIR)を中心とした効果的なインテリジェンスプログラムを確立するためのポイントなどを解説したSilobreaker社のガイドブック『要件主導型インテリジェンスプログラムの構築方法』の日本語訳バージョンを無料でダウンロードいただけます。

<ガイドブックの主なトピック>

本ガイドブックでは、優先的インテリジェンス要件(PIR)の策定にあたって検討すべき点と、PIRをステークホルダーのニーズに沿ったものにするために考慮すべき点について詳しく解説しています。具体的には、以下のトピックを取り上げます。

- 脅威プロファイルの確立

- ステークホルダーの特定・分析

- ユースケースの確立

- 要件の定義と管理

- データの収集と処理

- 分析と生産

- 報告

- フィードバック

- 実効性の評価