要点

- 当社チームはLumma Stealerのコマンド&コントロール(C2)ドメインクラスターに特定の技術的特徴が共通していることを突き止め、この発見をもとにインフォスティーラーのインフラのクラスター全体をマッピングすることが可能になりました。

- Lumma Stealerのログは、比較的新しいハッキングフォーラムのLeaky[.]pro上で無料共有されており、盗まれた認証情報に関連する具体的詳細を含む無数の「URL:LOG:PASS」レコードが提供されています。

- 有害なYouTubeリンクや動画、コメント、概要欄の説明文に偽装された感染ファイルを介して拡散されるマルウェアが増加していることは憂慮すべき事態です。視聴者がYouTubeコンテンツを操作する際、特にダウンロードやリンクのクリックを求められた場合は、検証されていないソースを疑う必要があります。

本記事は、マキナレコードが提携するSilent Push社のブログ記事『Lumma Stealer Malware Thrives as Silent Push Uncovers Unique Patterns in the Infostealer’s Domain Clusters』(2025年2月21日付)を翻訳したものです。

こちらのページから、Silent Pushが公開しているその他のブログ記事もご覧いただけます。

Silent Pushについて

Silent Pushは、先駆的なサイバーセキュリティインテリジェンス企業です。リアルタイムで新たに出現する脅威インフラを完全に把握し、独自の将来攻撃指標(IOFA)データを通じて、攻撃を効果的に阻止します。Silent Pushは、スタンドアロンのプラットフォームとして提供されるだけでなく、APIを通じてSIEM、XDR、SOAR、TIP、OSINTを含むさまざまなセキュリティツールと統合し、自動化された実行可能なインテリジェンスを提供します。顧客には世界最大規模の企業や政府機関が含まれています。

関連記事:マキナレコード、Silent Pushと提携し、攻撃を未然に防ぎ被害を防ぐ先制サイバー防御ソリューションを提供

概要

Silent Pushの脅威アナリストチームは最近、情報窃取型マルウェア「Lumma Stealer」に関する調査を実施しました。昨年1月の前回を上回る規模となった今回の調査では、Lumma Stealerのログが比較的新しいハッキングフォーラムのLeaky[.]pro上で無料共有されていることを突き止めています。

Lumma Stealerマルウェアは検出や防御が難しく、動画共有サイトやファイル共有サービス、有害なWebサイトなどさまざまなプラットフォームを通じて拡散されています。Lumma Stealerの感染は通常、より規模の大きな攻撃の起点となり、ランサムウェアの展開や攻撃者による情報収集、知的財産の窃取などのスパイ活動などに発展します。

Silent Pushのチームは、このLumma StealerのC2ドメインクラスターが立て続けに何度も登録されていることや、その多くが自動化されたプロセスで処理されているように見えることを発見しました。クラスターとインフラを拡大するこうした手法には、当社の脅威アナリストがLumma Stealerインフラのフィンガープリントを作成する際に組み合わせた特定の特性が備わっています。

Lumma Stealerを使ったキャンペーンは絶えず進化しており、多くのケースで感染拡大につながっています。これらの攻撃で生じ得る被害を抑えるには、業界全体を巻き込んだ強力なサイバーセキュリティ対策が必要です。頻繁に狙われているのはYouTube、コンテンツ配信ネットワーク(CDN)のCloudflare、ファイル共有プラットフォーム/クラウドストレージ企業のMediaFireなどですが、各企業側の努力だけではこの脅威に対抗できません。そこでSilent Pushの脅威アナリストは最新の調査結果を共有することにより、Lumma Stealerの感染拡大を抑制・防止するためのサポートを行っているのです。

Silent Pushのコミュニティ版無料アカウントにご登録を

本ブログで紹介されているすべてのツールとクエリを使用するには、コミュニティ版の無料アカウントに今すぐ登録してください。

サインアップはこちらからどうぞ

Lumma Stealerのバックグラウンド

Lumma Stealerは2022年、ロシア語の犯罪フォーラム上で初めて確認されました。現在も「マルウェア・アズ・ア・サービス」のビジネスモデルで販売されており、さまざまな脅威アクターの活動規模に合わせて複数の価格帯が設定されています。2023年以降、Lumma Stealerに関連する侵害件数は劇的に増加しており、盗まれた認証情報をほかの犯罪者に転売するケースが特に増えています。

Lumma Stealerのような「情報窃取型」マルウェアとは主に、感染したシステムから機微情報(ログイン認証情報、ブラウザ履歴、クレジットカード情報、その他の個人データ)を収集するよう設計されたマルウェアを指します。Lumma Stealerはそこからさらに進み、Webブラウザ情報(Cookie、履歴、拡張機能、保存されたパスワード)やチャットログ、インストールされたプログラムの詳細、保存された金銭関連情報のほか、暗号資産ウォレットデータもターゲットにします。しかもLummaは、Windowsオペレーティングシステムのさまざまなバージョンも標的にしています。

Lumma Stealerのマルウェア配布メカニズムは、これを展開するオペレーターの動機によって大きく異なります。サイバー犯罪者たちは「スティーラーログ」(Lumma Stealerのようなマルウェアが生成し、侵害されたシステムから収集した機微情報が含まれるファイル)を使い、盗んだデータを個人情報の窃取などあらゆる詐欺行為に悪用します。当社チームがこれまで確認した最も効果的なキャンペーンでは、有名検索エンジンでの「マルバタイジング」(マルウェア拡散や不正サイトへの誘導を目的とした広告) や、有害な添付ファイルを含む「マルスパム」(マルウェアを仕込んだスパムメール)も利用されていました。

Silent Pushのブログ「The Dead Russian Poets Society: Silent Push Uses Behavioral Fingerprinting, Content Scans, and a 128-year-old Russian Poem to Uncover 150+ New ACTIVE Lumma C2 Servers and Admin Panels」で共有されているように、2023年9月の初回調査ではアクティブなLummaのC2サーバーと管理パネルが大量に発見されました。そして2024年1月、当社チームはその結果に基づいた追加調査を実施し、CloudflareでホストされたLumma StealerのC2とコントロールパネルの発見についての発表を行いました。

Silent Pushの脅威アナリストは今回の最新レポートにおいて、Lumma Stealerを使う脅威アクターたちが一度に約10~20件のドメインから成るクラスターを登録していることを確認しました。そのうちいくつかはすぐに使用され、残りのドメインは最長で2週間寝かされます。これを把握していると、アクティブなドメインが1つでも見つかれば、「寝かされている」ドメインを検索して探し出せるようになります。

本レポートをご覧の皆様につきましては、YouTubeを介して拡散するマルウェアが増加している点に注意していただく必要があると考えています。有害なリンクや感染ファイルは多くの場合、動画やコメント、概要欄の説明文などに偽装されており、これらの増大する脅威から身を守るには、YouTubeのコンテンツを利用する際、とりわけダウンロードやリンクのクリックを求められた場合は特に注意し、検証されていないソースを疑うことが大切です。

注:Silent Pushの脅威アナリストは、当社ブログで公表される詳細に基づいて攻撃者がインフラと戦術を頻繁に変えていることを認識しています。そのため、運用面のセキュリティに配慮するという観点から、今回の投稿では検出回避に欠かせない重要な詳細の多くを省略しました。Silent Pushプラットフォームのエンタープライズ版をご利用中のお客様にはLumma Stealerの手法に関する詳細なレポートとIOFAフィードへのアクセスが提供され、これをお使いいただくことで関連するすべてのインフラを容易にブロックできるようになります。

Lumma Stealerの手法を探る

初期インテリジェンス:Lumma Stealerログの供給源

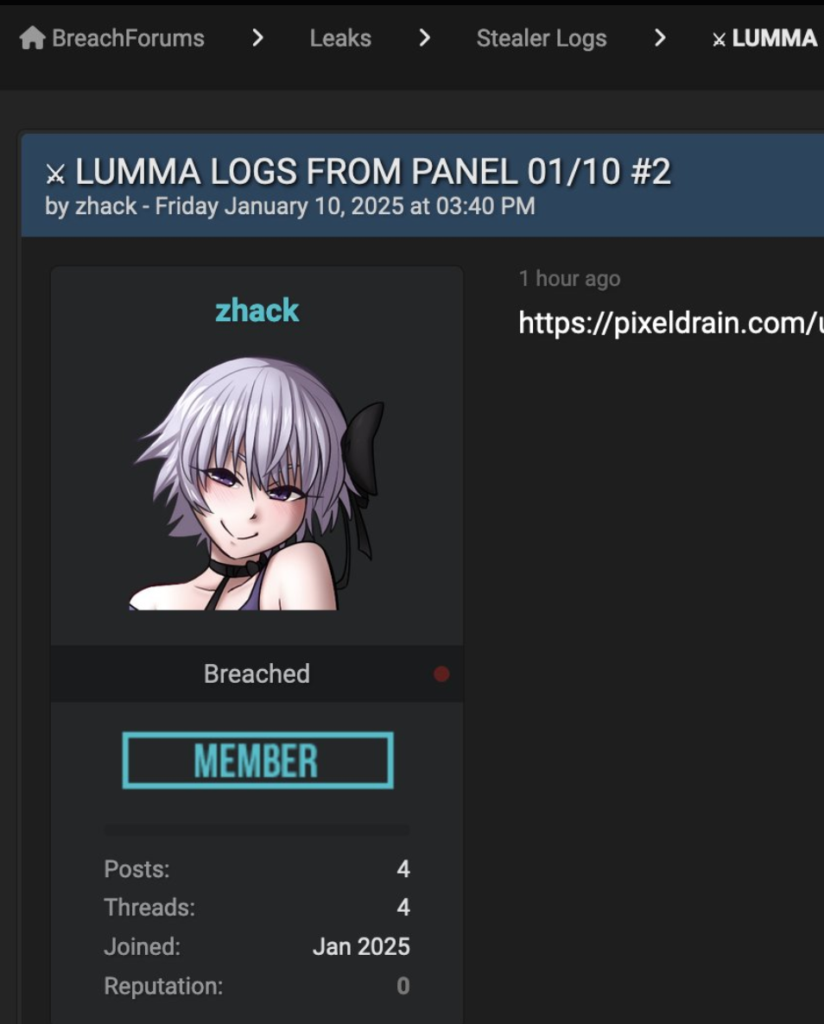

Silent Pushの脅威アナリストは、人気ハッキングフォーラム BreachForums上でLumma Stealerのログを宣伝・配布するユーザー「zhack」を発見しました。

BreachForums上で「zhack」がLumma Stealerのログを共有

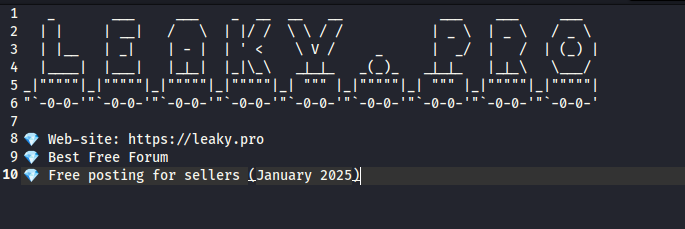

Leaky[.]proがログ内で宣伝される

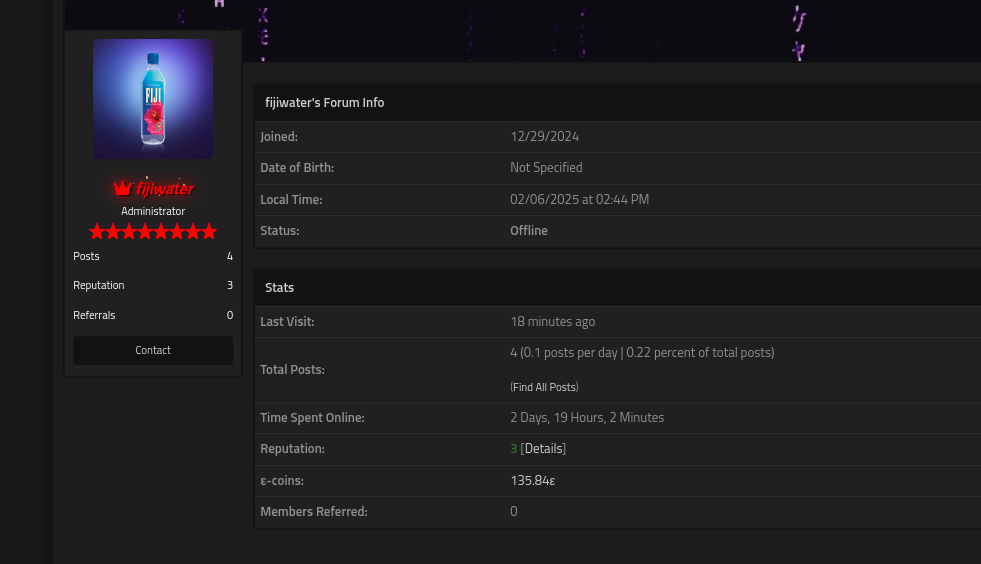

leaky[.]proは比較的新しいハッキングフォーラムです。このフォーラムの管理者は2024年12月29日に「fijiwater」の名で初めて投稿を行いました。

Leaky[.]proの管理者「fijiwater」

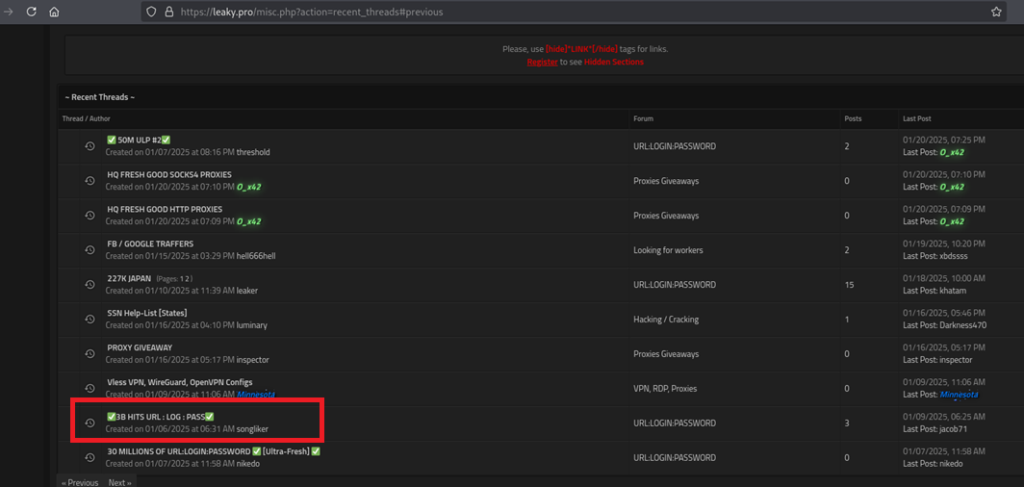

以下のスクリーンショットは、あるLeaky[.]proのユーザーが30億件もの「URL:LOG:PASS」レコードを宣伝している様子です。この宣伝では、盗まれた認証情報のログイン(LOG)とパスワード(PASS)に関連付けられた特定のWebサイトのURLを含むスティーラーログが言及されています。

あるLeaky[.]proのユーザーが30億件の「URL:LOG:PASS」レコードを宣伝

偽予約「ClickFix」の手法でLumma Stealerを配布

Silent Pushの脅威アナリストは、大規模なユーザーベースを持つ組織とサイトが頻繁にフィッシングやマルウェアキャンペーンの被害に遭っていることを知っています。当社チームは各キャンペーンの観察に基づいて独自のフィンガープリントを作成し、疑わしい防弾サーバー上に存在するページなど多数のフィッシングページを検出しました。

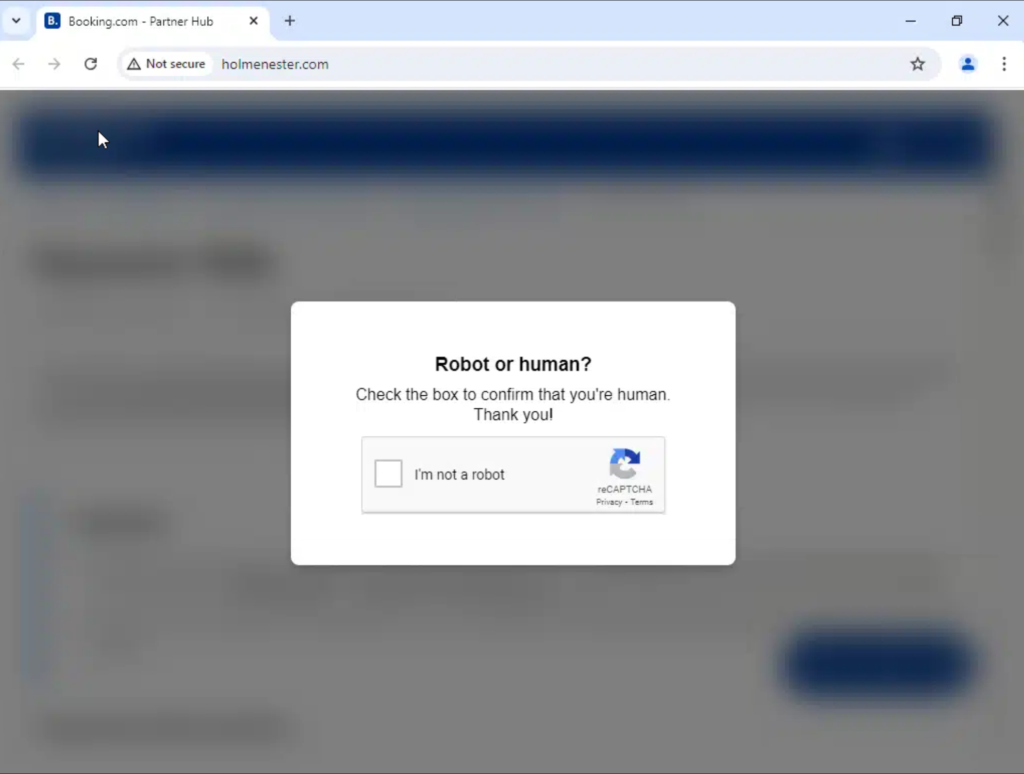

これらの怪しい予約ページを詳しく調査した結果、当社チームはCloudflareの偽CAPTCHAを通じてLumma Stealerが配布されていることにすぐ気付きました。その例を以下に示します。

偽CAPTCHAの第1段階

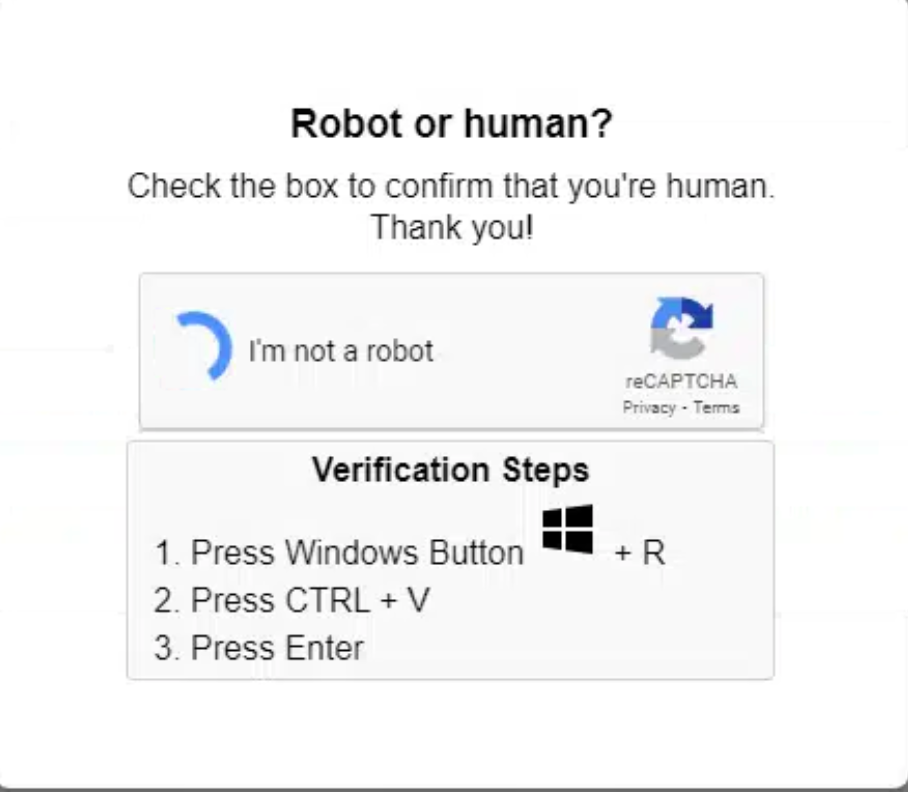

「私はロボットではありません」にチェックを入れると、次のメッセージが表示されました。

偽CAPTCHA/ClickFixページの第2段階のスクリーンショット

URL内に「私はロボットではありません – reCAPTCHA検証ID:8731」と記されていることから、このマルウェアは正当なreCAPTCHA検証プロセスを模倣してセキュリティシステムやユーザーを欺こうとしており、.HTAファイルがWeb上の標準的なインタラクションの一部であるかのように見せかけています。

この技法は「ClickFix」の名でも知られ、ユーザーを騙して有害なコードを実行させるために、ほとんどのケースでCloudflareの検証システムを模倣した偽のCAPTCHAページを作成しています。このマルウェアはログイン認証情報などの機微データを盗んだり、有害なソフトウェアをインストールさせたりすることができます。

マルウェアの急増を追う:偽のRobloxエクスプロイトが有害サイトやYouTubeを通じて感染を加速中

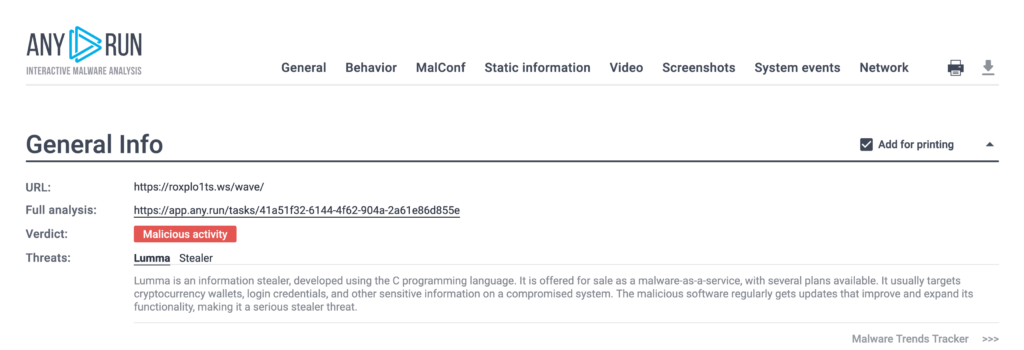

Silent Pushの脅威アナリストは、インタラクティブなオンラインマルウェア分析サンドボックス「any[.]run」を使い、現在拡散されているLumma Stealerのサンプルを検出しました。続いて当社のプラットフォーム内で検索範囲を拡大し、Lumma Stealerの拡散に使われている、より悪質なインフラをさらに調べることが可能になりました。

当社チームがany[.]runプラットフォームでLumma Stealerのサンプルを検出

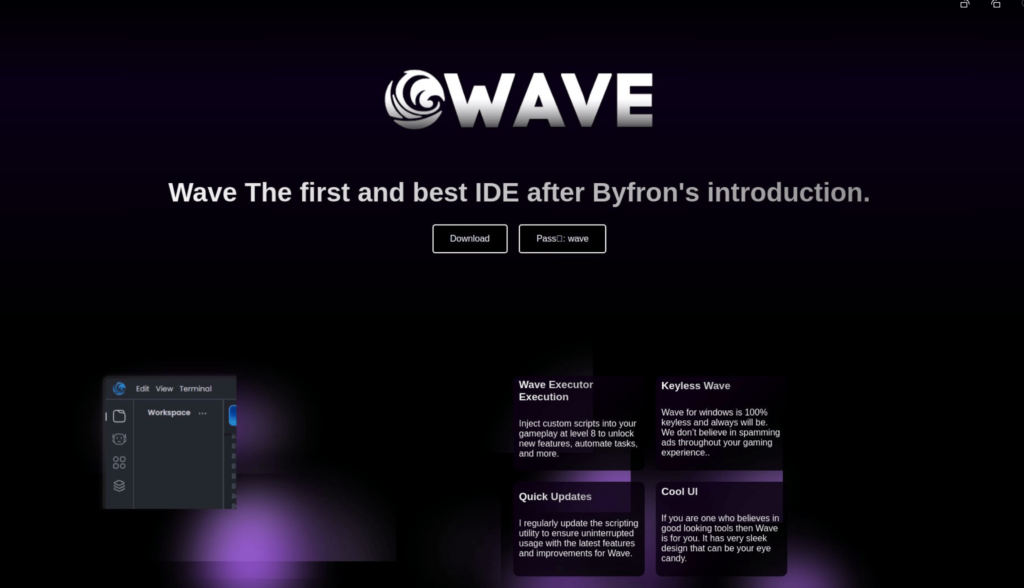

このサンプル「roxplo1ts[.]ws:443/wave」から得られた情報を使うことで、当社チームはより悪質なインフラにつながる独自のフィンガープリントをさらに作成できました。

有害サイト「roxplo1ts[.]ws:443/wave」

これらのドメインには「Roblox #1 Xeno Executor」という興味深いHTMLタイトルが付けられており、Silent Push Web Scannerで簡単に検索可能です。このキャンペーンがターゲットにしていたのはRobloxゲームをプレイする子どもたちのようで、同ゲームの月間アクティブユーザー数は2020年に約1億6,400万人を記録していました。ここで使われているHTMLタイトルに注目することで、当社チームは追加の技術的詳細を組み合わせ、さらに効果的なフィンガープリントを作成することができました。

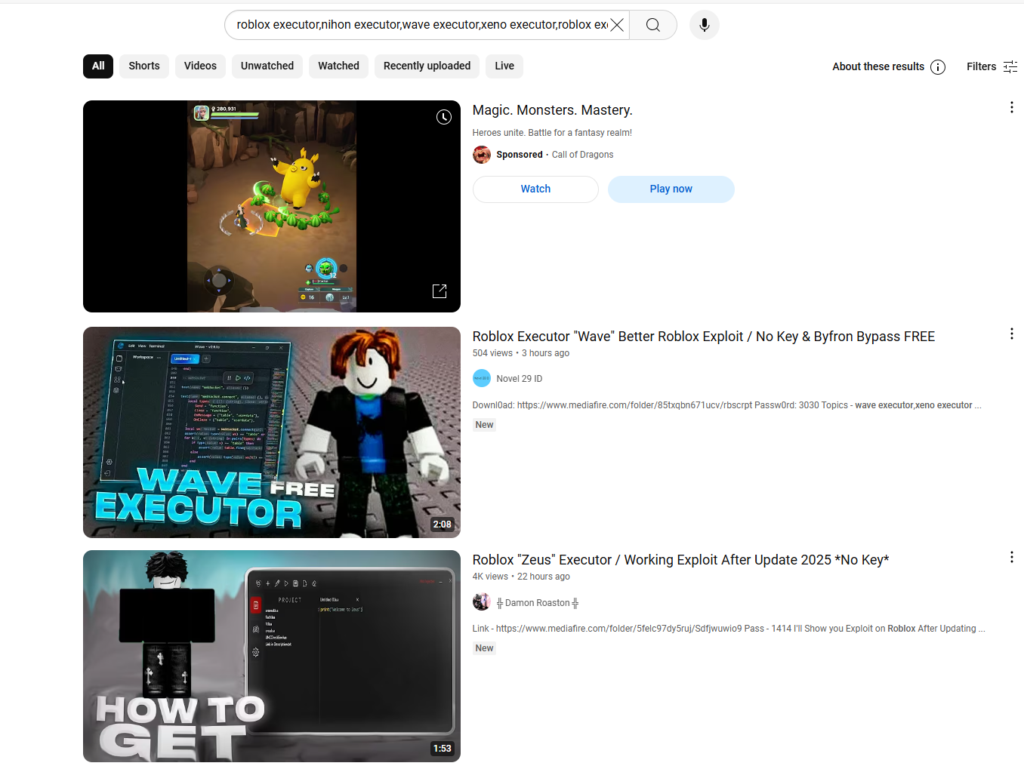

Silent Push Web Scannerでの検索によって得られたさまざまな情報を駆使してYouTubeを検索すると、MediaFireのリンクを通じてマルウェアを拡散するYouTube動画が驚くほど多く見つかりました。これらの動画は侵害されたアカウントをソースとするものとみられ、そのアカウント自体が感染していました。

YouTubeで宣伝されている怪しいエクスプロイトの例

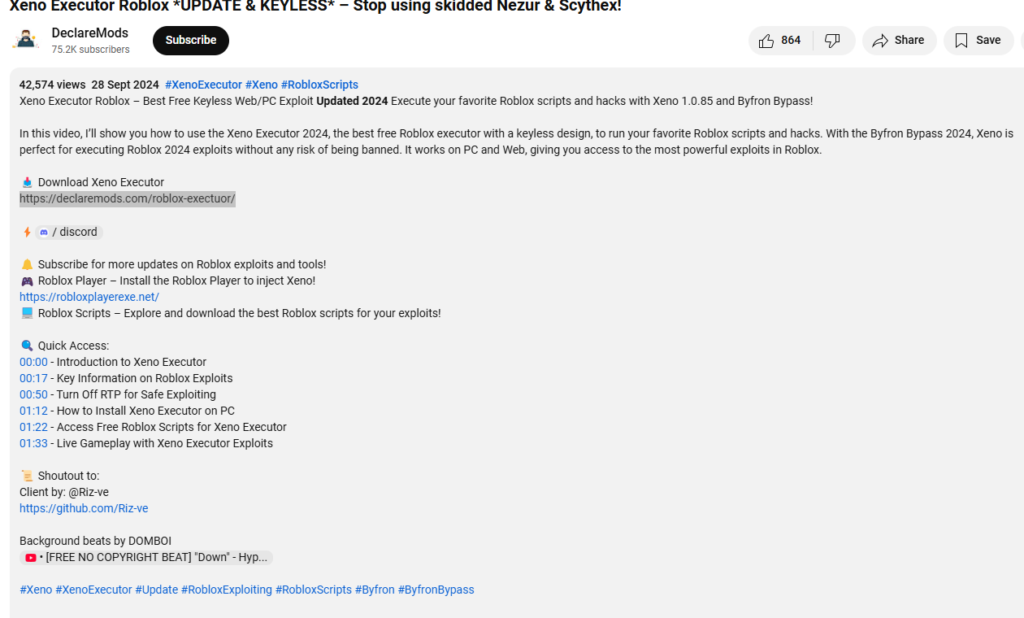

当社チームはその中から動画「youtube[.]com/watch?v=d_D4kgSVDIk」を調査し、概要欄にYouTubeの外部でホストされているダウンロードリンクへ被害者を誘導するような記載があることや、その説明に怪しげなハッシュタグが含まれていることに気付きました。このリンクは被害者を外部サイト「dekkarenids[.]com/roblox-executor」へリダイレクトさせていました。

怪しい動画「youtube[.]com/watch?v=d_D4kgSVDIk」の概要欄

これはLumma Stealerで以前確認されたパターンと同じですが、こちらのケースでは怪しいファイルをダウンロードする前にYouTubeの動画を視聴しなければなりませんでした。これは脅威アクターが再生回数を稼ぎ、YouTubeのアルゴリズムを操作する目的でこの戦術を使っていることを強く示唆しています。

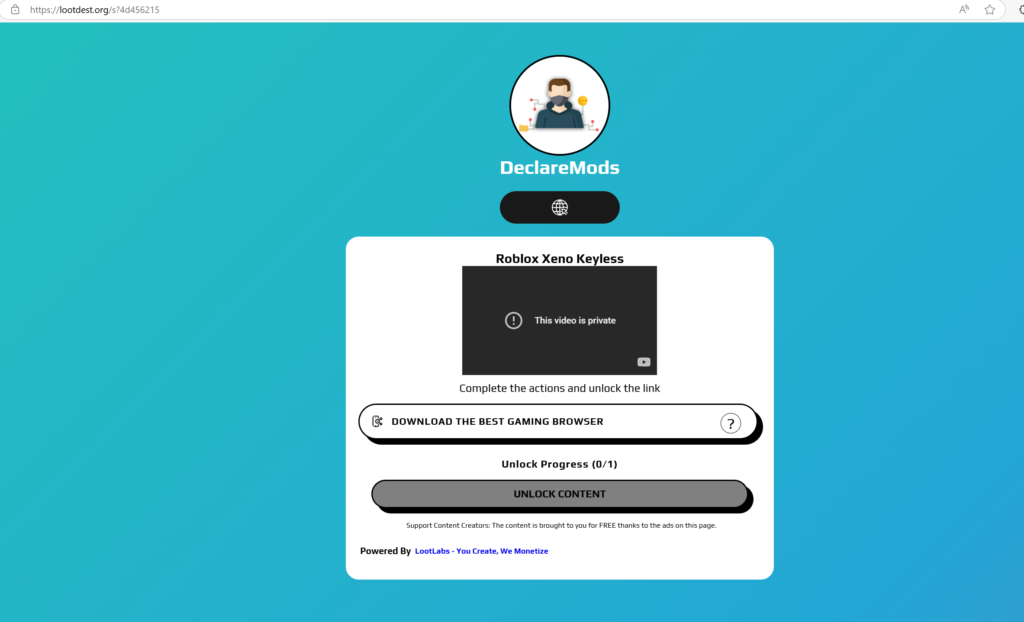

「lootdest[.]org/s?4d456215」にはYouTubeの動画を視聴しなければコンテンツのロックを解除できない仕掛けが施されていた

この怪しいファイルを確認したところ、Virus Totalで評価されている通りLumma Stealerではないことが判明しました。これは、これらの攻撃者が別の方法も使ってキャンペーンを拡散していることを示しています。当社チームはこれを念頭に置くことで、Lumma Stealerやその他のマルウェアを拡散する可能性がある、同じように怪しいサイトを探すための固有のフィンガープリントを追加で作成することができました。

活動規模の大きさを踏まえ、当社チームは使用されるマルウェアの種類に関係なく攻撃者の先手を取るために、これらの結果を注意深く監視しながら、フィンガープリンティング技術の改良を繰り返し続けています。

ロシアの詩に紛れたLumma StealerとSecTopRATマルウェアの関係

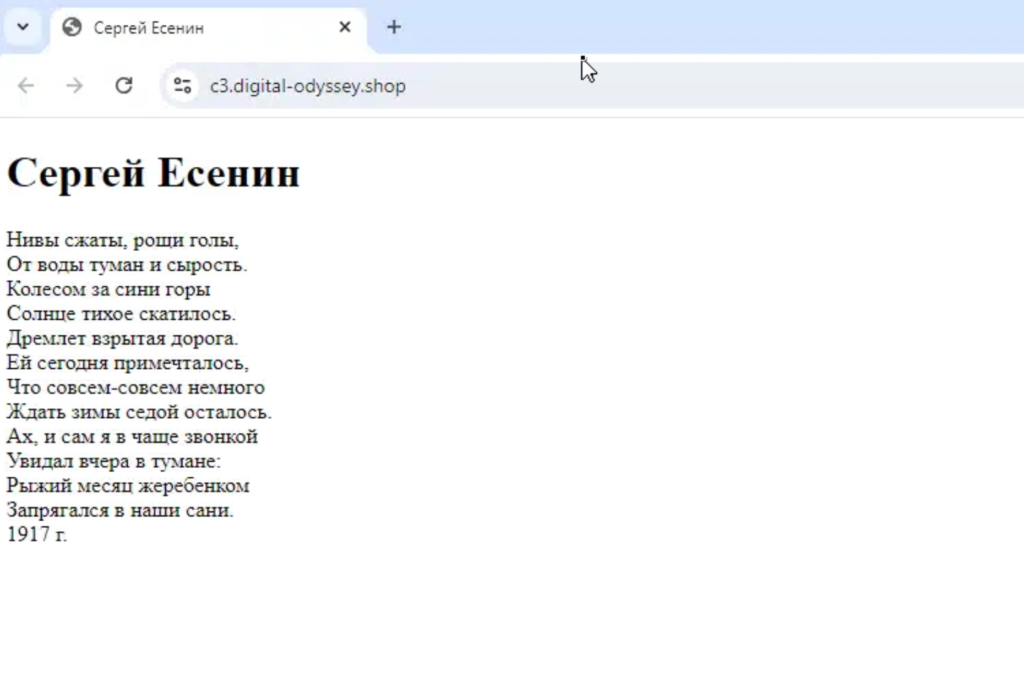

Silent Pushは2023年公開のブログ記事「The Dead Russian Poets Society’: Silent Push uses behavioural fingerprinting, content scans and a 128-year old Russian poem to uncover 150+ new ACTIVE Lumma C2 servers and admin panels」の『The Curious Case of Sergei Yesenin’s Body Data』というセクションで、脅威アクターらがセルゲイ・エセーニンという詩人のロシア語の詩を使っていることについて取り上げました。

以前の調査では、Lumma Stealerの管理者が個人的嗜好に基づいて選んだ、あまり広く知られていないロシア語の詩に意識が向かうようC2インフラを修正したという仮説を立てました。さらに調査を進めると、一部ドメインが詩のページからLumma Stealerのコントロールパネルに移動していることがわかりました。そこで詩のページのコンテンツを使い、同じコンテンツを表示するLumma C2ドメインとIPアドレスをデータベースでスキャンしました。

当社チームが観測したのは、当初追跡していた(現在も追跡し続けている)ユニークなロシア語の詩を、この脅威アクターグループが数年前から変更していたことでした。

「c3.digital-odyssey[.]shop」で「セルゲイ・エセーニン」の詩の新しいバージョンを表示するサンプルドメイン

このロシア語の詩を使って特定されたすべてのドメインをさらに分析した結果、Lumma Stealerインフラを突き止めるためのフィンガープリントを別個に作成することができました。Webページ「docu-signer[.]com」では、まず次の画面が表示されます。

Webページ「docu-signer[.]com」

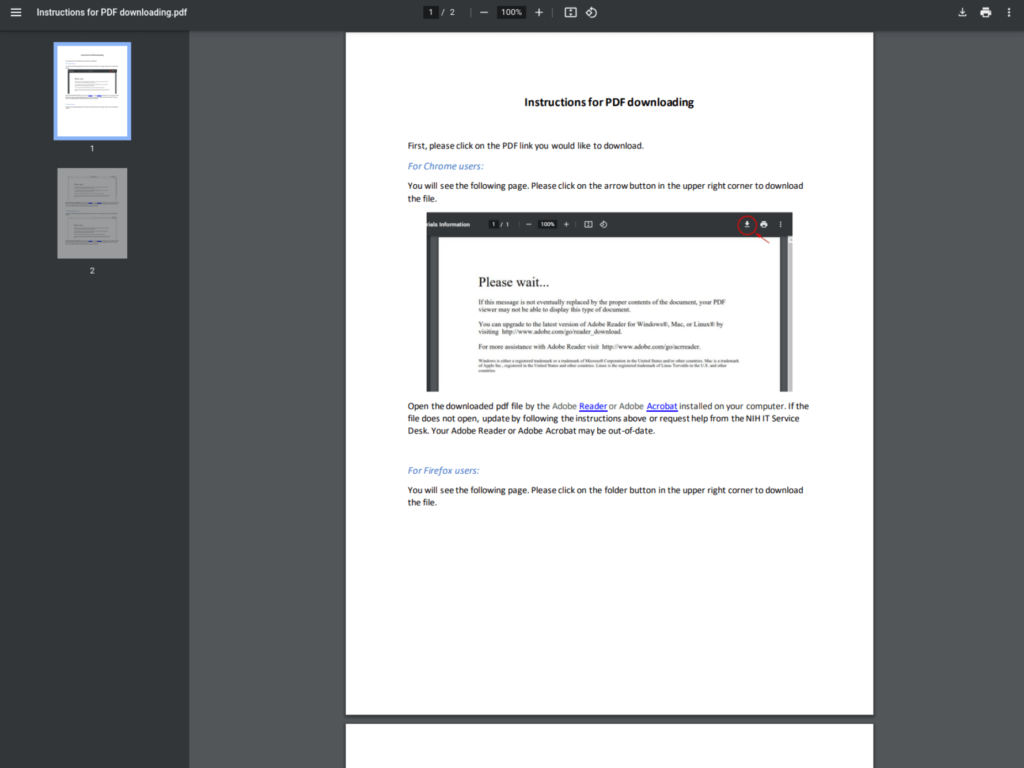

続いて有害な「PDF」をダウンロードするよう指示されます(Virus Totalではこのように評価)。

「docu-signer[.]com」から有害なPDFをダウンロード

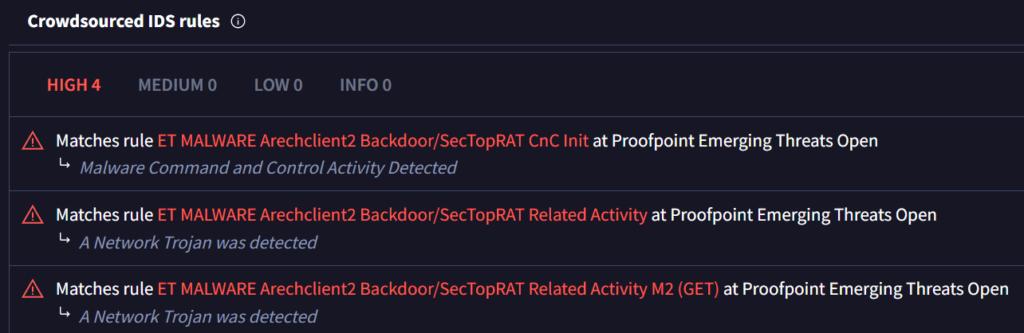

このファイルは実際のところ、Windowsショートカットの「LNK」ファイルで、関連するEメールとファイル本体をさらに調査した結果、当社の脅威アナリストはC2にSecTopRATを利用するマルウェアと評価しました。

*注:当社チームはSecTopRATのC2とLumma Stealerの関係を解明すべく調査を続けており、より詳しいことがわかり次第、知見を共有いたします。

IDS(侵入検知システム)ルールがSecTopRATのC2通信を検出(出典:VirusTotal)

CloudflareとMediaFireを介してLumma Stealerマルウェアが拡散

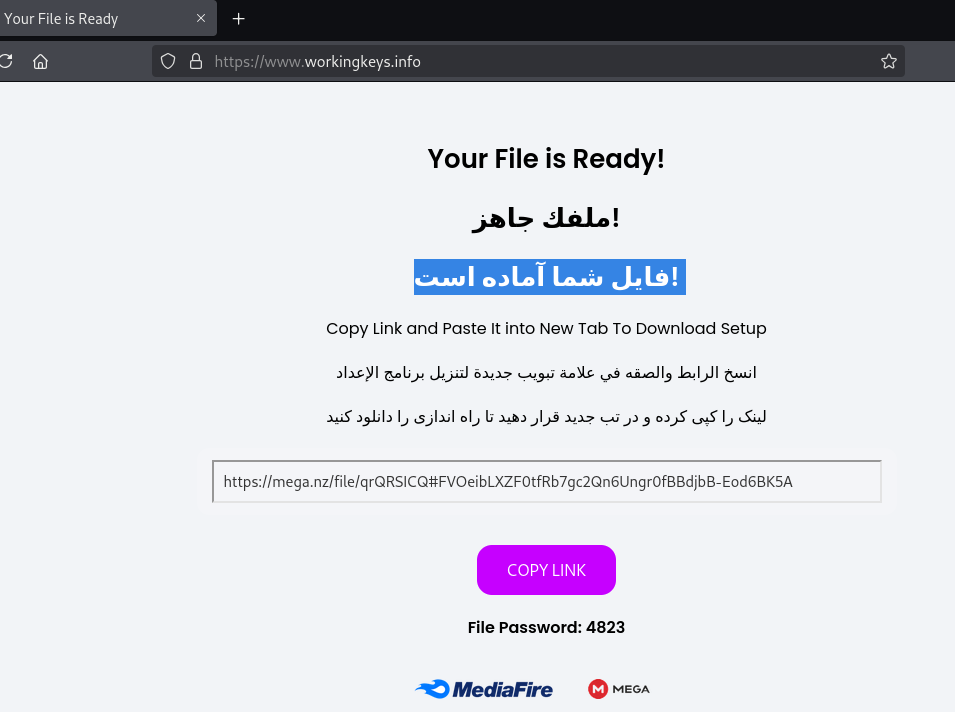

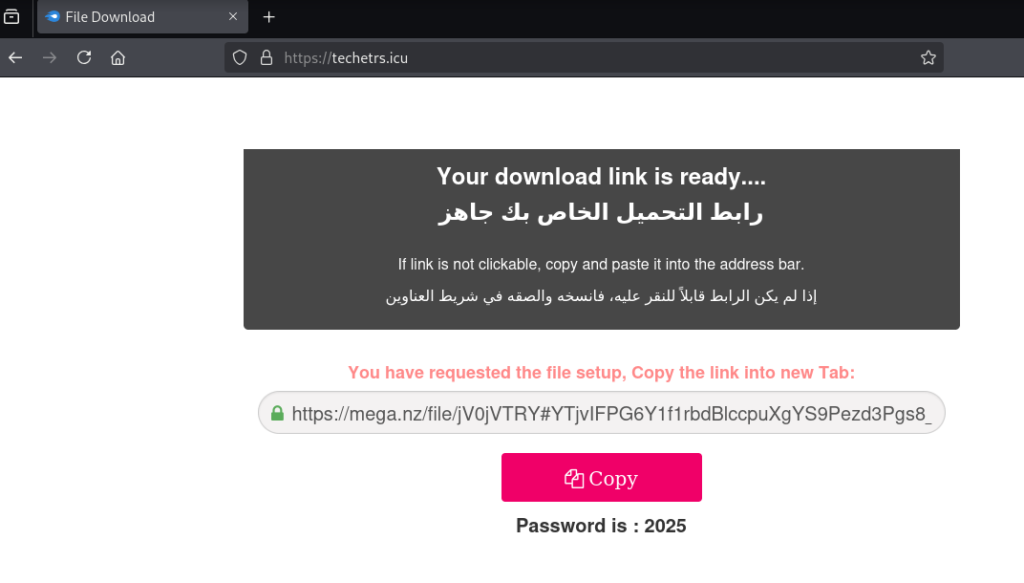

X(旧Twitter)上で「Fox_threatintel」(https://x.com/banthisguy9349/status/1866434351614796165)と呼ばれる著名なセキュリティ研究者は、MediaFireのリンクを拡散する怪しいクラスターに関する投稿で、Silent Pushの脅威インテリジェンスチームをタグ付けしました。このリンクはCloudflareにホストされたサイトを通じ、パスワード保護された.zipアーカイブをダウンロードさせることを目的としていました。

関連インフラを調査した結果、フィンガープリントの作成を可能にする複数の方法が明らかになり、当社チームはLumma Stealerを拡散するインフラのクラスターをさらに突き止めました。

Lumma Stealerの拡散に使われたworkingkeys[.]info上のサイトには英語とペルシャ語の説明が入っている

Fox_Threatintelの投稿で得られた情報を通じ、新たに3つのクラスターが見つかりました。そしてこれをベースに、拡散と進化を続けるそれぞれのクラスターを識別するための固有のフィンガープリントを作成することができました。

Lumma Stealerをばら撒くtechetrs[.]icu上のサイトは英語とアラビア語で表記

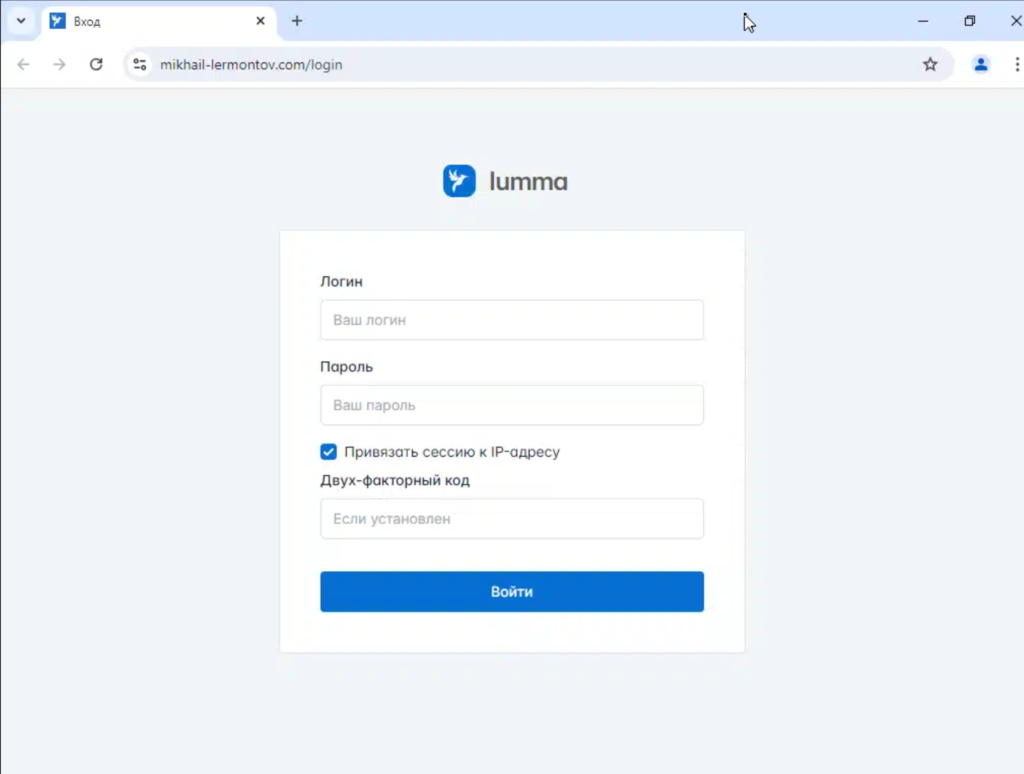

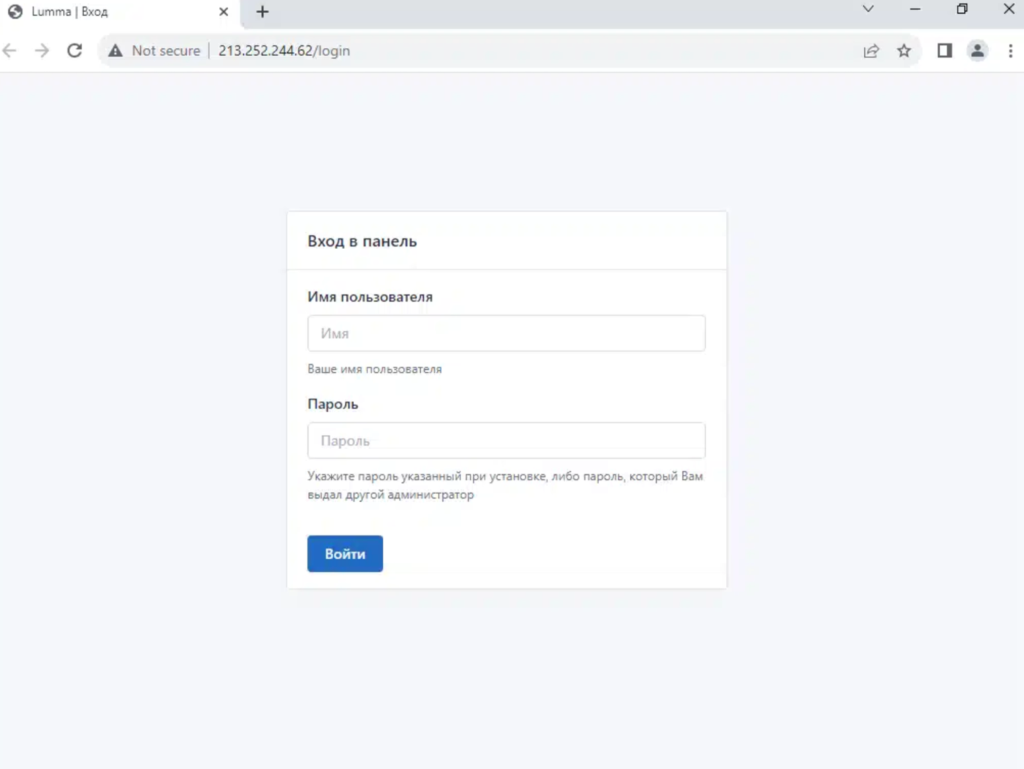

mikhail-lermontov[.]com上で見つかったLumma Stealerの新たなC2ログインパネル

また、これらの結果には2023年公開のLumma Stealerに関するブログ投稿で共有したものと一致するインフラの詳細も示されており、当社の現在の取り組みの有効性を立証しています。

213.252.244[.]62上の古いLumma Stealerログインパネル

Lumma StealerのC2ドメインクラスター

Lummaのものであることが確認された1件のドメインを軸に、当社のWHOISスキャナー内で調査を展開すると、複数のスキャン結果(その多くは公開ソース内でLumma StealerのC2としてマークされていたもの)の中から、さらなる調査に使用できる付加的な情報が見えてきました。当社チームは、結果として得られたドメイン名が類似している点や、「.pro」「.shop」といったトップレベルドメイン (TLD)を再利用していることを突き止めています。

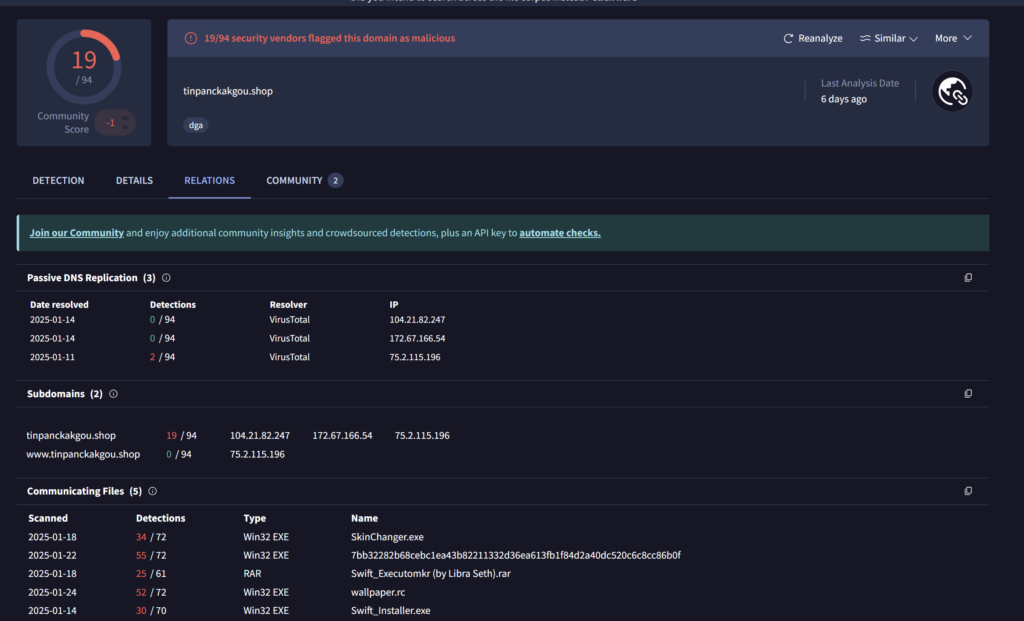

以下は新しいスキャン結果の1つであるtinpanckakgou[.]shop(出典:VirusTotal)の例で、本記事執筆時点では19組のベンダーに「有害」と評価されています。このドメインにはLumma Stealerを含む通信ファイルが複数存在しており、このクラスターのスキャン結果として得られた各要素がLumma Stealerに関連しているとの確度をさらに高めました。

VirusTotalで新しい結果(tinpanckakgou[.]shop)を確認 – 最下部のセクションには、有害ファイルへ繋がるリンクの存在が示されている

このクラスターをさらに探っていくと60件以上の結果が表示され、そのすべてが同じ命名規則と「.shop」というTLDを特徴としていました。この段階では追加で判明したこともあったのですが、公表すれば攻撃者にヒントを与えかねません。VirusTotalでのヒット数こそ少なかったものの、新しいスキャン結果の相当数がLumma Stealerのサンプルにリンクされていたと言えば十分でしょう。

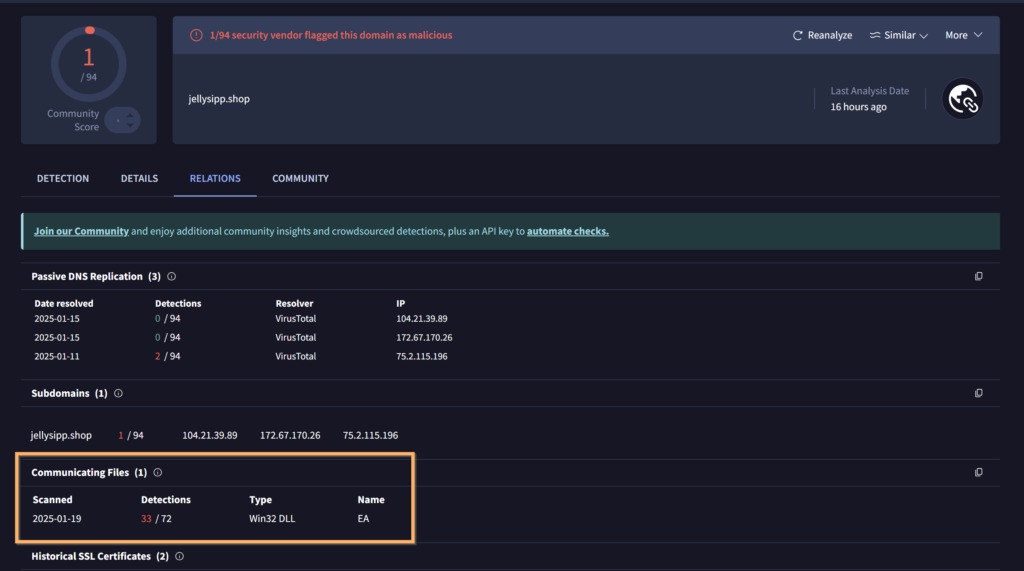

VirusTotalで確認された別の新しい結果(jellysipp.shop)ではヒットが1件、関連ファイルの検出率は33/72と表示

他社で「クリーン」と評価されたドメインは多くの場合、当社チームの内部調査ではLumma C2のドメインとして確認することができました。

VirusTotalで最初に確認した結果:ヒットなし

これらの結果から明らかなように、VirusTotalやその他のアンチウイルスベンダーでは、Lumma Stealerのドメインを迅速かつプロアクティブにフラグ付けできないケースが多々あります。これはインフラが不正使用される前に突き止めることに重点を置いた、先駆的インテリジェンスの必要性を強調する事実です。当社のデータを活用することで、Lumma StealerのC2ドメインクラスター全体を、それらが積極的に武器化された瞬間に効率よく検出できます。

新たな脅威を素早く特定し、対応する能力に優れたSilent Pushは、急速に拡大する脅威が姿を現すこの時代において、クライアントの期待に応えるハイレベルなセキュリティを提供します。当社の脅威アナリストチームは攻撃者の先手を取るために日々努力を重ねており、新しい戦術・技術・手順(TTP)が観察されるたびにIOFAフィードがアップデートされますのでご安心ください。

追加情報:Lumma Stealerの追跡を継続

先に述べた通り、この公開ブログでは運用上のセキュリティを考慮し、重要な技術情報を省略しています。

エンタープライズ版ユーザー向けに公開されている「TLP:Amberレポート」には、Lumma Stealerのインフラを特定し、トラバースするために使った特定のクエリやルックアップ、スキャンへのリンクだけでなく、セキュリティ上の理由から本ブログで省略した独自のパラメーターも盛り込まれています。

Silent Pushは今後も研究を進めながら、Lumma Stealerの追跡作業について引き続き報告し、新しい発見をコミュニティと共有していきます。こうした取り組みについて、とりわけこれらの脅威アクターが使用するTTPなどに関する手がかりをお持ちであれば、ぜひ当社までご連絡ください。

緩和策

Silent Pushは、Lumma Stealerに関連するあらゆるドメインにある程度リスクが存在すると考えています。

当社アナリストがまとめたSilent Push IOFAフィードでは、この手法を用いる詐欺に焦点を当てた将来攻撃指標データのリストを提供します。

Silent Pushの将来攻撃指標(IOFA)フィードは、エンタープライズ版サブスクリプションの一環としてご利用いただけます。エンタープライズ版ユーザーはIOFAフィードデータをセキュリティスタックに取り込んで検出プロトコルに通知する、あるいはSilent Pushコンソールとフィード分析画面を使って攻撃者のインフラ全体をさらに調べることができます。

コミュニティ版への登録を

Silent Pushのコミュニティ版は無料の脅威ハンティング・サイバー防衛プラットフォームで、多様な最新オフェンシブ/ディフェンシブ検索やWebコンテンツクエリ、エンリッチメント済みデータタイプを備えています。

無料アカウントへのサインアップはこちらからどうぞ。

Lumma Stealerの将来攻撃指標(IOFA)のサンプル

Lumma Stealerに関するIOFAのサンプルを以下にリストアップしました。完全なリストはエンタープライズ版のユーザーがご利用いただけます。Silent Pushエンタープライズ版のクライアントは、Lumma Stealerの全インフラを含むドメインフィード、Lumma Stealerやその他のマルウェアファミリーを配布するマルウェアサイトの各種IOFAフィードに加え、Lumma Stealerを拡散する有害アクターを追跡する目的でWHOIS情報を基に構築されたIOFAフィードにアクセスできます。

- 213.252.244[.]62

- c3.digital-odyssey[.]shop

- clsevermarketing[.]click

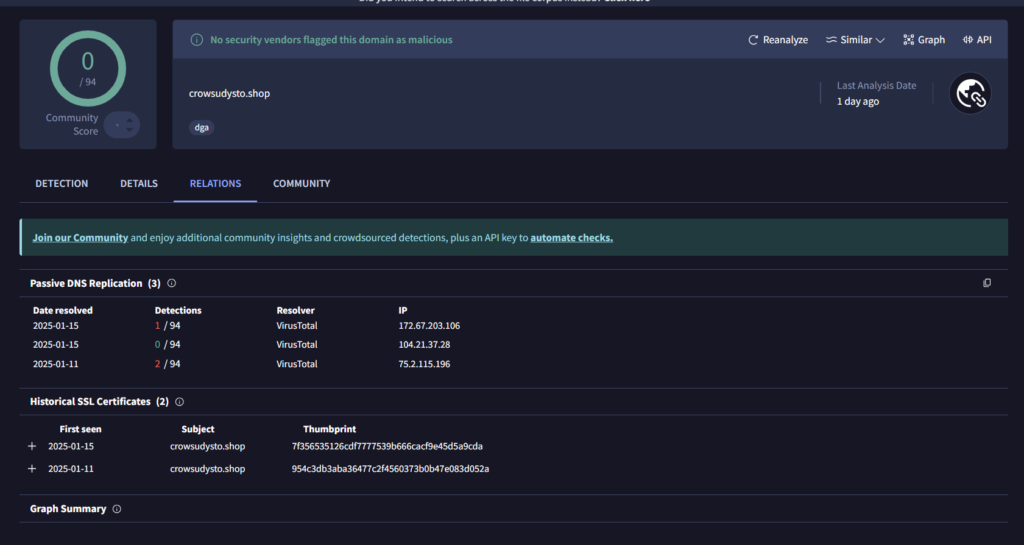

- crowsudysto[.]shop

- docu-signer[.]com

- holmenester[.]com

- jellysipp[.]shop

- mikhail-lermontov[.]com

- pdf-ref095vq842r70[.]com

- roxplo1tsp[.]was

- roxplo1ts[.]ws:443/wave

- techetrs[.]icu

- tinpanckakgou[.]shop

- wetransfer[.]su

- workingkeys[.]info

※日本でのSilent Pushに関するお問い合わせは、弊社マキナレコードにて承っております。詳しくは、以下のフォームからお問い合わせください。

とは?.jpg)