リスク軽減投資の正当化に向けて、リスク速度を理解し、脅威インテリジェンスの影響を測定する

Forrester Researchのセキュリティアナリスト、Jitin Shabadu氏がウェビナーで共有した洞察を特集

増加する脅威に対抗すべく、企業や組織が脅威インテリジェンスをますます活用するようになっています。Forresterの『Security Survey 2024』によると、組織は平均して最大26の商用脅威インテリジェンスフィードを利用しています。とはいえ、導入されたインテリジェンスがどれほどの価値を持つかを示す適切な指標を特定することは、依然として難しい課題であり続けています。

ForresterのサイバーセキュリティアナリストであるJitin Shabadu氏は、先日開催されたSilobreakerのウェビナーにゲストスピーカーとして参加し、Forresterが最近公開したレポート『脅威インテリジェンスの効果と価値の測定方法』の内容に言及しつつ、この話題に対する彼の考えを共有しました。

本ブログ記事ではいきなりこの話題を扱うのではなく、下準備として、リスクやリスク速度という基本概念、そしてサイバー脅威インテリジェンスによってリスク速度を抑える方法について説明します。これらを理解することで、最終的にリスク軽減への投資を行う根拠が確かなものになります。

*本記事は、弊社マキナレコードが提携する英Silobreaker社のブログ記事(2025年3月5日付)を翻訳したものです。

リスクの定義とその測定方法

リスクとは?

広い意味でのリスクとは、組織に対して悪影響を与える可能性のあるあらゆる要因を指します。企業の本社に隕石が落下することも、突然の暴風でジャストインタイム生産の納品が遅れることも、多岐にわたってリスクと呼べます。しかし、サイバーセキュリティの文脈では、リスクには脅威アクターが関係します。脅威アクターは、組織に対するリスクを現実化させるための動機や手段、機会を兼ね備えています。このような狭い意味で定義を行うことで、防衛側によるリスク軽減の機会を増やすことができ、サイバーディフェンスのより広い文脈において有用な概念になります。

リスクの測定方法

リスクは、その「影響度」と「発現確率」によって測定されます。「影響度」とは、そのリスクが現実化した時の損失総額を指し、「発現確率」は年間でそのリスクが実現する可能性を意味します。組織のIT部門の被害や営業の中断、各種規制違反への罰則が生むコストは定量的に測定可能ですが、正確な値を測定することは容易ではありません。しかし、影響規模の概算推定値を求めるためのデータは通常であれば十分に存在するため、組織は現実的にリスク比較を行い、適切にリソースを配分し、優先順位をつけることが可能です。

年間リスク値の算出

取締役会の上級管理職が最も重視するのは、年間リスク値です。年間リスク値は、リスクの発現確率とその影響度を掛け合わせることで算出できます。

リスクアペタイトとは、組織が受け入れることのできるリスクの程度を指します。この程度はリスクごとに異なり、また利害関係者によっても変動します。リスクアペタイトを算出する際には、組織が年間リスク値のうち、どれほどの割合をリスク軽減策に費やすことができるかを決定します。

たとえば、ある企業がデータ消失に関連した年間1,000万ドルのリスクを抱えていて、バックアップを取るという解決策によってこのリスクをゼロにできるとします。リスクアペタイトが10%であれば、このリスク軽減策に割り当てるべき基本予算は年間100万ドルになります。ただし、予算は企業によって大きく異なるためこの計算は単なる一例にすぎません。重要なことは、自社におけるこうした変動する要素をすべて明確に洗い出して算出し、それを出発点にすることです。

リスク速度とその影響

リスク速度とは、あるリスクが特定されてから実際に発現するまでの速さのことです。

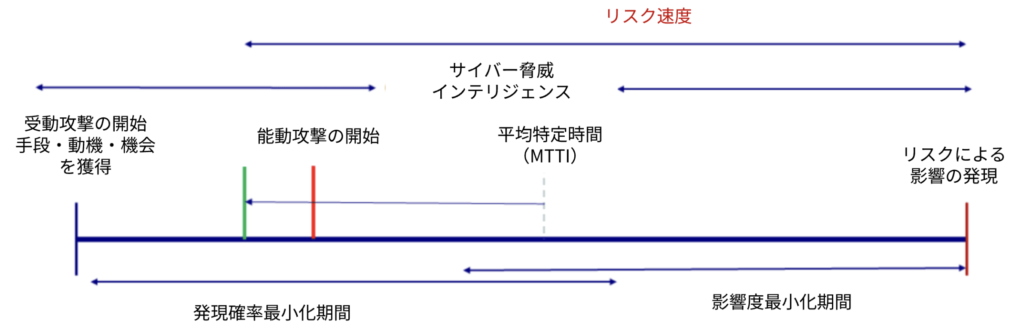

下の図Aのように時間軸にして見てみましょう。攻撃は脅威アクターが手段、動機、機会を揃えた瞬間から、そのリスクが現実化するまでの間に始まっています。

図A

平均特定時間(Mean Time to Identify、MTTI)は、リスク対応までに残された時間を決定づけるため、非常に重要です。攻撃の初期特定が早ければ、発生確率を最小化することに注力します。そうでない場合、つまり時間軸の右側へすでに進んでいるのであれば、影響度の最小化に重点がおかれます。

発現確率の最小化に向けて、ネットワーク防御や、セキュリティ運用、従業員研修、脅威インテリジェンスの活用などを行うことができます。影響度の最小化措置には、バックアップの保存や、サイバー保険への加入、事業継続計画の策定などがあります。

リスク速度を抑える意義

リスク速度を抑えることによって対応時間を増やすことができ、脅威の発生確率や影響、年間リスク値を下げることが可能になります。

例えば、スコットランド環境保護庁は数年前に壊滅的なランサムウェア攻撃を受け、スコットランドの生態系に関する何十年分ものかけがえのないデータセットを損失しました。環境保護庁が攻撃を検知してから機能を停止するまでの時間はわずか数分で、危機管理者が攻撃を検知した後にその影響を減少させることは事実上不可能でした。一方で、ハイランド&アイランド大学も同時期に同様の攻撃を受けましたが、こちらは非常に早い段階で攻撃を検出することができました。脅威インテリジェンスに基づいた決断を下すことで、攻撃を封じ込め、対応することができたのです。同大学は迅速に攻撃を抑え込んだことで、運用への影響を最小限にとどめながら、最終的にはバックアップを使用して48時間以内に復旧しました。この2つの事例における攻撃者のスキルレベルは同格でした。相違点はリスク速度と対応時間だったのです。

脅威インテリジェンスとその影響の評価に関するForresterの洞察

リスク速度を理解し、管理することは極めて重要であり、脅威インテリジェンスはこのプロセスの中で中心的な役割を果たします。脅威インテリジェンスの効果的な使い方についてより深く理解するために、ForresterのサイバーセキュリティアナリストのJitin Shabadu氏はウェビナーで貴重な見解を提示しました。同氏は脅威インテリジェンスについて、基本的には組織が情報に基づいた意思決定を行い、好ましくない結果を回避するために役立つデータであるということを強調しています。

また、Jitin氏は先日公開された「Forrester Security Survey 2024」の成果物についても紹介しました。この調査によると、セキュリティリーダーが優先する戦術的情報/ITセキュリティ事項トップ3の1つが「脅威インテリジェンス」(26%)で、これは「アプリケーションまたは製品のセキュリティ機能の向上」(31%)に次ぐものでした。さらに、脅威インテリジェンスへの予算割り当ては着実に増加しており、セキュリティにおける意思決定者の70%が、2024年から2025年にかけて脅威インテリジェンステクノロジーへの予算を増やすことを計画しています。

その一方でJitin氏は、投資収益率の定量化がセキュリティリーダーにとって依然として大きな課題であることも認めており、「脅威インテリジェンスの価値や有用性を測定する十分な、または高い能力がある」と自己評価したセキュリティリーダーは全体の半数未満でした。この課題は、原因を明確に特定するには変数が多すぎること(例:改善はインシデント対応によるものか、脅威インテリジェンスによるものか)や、攻撃が発生しない理由の不確定さ(例:脅威インテリジェンスのおかげか、単に運が良いだけなのか)などといった、評価時の判断の難しさから生じています。

効果的な脅威インテリジェンスの特徴とは?

Jitin氏はまた、人・プロセス・技術の観点から脅威インテリジェンスについて考える方法も説明し、組織ごとの環境に合った脅威インテリジェンスを組み込む際に留意すべき領域を示しました。これによると、成功する脅威インテリジェンスは完全性・正確性・関連性・適時性などを主要素として有しています。

脅威インテリジェンスの組織内開発を検討する際に組織は何を考慮すべきかと問われた際には、社内で脅威インテリジェンスプラットフォームを構築することも魅力的ではあるものの、間接的なコストや複雑さ、継続的な維持管理といった課題も付きまとうとJitin氏は指摘しました。適切な専門スキルが揃っていない組織では、脅威ランドスケープを概観し、効果的に対処することに苦戦するだろうとも述べています。例えるなら、羅針盤を待たずに海原へ船を出すようなものです。だからこそベンダーを活用することで、この業界が長年抱えていた問題に対処でき、こうしたリスクを回避できると説明しました。

インハウスというソリューションは、専門的なリソースのある成熟した企業や組織であれば問題なく機能するでしょう。しかし、あらゆる企業や組織にとって実現可能な選択肢ではありません。加えて、このようなアプローチを成功へ導くには、一般的なサイバーセキュリティの専門家よりも、脅威インテリジェンスを専門とする情報に精通した意思決定者の存在が重要だとJitin氏は述べました。

脅威インテリジェンスにおける定量化可能なビジネス価値を最大化する方法

Silobreakerはすべてのインテリジェンス収集活動を統合し、組織全体の情報を一元化した上で、サイバー脅威から地政学的脅威、そして物理的脅威にまでわたる多様なユースケースを1つにまとめて提供いたします。PIR(Priority Intelligence Requirements、優先的インテリジェンス要件)は、測定可能な価値をもつインテリジェンスを提供する要件主導型プログラムの中の重要な要素の1つです。Silobreakerをご利用いただくことで、組織のインテリジェンスチームは実用的でタイムリーなレポートをそれぞれのビジネス特有のPIRに沿って作成し、配布することができるようになります。

Silobreaker AIを搭載したこれらの機能は、ステークホルダーが情報に基づいた意思決定をより迅速に行い、事業を守ることを支援すると共に、リスクエクスポージャーを測定できる形で削減することも可能にします。脅威インテリジェンスの具体的な効果を実証することで、投資を正当化し、高度な脅威インテリジェンスの恩恵を組織が継続的かつ最大限に享受できます。

※日本でのSilobreakerに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではFlashpointの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。

Silobreakerについて詳しくは、以下のフォームからお問い合わせください。

【無料配布中!】インテリジェンス要件定義ガイド

インテリジェンス要件定義に関するガイドブック:『要件主導型インテリジェンスプログラムの構築方法』

以下のバナーより、優先的インテリジェンス要件(PIR)を中心とした効果的なインテリジェンスプログラムを確立するためのポイントなどを解説したSilobreaker社のガイドブック『要件主導型インテリジェンスプログラムの構築方法』の日本語訳バージョンを無料でダウンロードいただけます。

<ガイドブックの主なトピック>

本ガイドブックでは、優先的インテリジェンス要件(PIR)の策定にあたって検討すべき点と、PIRをステークホルダーのニーズに沿ったものにするために考慮すべき点について詳しく解説しています。具体的には、以下のトピックを取り上げます。

- 脅威プロファイルの確立

- ステークホルダーの特定・分析

- ユースケースの確立

- 要件の定義と管理

- データの収集と処理

- 分析と生産

- 報告

- フィードバック

- 実効性の評価