2025年3月第6週:Flashpointの脆弱性分析・優先順位付けに関するウィークリーレポート

脆弱性を予測し、状況を把握して優先順位を付けることで、組織に対する脅威に効果的に対処できます。

*本記事は、弊社マキナレコードが提携する米Flashpoint社のウィークリーレポートを翻訳したものです。

脅威アクターのキャンペーンにおいて、初期アクセスベクターとして脆弱性が使われるケースは180%増加しており、これは効果的な優先順位付けのプランニングがこれまで以上に重要になったことを意味しています。毎週発行される本シリーズでは、Flashpointが優先的に対処すべきと判断した脆弱性とその根拠を詳しく説明するだけでなく、より効率的な修復措置をサポートするために、各組織が迅速に優先順位を決める際に役立つ分析をお届けします。

新しい脆弱性エクスプロイトやゼロデイは日々発見されており、プロアクティブに脆弱性を管理する戦略が必要不可欠になってきました。このウィークリーレポートを活用することで、セキュリティチームがパッチ管理にインテリジェンス主導のアプローチを採用できるようになるため、組織は包括的な脆弱性インテリジェンスを通じてタイムリーな修復措置を適用できるようになります。

- CVE-2025-1974

- CVE-2025-2787

- CVE-2025-30259

- CVE-2025-2783

- CVE-2025-30216

主な脆弱性:2025年3月第6週

優先順位付けの出発点

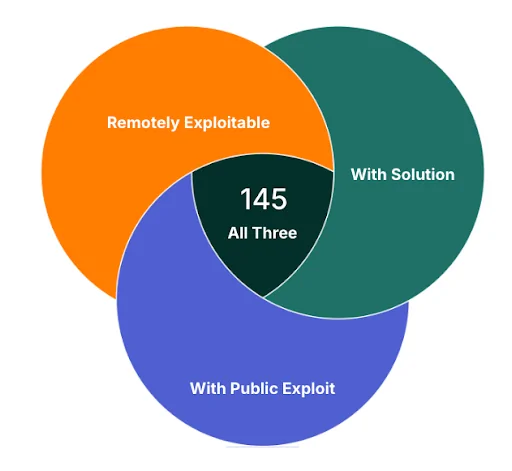

Flashpointが今週公開した脆弱性のうち、すぐに対処可能な脆弱性は145件を数えます。それぞれの脆弱性には解決策と公開済みのエクスプロイトが存在し、リモートで悪用できる状態になっています。だからこそ、これらの脆弱性は優先順位付けの取り組みを始める出発点として理想的なのです。

画像1:先週公開された脆弱性のうち、エクスプロイトがリリース済みで解決策もあり、なおかつリモートで悪用可能な欠陥の数(画像入手元:Flashpoint)

さらに詳しく調査 – 緊急性の高い脆弱性

Flashpointが先週公開した脆弱性のうち、今週の脆弱性分析・優先順位付けに関するウィークリーレポートでは以下の5件が取り上げられています。その根拠は次の通りです。

- 広く使用されている製品に存在し、企業に影響を及ぼす可能性がある

- 実際に悪用されている、あるいはエクスプロイトが利用可能

- システム全体が侵害される可能性がある

- ネットワークを介して単体で、あるいはほかの脆弱性と組み合わせて悪用される可能性がある

- 対処するための解決策がある

さらに、これらの脆弱性はすべて簡単に発見できるため、ただちに調査して修正する必要があります。

これらの脆弱性にプロアクティブな姿勢で対処し、公開済みのソースにとどまらない包括的なカバレッジを確保するために、Flashpointの脆弱性インテリジェンスをご活用ください。ITやOT、IoT、CoT、さらにオープンソースのライブラリと依存関係を網羅する包括的なカバレッジを提供するFlashpointは、NVDに含まれていない、あるいはCVE IDのない脆弱性を10万件以上カタログ化し、一般に利用可能なソースを超える包括的なカバレッジを確保しています。なお、NVDでカバーされていない脆弱性はCVE IDが割り当てられていないため、VulnDBのIDによって言及されます。

CVE ID | 説明 | CVSS スコア(v2、v3、v4) | エクスプロイトのステータス | エクスプロイトの結果 | ランサムウェア攻撃で利用される可能性 | ソーシャルリスク評価 | 解決策の有 |

| NGINX Ingress Controller(ingress-nginx)におけるAdmission Controller内のIngressオブジェクト処理による構成インジェクション (別名IngressNightmare) | 10.09.8 9.3 | 公開されている | リモートコード実行 | 高 | 高 | あり | |

WhatsAppクラウドにおける詳細不明の PDFファイル処理 | 10.0 9.8 9.3 | 悪用されている | リモートコード実行 | 中 | 低 | あり | |

Google ChromeのMojoにおける不適切なセンチネルハンドル値の処理 | 6.8 9.6 8.6 | 悪用されている | サンドボックス保護バイパス | 高 | 高 | あり | |

| CVE-2025-30216 | NASA CryptoLibにおけるcore/crypto_tm.cのCrypto_TM_Process_Setup()関数でセカンダリヘッダーが適切に検証されないために発生するリモートヒープバッファオーバーフロー | 10.0 9.8 9.3 | PoCが公開されている | リモートコード実行 | 高 | 低 | あり- 手動適用が必要 |

評価:2025年3月31日時点

注:脆弱性の深刻度を表すスコアは、新たな情報が反映されたことで変動する可能性があります。Flashpointでは最新かつ関連性の高い入手可能な情報を使って脆弱性データベースを維持しています。より多くの脆弱性に関するメタデータを確認し、最新の情報を入手するにはログインしてください。

CVSSスコア:当社アナリストは入手可能な新しい情報を基に、NVDが評価したCVSSスコアを計算し、必要に応じて調整しています。

ソーシャルリスク評価:Flashpointでは脆弱性がソーシャルメディアでどの程度注目されているかを推定し、評価しています。言及や議論が増えるとソーシャルリスク評価も上がり、悪用される可能性が高くなります。この評価には投稿量や投稿者などの要素が考慮されており、脆弱性の関連性が低くなれば評価は下がります。

ランサムウェア攻撃で利用される可能性:この評価では、ある脆弱性とランサムウェア攻撃での使用が確認された脆弱性との類似性を推定します。当社が脆弱性に関する新たな情報(悪用方法、影響を受けるテクノロジーなど)を入手し、さらにランサムウェア攻撃に使われる脆弱性が追加で発見されると、この評価も変動することがあります。

Flashpoint Igniteでは各要素が視認性の高いレイアウトにまとめられており、例えばIngress NGINX Controllerの脆弱性に関するレコードは以下のような形で参照することができます。

Ingress NGINX Controllerの脆弱性に関するFlashpoint Igniteのレコード

このレコードでは影響を受ける製品のバージョン、MITRE ATT&CKのマッピング、アナリストのメモ、解決策の説明、分類、脆弱性のタイムラインとエクスポージャー指標、エクスプロイトに関する参考情報など追加のメタデータが提供されています。

注目すべき脆弱性に対するアナリストのコメント

ここでは、組織が危険にさらされた際に重点的に対応すべき脆弱性について、すでに話題に上がった5つの脆弱性を例にFlashpointのアナリストが説明します。

CVE-2025-1974

これはKubernetes向けのIngress NGINX Controllerに影響を及ぼす重大な脆弱性で、CVSSスコアは9.8です。別名IngressNightmareとも呼ばれるように、Podネットワークへのアクセスを持つ認証されていない攻撃者が、コントローラーのコンテキスト内で任意のコードを実行することを可能にします。これにより、当該コントローラーからアクセス可能なSecretが漏洩するかもしれません。デフォルトのインストールでは、コントローラーがクラスター内の全Secretへのアクセス権を有しているため、この脆弱性によってクラスターが完全に乗っ取られる可能性があります。

この脆弱性は、認証なしでネットワークにアクセスできるというValidating Admission Controller機能内の構成インジェクションの欠陥に起因します。悪意のあるNGINX構成をインジェクションすることで、この欠陥を悪用できます。本脆弱性とそれに関連する脆弱性に対処するために、ingress-nginxのバージョン1.12.1と1.11.5がリリースされました。いますぐアップグレードできない場合の緩和策として、Validating Admission Controller機能を無効にすること、あるいはAdmission Webhookへのネットワークアクセスを制限することが挙げられます。

CVE-2025-2787

これはIngress-nginxコンポーネントを使用するKNIME Business Hubに影響を与える脆弱性で、上記のCVE-2025-1974によって影響を大きく受け、核となる問題も同じです。KNIME Business Hub内の影響を受けたIngress-nginxコンポーネントは、Kubernetesのクラスター内からのみアクセスが可能であるため、認証されたユーザーによるアクセスが必要です。しかし、エクスプロイトが成功すると、最悪のシナリオではKubernetesクラスターが完全に乗っ取られる可能性があります。この脆弱性を修正するために、KNIME AGはKNIME Business Hubを特定のバージョン(1.13.3+, 1.12.4+, 1.11.4+, or 1.10.4+)に更新することを推奨しています。

CVE-2025-30259

この脆弱性はlate 2024より前のバージョンのWhatsAppクラウドサービスに影響を与えるもので、これらのバージョンには特別に細工されたPDFコンテンツをブロックできないという問題がありました。この欠陥が悪用されるとサンドボックス保護メカニズムをバイパスされ、許可されていない第三者にメッセージングアプリへのリモートアクセスを許す可能性があります。2024年にはモバイルマルウェア「BIGPRETZEL」のインストールに悪用された事例が報告されています。

CVE-2025-2783

バージョン134.0.6998.177/.178より前のWindows版Google Chromeに影響を与える、深刻度の高いゼロデイ脆弱性です。この脆弱性はChromiumのプロセス間通信フレームワークのMojoにおいて、Windows上で詳細不明の特定状況下で提供される誤ったハンドルに関係しています。ChromeのサンドボックスとWindowsオペレーティングシステムの交差点で論理エラーを引き起こすため、攻撃者はChromeのサンドボックス保護を回避できました。

この欠陥は、ロシアのメディアや教育機関、政府機関を狙った標的型サイバースパイ活動「Operation ForumTroll」で悪用されました。攻撃には有害なリンクを含むフィッシングメールが使われ、これをChromeで開くことによってエクスプロイトがトリガーされ、高度なマルウェアが展開されています。エクスプロイトチェーンの全詳細は公開されていませんが、Chromeを最新バージョンにアップデートすると攻撃を効果的にブロックできます。MozillaもFirefoxで同様の脆弱性を特定し、パッチをリリースして対処しました。この問題のエクスプロイトは、任意のコード実行を可能にする追加のエクスプロイトと組み合わせて実行されるように設計されています。この追加の脆弱性に関する詳細は提供されていません。

CVE-2025-30216

NASA CryptoLibには、core/crypto_tm.cのCrypto_TM_Process_Setup()関数にオーバーフロー状態が含まれています。これはパケットデータをコピーする前にセカンダリヘッダーの長さが適切に検証されないために発生します。これにより、リモート攻撃者がヒープベースのバッファオーバーフローを引き起こし、サービス拒否攻撃や任意のコード実行を許す可能性があります。

現在、この問題を修正する既知の回避策やアップグレードはありませんが、CVE-2025-30216に対するパッチがソースコードリポジトリ(GIT、CVS、SVNなど)にコミットされています。このソフトウェアの次回リリースにパッチが組み込まれるまで、既存のインストールに手動でパッチを当てることが唯一知られている解決策です。

Flashpoint, VulnDBについて

Flashpointは、Deep & DarkWeb(DDW)に特化した検索・分析ツールです。ダークウェブ等の不法コミュニティで、どのようなPoCやエクスプロイトが議論・取引されているか等をモニタリングできます。また、Flashpointの一機能として利用できるVulnDBは、CVE/NVDデータベースにない脆弱性情報や各脆弱性のメタデータを豊富に含んだ脆弱性データベースです。

日本でのFlashpointに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではFlashpointの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。

とは?.jpg)