攻撃者がインフラを管理・展開する方法に基づき、今後の攻撃の発生源を明らかにする実用的な脅威インテリジェンスデータポイント(ホスト名、ドメイン、IP など)を将来攻撃指標™(IOFA)と呼んでいます。

IOFA™は、攻撃者の活動のデジタルフィンガープリントを作成するために使用されます。セキュリティチームはこれを使うことで、脅威アクターがインフラを初期設定し、武器化する際に現れる検索可能なパターンを追跡・監視できるようになります。

本ブログではIOFA™についてもう少し深く掘り下げ、この指標がどのようにして脅威アクターのインフラを暴くのかだけでなく、攻撃を食い止めるためにどう使えるのか、そして既知または隠された脅威を見つけてブロックする際に、IOFA™が大きな効果を発揮する理由についてご説明したします。

本記事は、マキナレコードが提携するSilent Push社のブログ記事『What are Indicators of Future Attack™?』(2025年3月28日付)を翻訳したものです。

こちらのページから、Silent Pushが公開しているその他のブログ記事もご覧いただけます。

Silent Pushについて

Silent Pushは、先駆的なサイバーセキュリティインテリジェンス企業です。リアルタイムで新たに出現する脅威インフラを完全に把握し、独自の将来攻撃指標(IOFA)データを通じて、攻撃を効果的に阻止します。Silent Pushは、スタンドアロンのプラットフォームとして提供されるだけでなく、APIを通じてSIEM、XDR、SOAR、TIP、OSINTを含むさまざまなセキュリティツールと統合し、自動化された実行可能なインテリジェンスを提供します。顧客には世界最大規模の企業や政府機関が含まれています。

関連記事:マキナレコード、Silent Pushと提携し、攻撃を未然に防ぎ被害を防ぐ先制サイバー防御ソリューションを提供

将来攻撃指標™で解決される問題とは?

標的型攻撃において敵のインフラが完全に武器化されるまで待たず、発生源で攻撃を食い止めることでリスクを最小限に抑える。そんな先回り型のサイバーセキュリティソリューションに対するニーズが急激に高まっています。

組織のサイバーセキュリティを担う今日のリーダーたちは、それぞれにとって最も効果的な脅威インテリジェンスソリューションを探すという課題に直面しています。そして多くの場合、このニーズを満たせないセキュリティ侵害インジケーター(IoC)主導の従来型サイバー防御戦略ばかりに意識を向けつつ、無数の選択肢から答えを探し続けているのです。

そこで「将来攻撃指標™」が登場しました。

これは一体何なのか。ヒントは名前に隠されています。すでに発生した攻撃に関する情報ではなく、今後の攻撃がどこから行われ得るかを教えてくれる指標なのです。ネット上でお客様の組織になりすまし、データの収集や窃取を目的にマルウェアを送り込む、あるいはDNSレコードを悪用する脅威アクターの攻撃はもちろん、重要インフラの混乱を狙った国家支援型の脅威活動にも有効で、攻撃の種類は問いません。

将来攻撃指標™で何が明らかにされるのか?

IOFA™は敵の戦術、技術、手順(TTP)に焦点を当てることにより、攻撃者の意図を事前に明らかにし、セットアップされた脅威インフラを即座に無力化させます。攻撃が始まり、情報が公開されるまで待つのではありません。それでは手遅れになることが多く、取り返しのつかない事態に陥ってしまいます。

強盗が玄関口から屋内をのぞき込み、まさに侵入しようとしている瞬間ではなく、敷地に近づいてくる前に危険を察知したくないでしょうか?IOFA™はデジタル検問所として機能し、強盗を近寄らせないための先手を打てるようになります。

まだ完全に展開されていない新しいドメインやIPだけでなく、すでに攻撃に関与しているインフラを見つけ、ブロックするためにもIOFA™を利用できます。

将来攻撃指標™の効果が高い理由とは?

脅威アクターの活動はビジネスのようなもので、あらゆる仕事と同じく結果(例:侵入成功など)を生む検証可能な規定に基づいて行動します。APTグループは結果を残すため、それぞれのインフラを識別可能な一連のパターンに従って設定・管理しています。

IOFA™を使って攻撃者の展開手法を追跡し、インフラがセットアップされた瞬間にこれをブロックすることで、セキュリティチームは形勢を逆転し、攻撃者の戦略を逆手に取れるようになります。

また、脅威アクターは検出を回避するため、ホスト名とIPを短期間で循環させています。つまりIoCベースのフィードの多くは、それらがセットアップされた瞬間に使い物にならなくなっているのです。

同じホスト名とIPを展開させる方法を定めた規定に照準を合わせることで、IOFA™は攻撃に関与するインフラという「楔の先端」だけでなく、バックグラウンドに潜んで攻撃の準備を整えたすべての関連インフラを無力化することができます。

攻撃を阻止するために将来攻撃指標™がどう使われるのか?

IOFA™の最終的な目標は、新たに発生する攻撃をセキュリティチームにいち早く警告するシステムを提供すること。多様なサイバーセキュリティ機能を実行するため、IOFA™には多くの実用的な用途があります。

応用例をいくつかご紹介しましょう。

早期検出フィード

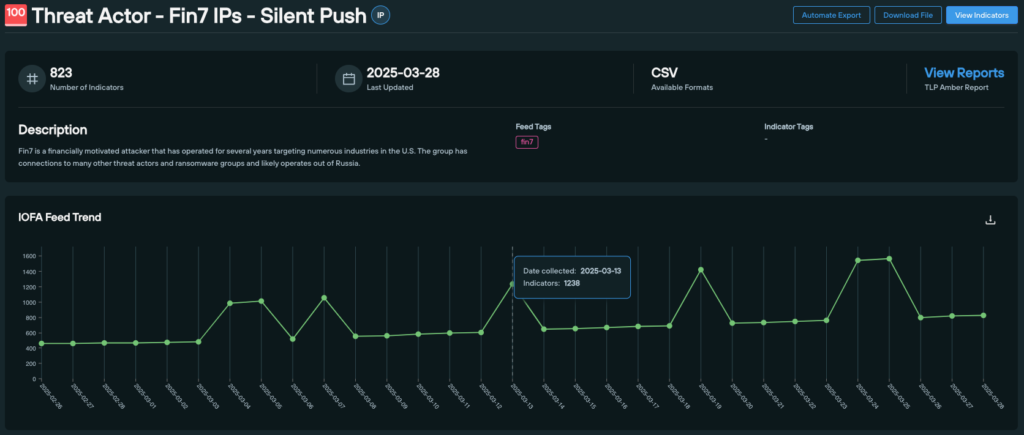

Silent Pushのエンタープライズ版において、ドメインとIPのIOFA™は自動脅威フィードの構築に使用され、これには脅威インフラの隠された要素と既知の有害なデータポイントが盛り込まれています。

知名度の高いAPTグループ(LazarusやScattered Spiderなど)を未然に防ぐIOFA™フィードは、Silent Pushの脅威アナリストによって作成・更新されます。エンタープライズ版のユーザーは、それぞれの検出およびブロックメカニズム内で完成したインテリジェンスとしてこれを使用しています。

エンタープライズ版のユーザーは、組織や業務分野に関連したIOFA™を出力するSilent Pushクエリに基づいて独自のフィードを作成することもできます。

統合によるデータの相互関連付け

IOFA™は、Silent Push APIや主要なサイバーセキュリティベンダーとのさまざまなネイティブ統合を駆使して組織のセキュリティスタックに組み込むことができ、大量のDNSとコンテンツベースのカテゴライズによって既存のデータストリームを強化します。

IOFA™データをほかのソフトウェアプラットフォームで活用することにより、セキュリティチームはそうしたプラットフォームでは見つからないインフラにもアンテナを張り巡らせることができると共に、攻撃の水面下に潜んでいるものも含め、特定の脅威に関連するすべてのホスト名とIPをより迅速かつ効果的に検出できるようになります。

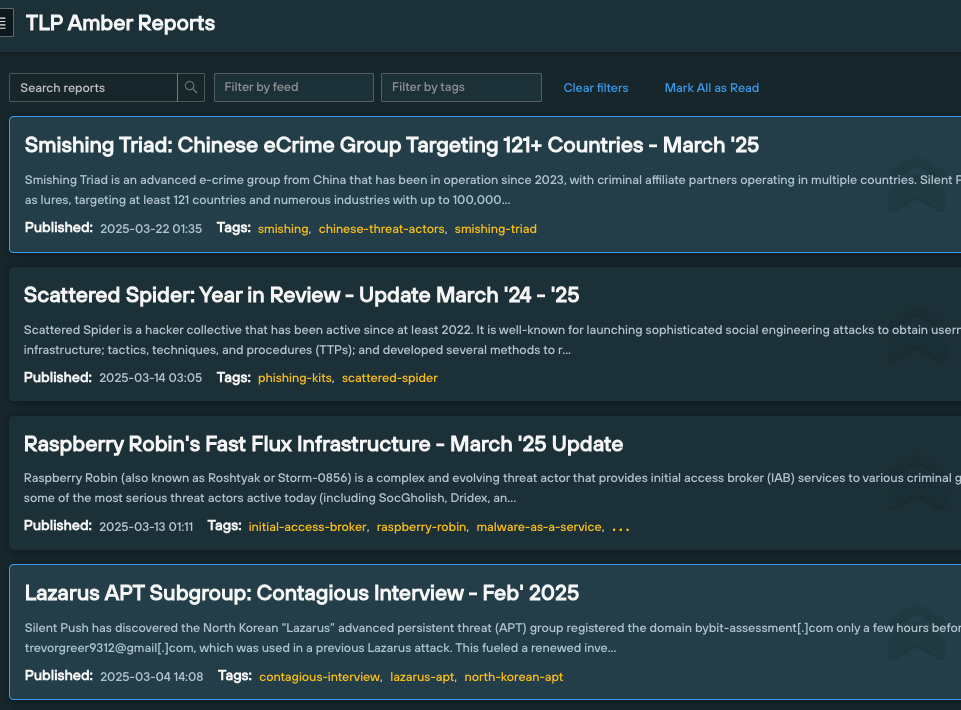

TLP Amberレポート

Silent Pushエンタープライズ版をご利用のお客様は、当社の脅威アナリストチームが作成・管理するTLP Amberレポートにアクセスできます。同レポートでは注目度の高いAPTアクティビティが詳細に調査されており、特定のキャンペーンに関連付けられたIOFA™のリストも提供されます。

当社のTLP Amberレポートには、インフラの設定・管理方法を追跡する際に使われるクエリなど、指定された脅威キャンペーンに関する独自の情報が含まれています。SOCチームとIRチームはこれを即時実行可能なインテリジェンスとして使い、新たな攻撃を食い止め、既知の脅威に関する情報を収集します。

将来攻撃指標™がSilent Push独自の指標である理由は?

Silent Pushは、IOFA™を提供する唯一のサイバーセキュリティベンダーです。

当社のプラットフォームには、無数の異なるホスト名とIPの関係をマッピングし、可能な限り早い段階で敵のTTPを明らかにする能力が備わっています。だからこそ、セキュリティチームは侵害発生後のIoCに頼ることなく、特定のキャンペーンが完全に始動する前に先回りした対応を取れるのです。これを可能にするプラットフォームはSilent Push以外に存在しません。

当社のデータはすべて独自のものです。IOFA™は強力なファーストパーティデータセットから生成されており、世界中のIPアドレス範囲を精査・相関分析した上で、IPv4アドレス範囲全体の点と点を繋ぎ合わせることにより、次のデジタル攻撃がどこから発生し得るのかを直ちに突き止めます。

豊富なカテゴリー

IOFA™は個別に使用されるわけではありません。ホスト間の移動方法やリスクレベル、既知の有害指標に関連してどう管理されているかなどを含め、ドメインまたはIPアドレスとインターネットの他要素との関係性が把握できるよう、当社はこのプラットフォームから出力されるそれぞれのIOFA™に150以上の独自のカテゴリーを適用しています。

とは?.jpg)