要点

- Silent Pushの脅威アナリストにより、「Power Parasites」と呼ばれる詐欺キャンペーンが追跡されています。このキャンペーンでは詐欺的なWebサイトやソーシャルメディアグループ、さらにTelegramチャンネルなどを組み合わせ、主にバングラデシュ、ネパール、インドを含むアジア諸国の個人を標的にした求人詐欺・投資詐欺が展開されていました。

- 当社アナリストは調査チームに共有された詳細情報に基づき、2024年に使われた一連のドメインを調査した上で、このグループの進化するインフラを2025年以降も追跡できる技術的手法を考案しました。

- Power Parasitesは世界的に有名なエネルギー企業を数多く標的にしており、シーメンス・エナジー、シュナイダーエレクトリック、EDFエナジー、レプソルS.A.、サンコー・エナジー、その他さまざまな主要ブランドがなりすまし被害に遭っています。

本記事は、マキナレコードが提携するSilent Push社のブログ記事『Power Parasites: Job & Investment Scam Campaign Targets Energy Companies and Major Brands』(2025年4月23日付)を翻訳したものです。

こちらのページから、Silent Pushが公開しているその他のブログ記事もご覧いただけます。

Silent Pushについて

Silent Pushは、先駆的なサイバーセキュリティインテリジェンス企業です。リアルタイムで新たに出現する脅威インフラを完全に把握し、独自の将来攻撃指標(IOFA)データを通じて、攻撃を効果的に阻止します。Silent Pushは、スタンドアロンのプラットフォームとして提供されるだけでなく、APIを通じてSIEM、XDR、SOAR、TIP、OSINTを含むさまざまなセキュリティツールと統合し、自動化された実行可能なインテリジェンスを提供します。顧客には世界最大規模の企業や政府機関が含まれています。

- 要点

- 概要

- Silent Pushコミュニティ版の無料アカウントにサインアップ

- バックグラウンド

- 標的にされたその他のエネルギー企業

レプソル S.A.

サンコー・エナジー - 調査方法

- YouTube上で宣伝されるPower Parasites

- Power Parasitesで2024年に使用されたインフラを調査する上での最初の手がかり

- 2024年には150以上のドメインを使用 エネルギー企業やその他の国際的なブランドを標的に

- HTMLタイトルからキャンペーンの変種や新たな攻撃対象を見つける

- レプソルブランドを悪用した投資キャンペーンに関する英FCAの警告を基に、さらに大規模な投資関連フィッシング詐欺のネットワークを調査

- Power Parasitesやその他の投資・求人詐欺キャンペーンの追跡を継続

- Power Parasitesの影響を軽減

- 無料コミュニティ版への登録を

- Power Parasitesに関連するIOFA™のサンプルリスト

概要

シーメンス・エナジーは2024年、同社の社名とブランドイメージを悪用した詐欺的なピラミッドスキームと求人詐欺の波状攻撃について公に警告するようになりました。これらのスキームは詐欺的なWebサイトやソーシャルメディアグループ、さらにTelegramチャンネルなどを組み合わせ、主にバングラデシュ、ネパール、インドを含むアジア諸国の個人が標的にされていました。

Silent Pushではこの有害キャンペーンを「Power Parasites」と名付けると共に、現時点でのインフラをマッピングするために、2024年に使用された一連のドメインの調査を開始しました。

同じく標的にされたレプソル・エナジーとサンコー・エナジーも、それぞれの顧客と潜在求職者に対し、自社のブランドをかたった偽求人や投資詐欺について警告しています。

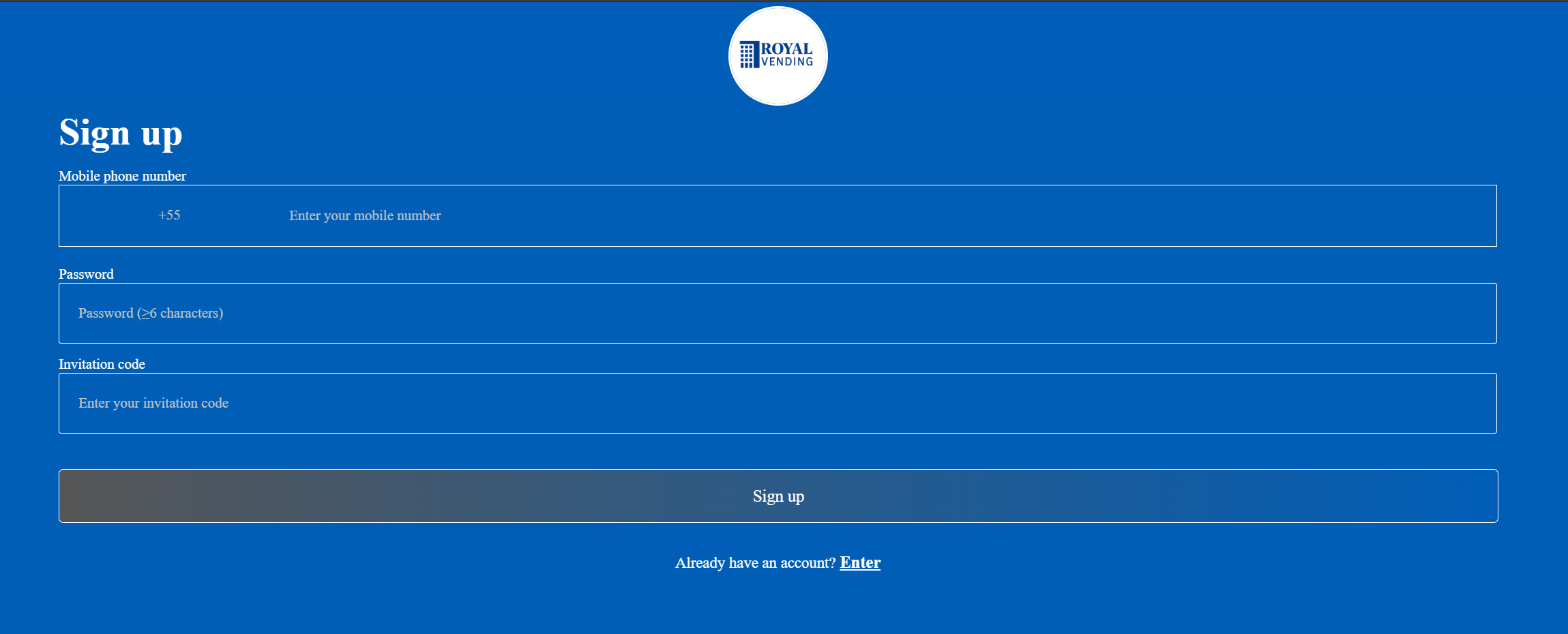

このキャンペーンは現在進行形であり、シーメンス・エナジー、AMD Electronics、シュナイダーエレクトリック、EDFエナジー、レプソルS.A.、サンコー・エナジー、スターリンク、ドゥカティ・モーターサイクル、Netflix、ABBロボティクス、エールフランス、ビットフィネックス、Royal Vending、ヘスといった著名ブランドがターゲットにされています。

当社チームはPower Parasitesをさらに調査した結果、使用されている手法が今なお一般的な攻撃手法であることに加え、前述のエネルギー企業の少なくとも1社(レプソル)を標的とした攻撃に1組以上の脅威アクターが関与している可能性が高いことを確認しました。レプソル社の事例については、本ブログの後半で説明します。

Silent Pushコミュニティ版の無料アカウントにサインアップ

本ブログでご紹介するすべてのツールとクエリを使用するには、今すぐコミュニティ版の無料アカウントにサインアップしてください。

バックグラウンド

シーメンスは2024年9月30日、Facebook上に詐欺キャンペーンの詳細を公表し、次のような投稿をアップしました。「シーメンス・エナジーとその従業員に扮し、TelegramやFacebook、Instagramなどさまざまなオンラインプラットフォーム上で投資を促す詐欺行為が最近行われていることを確認しました。シーメンス・エナジーは投資プラットフォームの運営に一切関わっていないことにご注意ください。シーメンス・エナジーとの関連を主張するソーシャルメディアやオフラインプラットフォームに対し、投資や入金を行わないよう強くお勧めいたします。シーメンス・エナジーとその従業員は、これらの詐欺行為に関与していません。これらの詐欺行為によって生じた金銭的損失について、当社が責任を負うことはありません」

さらにシーメンスは、自社ブランドを悪用した「偽求人」詐欺の詳細も明らかにし、次のように記しています。「シーメンス・エナジーへの入社を希望される皆様に対し、採用手続きの前後を問わず、当社が手数料を請求することはありません。また採用の保証と引き換えに、銀行口座の詳細や個人の金銭関連情報の提供を求めることもありません。ご応募いただく際には、当社の求人・キャリアサイトを、あるいは当社の求人・キャリアサイトにリンクバックされたサイトをご利用ください。シーメンス・エナジーがこれらの公認サイト以外に求人情報を掲載することはありません」

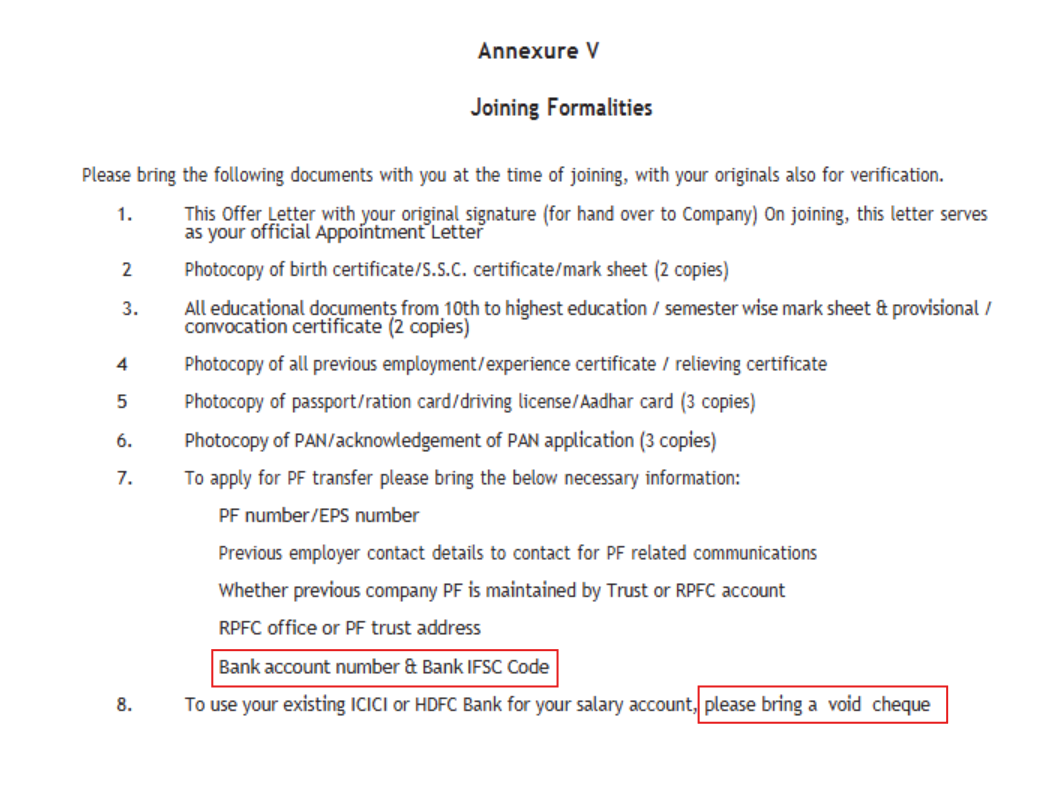

Power Parasitesに関して、SilentPushが入手したすべての情報を明らかにすることはできませんが、同キャンペーンの一部で使用された「雇用契約書」の最終ページを以下に共有します。

この「Joining Formalities(入社手続き)」セクションでは潜在求職者に対し、パスポートや出生証明書のほか、「VOIDチェック(無効小切手)」と「銀行口座番号および銀行のIFSCコード(インドの銀行名・支店名を特定する11桁のコード)」の提出を求めています。

例:採用詐欺キャンペーンで使用された文書の一部

標的にされたその他のエネルギー企業

レプソルS.A.

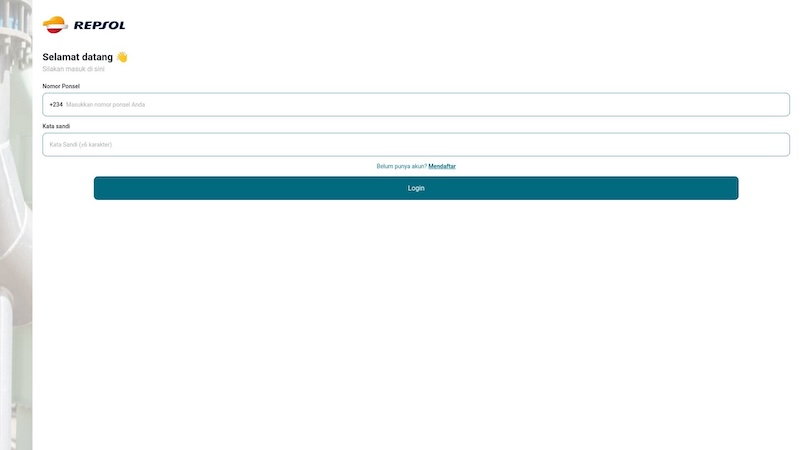

そのほかにもエネルギー企業のレプソルS.A.とサンコー・エナジーがPower Parasitesの標的になりました。このうち、レプソルは自社サイトに詐欺警告ページを公開し、同社の名前を悪用した採用詐欺や投資詐欺について注意を促しています。警告文には次のように記されていました。「レプソルは投資用またはデジタル決済ユーザー向けのプラットフォームを一切提供していません。人工知能を用いて当社の経営陣を装い、詐欺的な投資プラットフォームを紹介するメッセージが検出されていますが、オンラインフォームへの記入や個人データの送信を求めるものは詐欺行為に該当する可能性があります。非公式ページやソーシャルメディアで見かけた場合、特にご注意ください」

求人詐欺については次のように記されています。「レプソルが採用プロセスにおいて金銭を要求することは絶対になく、銀行口座の変更をEメールでお知らせすることもありません。また企業慣行として、当社のサプライヤーや顧客にEメールあるいは電話で個人情報の提供を求めることはありません」

サンコー・エナジー

サンコー・エナジーは数年前、自社ブランドをかたった採用詐欺についてLinkedInに投稿しています。そこでは「サンコーの求人と思われるEメールを受け取ったものの、何か『おかしい』と感じたことはありませんか?」と呼びかけており、自社サイトの特設ページで求人詐欺に遭わないためのヒントを伝えているほか、求人詐欺関連の警告を次のように記しています。「当社は、一部の応募者がサンコーを装った個人や組織から虚偽のオファーを受け取っていることを認識しています。当社が求職者に金銭を要求する、あるいは履歴書に記載すべき範囲を超えた個人情報を求めることは一切ありません」

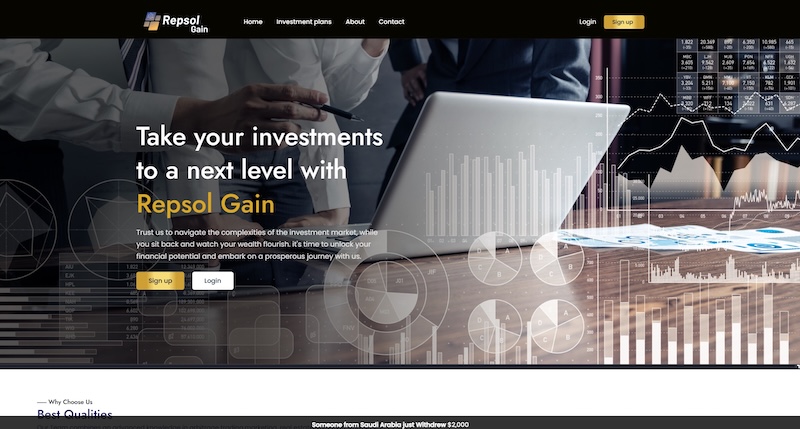

さらに2024年10月には、英国金融行為規制機構(FCA)もレプソルのブランドを悪用した投資詐欺について警告しました。架空企業「Repsol Gain」(ドメイン:repsolgain[.]com)の名前を使ったこの詐欺は、より多くの投資詐欺関連サイト群と繋がっていることが判明しています。

このキャンペーンで使われたドメインの多くにはログインページがあり、投資詐欺の典型的な手法として知られる「招待コード」の入力欄が設けられていました。

royalvendingmachine[.]pro/register.html

この「招待コード」フィールドは、こうしたWebサイトの運営者と事前にやり取りすることなく、一部のサイトを調査しようとする防御側の取り組みを妨害するために使われています。

これらのドメインはフィッシングページのように見えますが、実際には安っぽい作りの投資・求職ポータルで、本質的にはログインを必要とする補助的なフィッシングコンテンツでした。

こういったログインを求める複雑な投資詐欺の多くは「豚の屠殺詐欺」*と呼ばれています。Silent Pushの脅威アナリストは以前、これとは違うキャンペーンの一部ドメインへのアクセス取得に成功しました。

*注:脅威アクターが多用する「豚の屠殺」という表現は被害者を「人間以下」におとしめるものであり、当社チームでは可能な限り使わないようにしています。しかし、この用語は依然として広く使用されており、SilentPushのレポートやブログの一部で必要に応じて使われることがあります。

調査方法

ここで紹介したPower Parasitesキャンペーンのような投資詐欺や求人詐欺は、被害者への精力的な働きかけをベースにしています。したがってこのようなキャンペーンは通常、ソーシャルメディアやEメール、ダイレクトメッセージのような連絡手段を通じて被害者となりうる人々に拡散されます。

このキャンペーンの実態調査は当時いくつかあった手がかりを基に始まり、上記の詐欺サイトに共通する技術的特徴や公開プロモーションを通じて、当社チームはすぐに新たなホストの調査へと舵を切ることができました。

悪意のある求人や投資のキャンペーンを追跡する際には、攻撃の多くが「数撃てば当たる」戦法を採用している点を常に心得ておくことが重要です。要するに、脅威アクターは無数のWebサイトと複数のブランド名を同時に悪用する傾向があります。当社は、ひとつひとつの新たな手がかりが数十のさらに別のホストの発見につながる可能性を常に念頭に置き、「さらに一歩踏み込む」精神でこのような調査に臨んでいます。そしていわゆる「脅威の井戸」が枯渇するまで、このような転換点を見つける努力を続けています。

YouTube上で宣伝されるPower Parasites

このキャンペーンによる詐欺のいくつかはYouTube上で宣伝されています。ここではこうしたサイトへのアクセスを誘導する2つの動画を紹介します。

1つ目の動画は2024年9月25日に投稿された「https://www.se-renewables[.]info/?ref=53R1yx」です。

この動画では「se-renewables[.]info」の宣伝がなされている。

2つ目の動画は同じく2024年9月25日に投稿された「নতুন সাইট থেকে ফ্রিতে টাকা ইনকাম | https://www.se-renewables[.]info/?ref=48Nxbj」です。

*注:この動画のタイトルはベンガル語(主にバングラデシュとインドで話される言語)で書かれており、概訳すると「新サイトから無料でお金を獲得しよう」という意味になります。

2つ目の動画でも「se-renewables[.]info」の宣伝が行われている。

Power Parasitesで2024年に使用されたインフラを調査する上での最初の手がかり

同キャンペーンで使用された2つのドメインでは、一連のTelegramチャンネルが指し示されています。注目すべきことにそれぞれの名前には「siemensenergy」という名前が含まれていました。該当するTelegramチャンネルはすべて、現在では利用停止、あるいは削除された状態になっています。キャンペーンで使用された初期のこれらのドメインは以下の通りです。

- sem-energy[.]net

- se-renewables[.]info

当社チームはこの2つのドメインから技術的フィンガープリントを作成することで、脅威アクターが有するインフラをより詳しく調査できました。

初期のドメイン構造では多種多様なDNSサフィックスが採用されつつも、SE(Siemens Energyの略称)とAMD(米国テック企業Advanced Micro Devicesの略称)の2つのキーワードが主に使用されていました。

このようなドメインでは「biz」「business」「hub」「renewables」「top」のようなキーワードも一貫して使われています。以下はその一部です。

- se-biz[.]bid

- sehub[.]top

- se-hubs[.]xyz

- sehub[.]info

- se-biz[.]cfd

- se-biz[.]mom

- se-renewables[.]info

- se-renewables[.]top

- amdtop[.]vip

- amd-biz[.]mom

- amdbizs[.]top

- amdbusiness[.]me

- amd-biz[.]vip

- amdtop[.]info

いくつかのドメインを確認し、共通する新たな特性を発見した結果、当社アナリストはインフラのフィンガープリントをさらに特定することができました。これにより、当社チームは同キャンペーンの規模をより正確に把握できるようになりました。

注:Silent Push TLP: Amberレポートでは、エンタープライズ版ご利用のお客様限定で本調査の詳細を提供しています。運用セキュリティ上の理由および脅威アクターに追跡方法を知られることを防ぐため、これらの調査方法の詳細を一般向けのブログで公開することはできません。

2024年には150以上のドメインを使用 エネルギー企業やその他の国際的なブランドを標的に

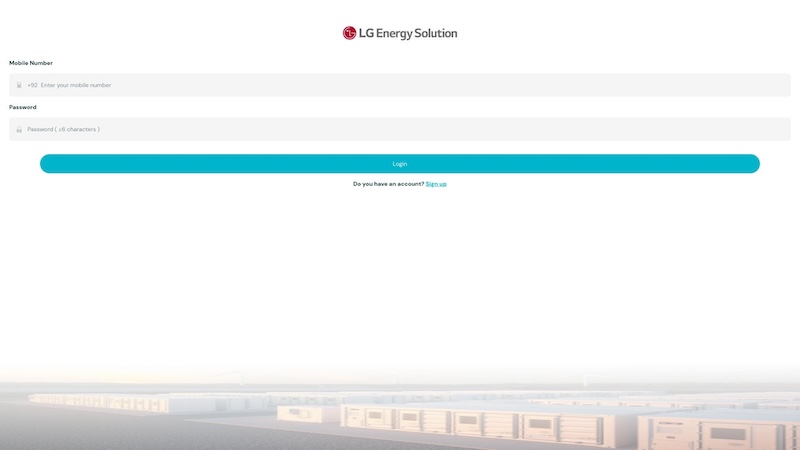

調査を行う中で、Power Parasitesが標的としているエネルギー関連企業やその他の大手ブランドが複数明らかになりました。以下に一部ブランドを取り上げると共に、稼働中の各サイトのスクリーンショットを掲載します。

エネルギー関連企業

- EDFエナジー

- レプソルS.A.

- LGエナジー

- サンコー・エナジー

その他の主要ブランド

- スターリンク

- Netflix

- ドゥカティ

- ABBロボティクス

- エールフランス

- ビットフィネックス

- ヘス

レプソルをかたるフィッシングサイト(repsolhub[.]buzz)のスクリーンショット

LGエナジーをかたるフィッシングサイトのスクリーンショット

HTMLタイトルからキャンペーンの変種や新たな攻撃対象を見つける

Silent Pushの脅威アナリストは以前に確認されたインフラ全体を調査することで、このキャンペーンを通して繰り返し使用されている一連のHTMLタイトルを見つけることができました。例えば「Document」「Login」「Documento」「Dokumen」「acceso」「Gabung」「Log In」「দলিল」「লগইন করুন」「وثيقة」「تسجيل الدخول」などです。

このように、サイトでは英語・ポルトガル語またはスペイン語・インドネシア語・アラビア語・ベンガル語が使用されていました。

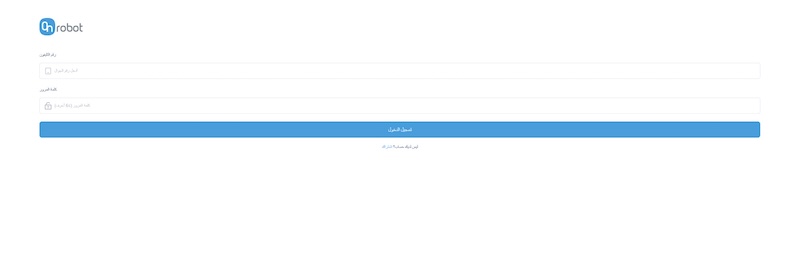

さらに詳しく調査を進めていくと、onrobotline[.]biz/login/login.htmlのような複数のドメインに行き当たりました。同ドメインもエネルギー企業をかたるオリジナルのフィッシングサイトに似たログインフォームを使用することで、実在する「OnRobot」ブランドに偽装していました。

実在するOnRobotのブランドに偽装したフィッシングサイトのスクリーンショット

分析をますます進めると、複数のサイト間でテンプレートが共有されていることが明らかになりました。

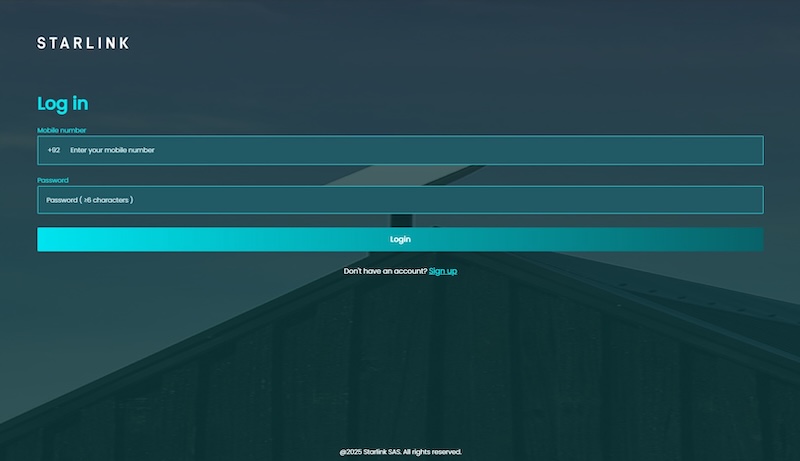

当社の追加調査による最新の結果の1つには、スターリンクを模倣したドメインも含まれていました。

さらなる調査で明らかになったスターリンクを標的にしたドメイン

レプソルブランドを悪用した投資キャンペーンに関する英FCAの警告を基に、さらに大規模な投資関連フィッシング詐欺のネットワークを調査

このキャンペーンを通じて、エネルギー企業のレプソルは多数のドメインで標的にされてきました。この脅威に関するオープンソースインテリジェンス(OSINT)調査を実施していたところ、当社チームは独立系金融規制機関である英国金融行為規制機構(FCA)が公開した警告を発見しました。

FCAの警告『REPSOL GAIN』には、「この会社は当局の許可なく金融サービスや金融商品を提供または宣伝している可能性があります。この会社との取引は避け、詐欺にご注意ください」と詳細が記載されています。

また、詐欺集団が使用するドメインとしてrepsolgain[.]comが記されていました。

さらに調査を進めると、このドメインはしばらく前から使用されており、Wayback MachineとSilent Pushのデータの両方で多数のキャプチャが参照可能であることが判明しました。

このWebサイトはほかの投資詐欺サイトと見た目が似ているものの、当社がPower Parasitesとして追跡してきたWebサイトが使用するテンプレートとは明らかに見た目が異なります。

Wayback Machineに保存された「Repsol Gain」の画面のスクリーンショット

https://web.archive.org/web/20240324060054/https://repsolgain.com/

以上のことから、本レポートで解説したPower Parasitesの実行グループと「Repsol Gain」キャンペーンの背後にいる脅威アクターは別のグループである可能性が高いとSilent Pushチームは考えます。

その後当社の脅威アナリストは「Repsol Gain」のWebサイト上でさらなるフィンガープリントを特定し、脅威アクターがレプソルのブランド名の下で投資詐欺を実行する際に使用しているほかのインフラを調査することができました。

Power Parasitesやその他の投資・求人詐欺キャンペーンの追跡を継続

Silent Pushの脅威アナリストは、その他の投資および求人詐欺キャンペーンと並行してPower Parasitesの動向を引き続き追跡します。なぜならこの脅威グループは主に消費者を標的とし、一部のブランドやその関連組織、そして顧客に影響を与えているからです。

Power Parasitesの影響を軽減

Power Parasitesキャンペーンに関連するすべてのドメインがある程度の危険性を有していると、Silent Pushは確信しています。このキャンペーンは消費者を狙ったフィッシング攻撃を主な目的としていますが、複数の脅威アクターグループが関与している可能性があるため、攻撃対象領域(アタックサーフェス)はこれからも拡大していくでしょう。

当社のアナリストは、このような種類のフィッシング攻撃に対応可能な将来攻撃指標TM(IOFA™)フィードを作成しました。

Silent PushのIOFA™フィードは、エンタープライズ版サブスクリプションの特典としてご利用いただけます。エンタープライズ版のユーザーは、IOFA™のフィードデータをセキュリティスタックに取り込んで検出プロトコルに反映させたり、Silent Push Consoleとフィード分析画面を活用しつつ攻撃者のインフラ全体を調査したりすることができます。

無料コミュニティ版への登録を

Silent Pushのコミュニティ版は無料の脅威ハンティング・サイバー防衛プラットフォームで、多様な最新オフェンシブ/ディフェンシブ検索やWebコンテンツクエリ、エンリッチメント済みデータタイプを備えています。これには、Web ScannerやLive Scanが含まれます。

無料アカウントへのサインアップはこちらからどうぞ。

Power Parasitesに関連するIOFA™のサンプルリスト

- amdtop[.]vip

- amd-biz[.]mom

- amdbizs[.]top

- amdbusiness[.]me

- amd-biz[.]vip

- amdtop[.]info

- onrobotline[.]biz

- repsol-biz[.]fit

- repsolhub[.]buzz

- se-biz[.]bid

- sehub[.]top

- se-hubs[.]xyz

- sehub[.]info

- se-biz[.]cfd

- se-biz[.]mom

- se-renewables[.]info

- se-renewables[.]top

※日本でのSilent Pushに関するお問い合わせは、弊社マキナレコードにて承っております。詳しくは、以下のフォームからお問い合わせください。

とは?.jpg)