ウィークリー・サイバーダイジェストについて

マキナレコードが取り扱う「Silobreaker」による脅威レポートのサマリーを、毎週金曜日に翻訳・更新しています。過去1週間で話題になったデータ漏えいインシデントや、業界ごとのセキュリティ関連トピック、マルウェア・脆弱性・攻撃手法のトレンドなどを取り上げています。

以下、翻訳です。

2021年5月13日

Silobreakerのウィークリー・サイバーダイジェストは、脅威レポートの定量的な概説で、毎週木曜日に発表されます。 レポートは、受賞歴のあるインテリジェンス製品であるSilobreaker Onlineを使用して作成されています。

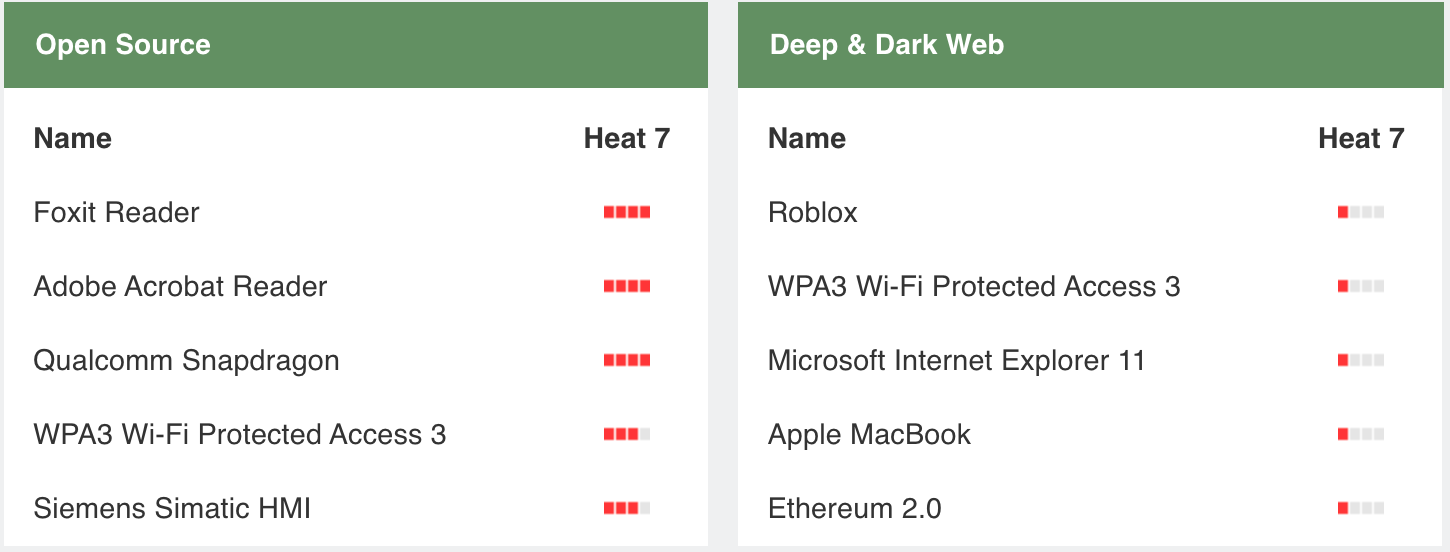

脆弱なプロダクトのトレンド

このテーブルでは、ここ1週間において、脆弱性との関連でオープンソースおよびダークウェブ上で普段より多く言及されたプロダクトを示しています。

データ流出

今週報告されたデータ流出の一部を示しています。

*()内の数字は影響が及んだ人数です。不明の場合は記述を省略。

日本

株式会社やまびこ

「Babuk」ランサムウェアのオペレーターは、同社から0.5TBのデータを盗んだと主張している。また、攻撃者はアクセスを受けたファイルのスクリーンショットを掲載した。その中にはファイルシステム、Solidworksファイル、従業員に関連する個人情報、財務報告書などが含まれていた。

【以下、訳者による補足(5月18日)】

海外ニュースサイト TechNadu が2021年5月10日付けで、これを報じている。

“Japanese Power Tool Maker ‘Yamabiko’ Claimed as Victim by Babuk”

(URL : hxxps://www[.]technadu[.]com/japanese-power-tool-maker-yamabiko-claimed-victim-babuk/273865/)

ノルウェー

Volue Technology

このテクノロジーサプライヤーは、2021年5月5日に「Ryuk」ランサムウェアの攻撃を受けた。この攻撃により、同社のファイル、データベース、アプリケーションの一部が暗号化された。影響を受けたフロントエンドの顧客プラットフォームは、セキュリティ評価のためにすべてシャットダウンされた。

米国

UPMC Cole and UPMC Wellsboro

「CaptureRx」ランサムウェアインシデントで、UPMCの患者のデータが侵害された。漏洩したデータには保険関連情報が含まれている。(7,400)

Lourdes Hospital

「CaptureRx」ランサムウェアインシデントで、この病院のデータが侵害された。

Thrifty Drug Stores

「CaptureRx」ランサムウェアインシデントで、この店舗チェーンのデータが侵害された。

Pacific Biomarkers

同社のサーバーへのマルウェア攻撃の結果、2020年9月26日から11月9日までの間に、無許可でのデータへのアクセスが行われた。侵害されたデータは、1990年代半ばに臨床試験に参加したワシントン州の住民に関するものと見られる。情報には、社会保障番号、運転免許証、医療情報、支払いカード情報、パスポート番号などが含まれている。(957)

Medtronic

2021年3月12日、権限のないアクターが、この医療機器メーカーの従業員の端末に短時間アクセスした。 このアクターが何らかの情報にアクセスしたり、スクリーンショットを撮影したりしたかどうかは、調査では特定できなかった。このインシデントで、顧客の氏名、住所、電話番号、Eメール、生年月日、および社会保障番号が漏洩した可能性がある。

RX Pharmacies

この薬局チェーンは、2020年10月6日のEメール侵害につながった不審な活動を検出した。このインシデントで、保護対象保健情報および個人情報が漏洩した可能性がある。

シカゴ市長

2021年4月19日、「DDoSecrets」は、ローリ・ライトフット市長政権の詳細情報を含む数万通のEメールのキャッシュをダンプした。これらのファイルの中には、約5万件の文書と約75万枚の画像が含まれている。「DDoSecrets」は、「Clop」ランサムウェアのオペレーターが、Jones Day(Accellionを標的とした一連の侵害インシデントで影響を受けた数社のうちの1社)からファイルを盗んだ後、ダークウェブ上でこれらのファイルを発見したと述べた。

コロニアル・パイプライン

2021年5月6日、「DarkSide」ランサムウェアの攻撃者が同パイプラインのネットワークに侵入し、100GBのデータを盗み出した後、翌日にはファイルを暗号化した。

American Family Insurance

攻撃者は、運転免許証番号などの情報を同社の見積もりプラットフォーム経由で取得するため、別のソースから取得した名前と生年月日を使用した。2021年2月6日から3月19日の間に保険金請求を行わなかった顧客が影響を受けた可能性がある。同社は、流出したデータが失業給付金の不正請求に使用される可能性があると警告した。(283,734)

Noblr Reciprocal Exchange

同社は、2021年1月21日に初めて不審な活動を確認した。攻撃者は、同社の見積もりプラットフォームを介して運転免許証番号などの追加情報を取得するため、別のソースから取得した名前と生年月日を使用した。(97,633)

The Three Affiliated Tribes

同組織は2021年4月28日、ランサムウェアインシデントと思われる攻撃を受けたことを職員に伝えた。DataBreaches[.]net は最近、スコーミッシュ族、ワショ族、コロラド・リバー・インディアンの3部族が追加でデータ漏洩サイトに掲載されたと指摘した。

MedNetwoRX

このCompuGroup Medicalのデータセンターパートナーは、2021年4月22日にランサムウェア攻撃の標的となり、その結果、一部の顧客が電子カルテシステム「Aprima」にアクセスできなくなった。

ユナイテッド・オーバーシーズ銀行

この銀行は、従業員が中国警察を装うなりすまし詐欺の被害に遭い、中国国籍の顧客の個人情報を公開したことを明らかにした。漏洩したデータには、氏名、身分証明書番号、携帯電話番号、口座残高などが含まれていた。(1,166)

TC Transportation

2021年3月22日に同社は、ランサムウェア攻撃を受けた結果、特定のサーバーが暗号化されたことを確認した。攻撃者は、2021年3月4日から3月22日の間に、特定のシステムに不正にアクセスしていた。攻撃者は、就職志願者および元・現従業員の氏名、社会保障番号、そして運輸省が要求する薬物検査の結果にアクセスした模様。

Wolfe Eye Clinic

同クリニックは現在、2021年4月に行われたシステムへの攻撃を調査中。これは2021年4月1日に「Lorenz」データリークサイトに追加されたもので、アクターは同クリニックのデータと内部ネットワークへのアクセスを販売していた。患者データへのアクセスや盗難があったかどうかはまだ不明。

University of Florida Shands

2019年3月30日から2021年4月6日の間に起きたインシデントで、元従業員が職務外で多数のカルテにアクセスしていた。データには、氏名、住所、電話番号、カルテ番号、生年月日などの人口統計情報と臨床情報が含まれていた。(1,562)

San Diego Family Care(SDFC)

SDFCは、現在および過去の患者および従業員に対し、個人情報を含む可能性のある情報漏洩について通知している。これは、2020年12月に、SDFCとその事業提携社であるHealth Center Partners of Southern Californiaが、情報技術のホスティングプロバイダーであるNetgain Technologyに対するランサムウェア攻撃についての通知を受けた後、初めて確認された。

ティンバーランド地域図書館

不審な活動に関する調査の結果、2020年8月21日から2021年1月25日の間に、2名の従業員のEメールアカウントが不正にアクセスされていたことが判明した。これらのアカウントには、生年月日を含む限られた個人情報が含まれていた。

SEIU 775 Benefits Group

2021年4月4日、不正な個人が同グループのシステムにアクセスし、個人情報および保護対象医療情報を含む一部のファイルを削除した。影響を受けたファイルには、氏名、住所、社会保障番号などが含まれている。いかなるファイルにもアクセス、ダウンロード、盗難、または不正使用された形跡はないとのこと。(140,000)

Herff Jones

ヒューストン大学のキャップやガウンのベンダーがデータ侵害に遭い、学生の支払いデータが流出した。同大学によると、今回のデータ流出はヒューストン大学に限ったことではなく、米国内の他の顧客にも影響を与えているとのこと。また、一部の被害者は、情報漏えいに起因するカードの不正使用を報告している。

Logansport Community School

インディアナ州の学校が2021年4月11日に「Pysa」ランサムウェアに襲われた。この結果、不特定多数のデータが盗まれた可能性がある。同ランサムウェアのオペレーターは、この学校を自身のリークサイトに加え、約40GBの文書をダンプした。

センテニアル学区

「Babuk」ランサムウェアのオペレーターは、オレゴン州の学校から盗まれたとされる10GBのデータを公開した。

SAC Health Systems

同社は、かつて自身のサードパーティサービスプロバイダーであったNetgain Technology社に影響を与えたインシデントにより、同社の患者データがアクセスを受けた可能性があることを公表した。対象となるデータは個人ごとに異なるが、氏名、住所、社会保障番号、生年月日、納税者番号、病歴などが含まれていた可能性がある。

ルーマニア

クルジュ県議会

同議会のウェブサイトが改ざんされ、すべてのファイルが暗号化されて盗まれたというメッセージが表示された。「Meowless」と名乗るハッカーは、100ドルの身代金を支払わなければ盗んだファイルを公開すると脅迫した。同議会によると、個人情報への影響はなかったとのこと。

ブレバード郡教育委員会

2020年10月に不正アクセスを受けたこの教育委員会の職員のEメールアカウント12件から、一部の社会保障番号を含む識別情報が流出した可能性がある。(10,000)

United Valor Solutions

2021年4月18日、セキュリティ研究者のJeremiah Fowler氏は、18万9,460件の記録を含む、パスワードで保護されていないデータベースを特定した。公開状態の情報には、氏名、Eメールの認証情報、生年月日、カルテ番号、医師の情報などが含まれていた。また、データセットの中には、その記録がダウンロードされていたことを主張するランサムウェアのメモが発見された。

インド

不明

コンパリテックの研究者は、インドへの旅行者向けのビザ取得支援サイトで、ビザの申請書が流出していることを確認した。流出したデータには、パスポートのスキャン画像、パスポート用の顔写真、氏名、年齢、Eメールアドレス、国民ID番号、パスポート番号などが含まれる。クレジットカード番号やその他の支払い情報は流出しなかった。(6,516)

BabyChakra

vpnMentorの研究者が、この育児プラットフォームに属するAWSのS3バケットが誤って設定されていることを発見した。公開状態のファイルには、ユーザーがアップロードした子供や家族の写真、医療検査結果、処方箋などが含まれている。さらに、この安全でないバケットには、55,000人以上の名前、電話番号、住所などが記載された請求書や梱包明細書が保存されていた。また、このデータベースには、幅広い情報源から入手した名前や電話番号など、13万2,000件以上の記録が含まれていた。

英国

The Edinburgh Practice

このメンタルヘルスクリニックはフィッシング攻撃の標的となり、アクターが患者のEメールアドレスにアクセスした。このインシデントに起因するフィッシング攻撃を患者が報告した。

フランス

Veja

2021年4月26日、この環境に配慮したフットウェアブランドがサイバー攻撃の標的となった。攻撃者は、顧客のEメールを含むデータベースを入手した。同社によると、盗まれたパスワードは暗号化されており、銀行情報には影響がなかったとのこと。

トルコ

コンヤ市当局

コンヤ市は、2021年3月29日にサイバー攻撃の標的となったことを認めた。Sözcü紙によると、この攻撃でID番号やその他の個人情報が盗まれたとのこと。このデータは以後、「Maxim Gorki」によってハッカーフォーラムに投稿されている。(1,000,000)

アイルランド

Muckross Park Hotel & Spa

Muckross Park Hotel & Spaは、同ホテルに関連するEメールアカウントを標的としたサイバー攻撃を受けた。この侵害により、権限のないアクターがホテルの宿泊客の一部のEメールアドレスにアクセスできた可能性がある。

不明

SecurityDetectivesは、Amazonのベンダーと顧客の間で交わされた、無料の商品と引き換えに偽のレビューを提供することを申し出るダイレクトメッセージを含む、公開状態のElasticSearchデータベースを発見した。合計7GB、1,300万件以上のレコードが公開されていた。この中には、メールアドレス、電話番号、AmazonやPayPalのアカウント情報、フルネームを含むユーザー名など、推定20万人分の個人情報が含まれていた。

不明

セキュリティ研究者のBob Diachenko氏は、数百万の認証クッキーと数十万の盗まれたパスワードを流出させた、公開状態のElasticsearchサーバを特定した。これらのデータは、マルウェア・アズ・ア・サービス(サービスとしてのマルウェア)の「Raccoon Stealer」に感染したユーザーから得られたもの。このサーバーには、Eメールアドレス、ユーザー名、デバイスの詳細などの個人情報も含まれていた。

不明

CyberNewsの研究者は、29,219個のセキュリティで保護されていないHadoop、MongoDB、およびElasticsearchデータベースが、約19ペタバイトのデータを公開しているのを発見した。公開されているデータベースのほとんどは中国に位置しており、米国、ドイツ、インドがそれに続いていた。

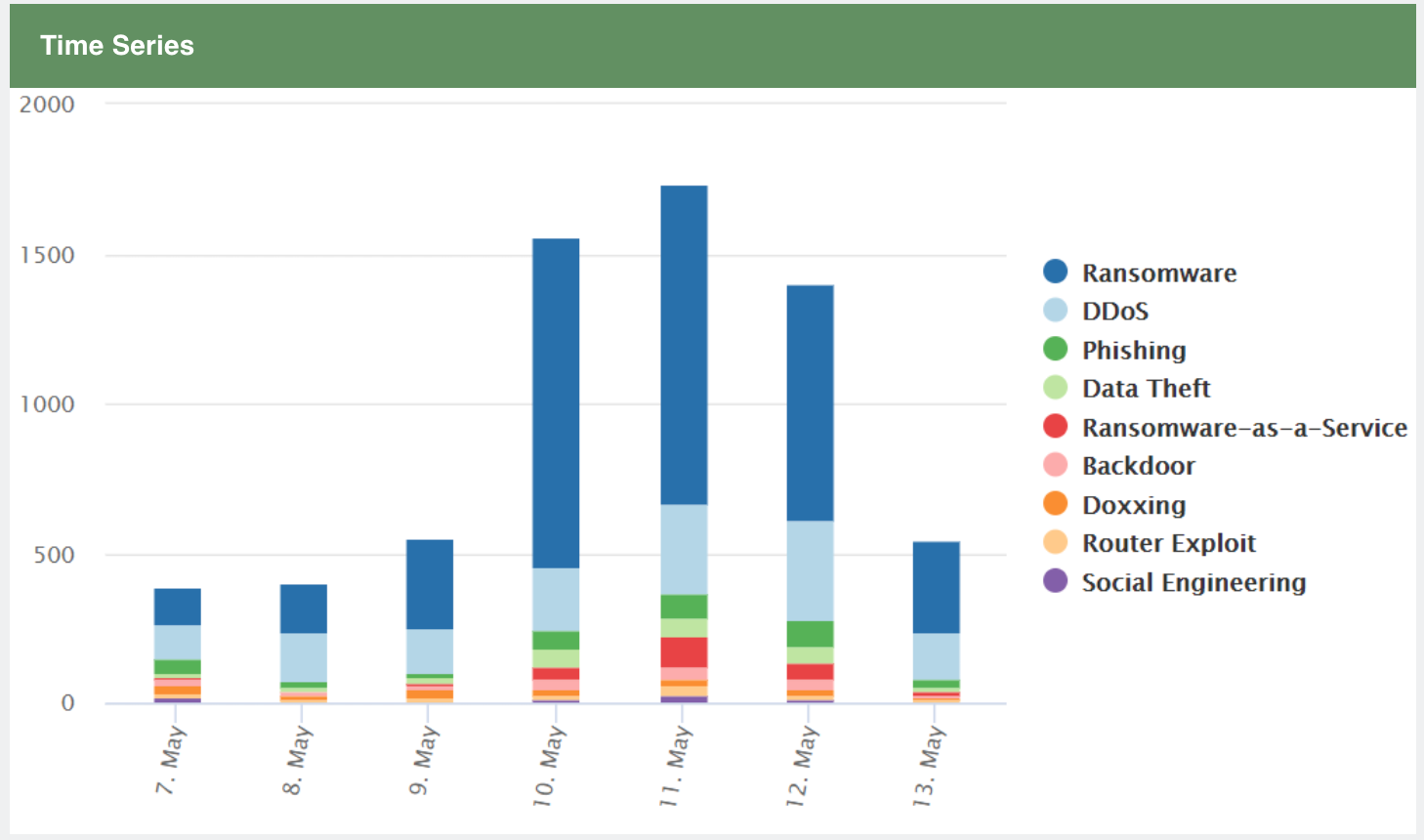

重要インフラに関連して言及された攻撃タイプ

このチャートは、重要インフラに関連して先週話題となった攻撃タイプを示しています。

各業界の週間概況

各業界に関わる先週のニュースや情報です。

銀行・金融

Cleafyの研究者は、DHL、UPS、VLC MediaPlayerなどの正規サービスのアプリケーションを装う、「TeaBot」と名付けられた新しいAndroidバンキングトロージャン(バンキング型トロイの木馬)を発見した。このマルウェアは、スペイン、イタリア、ドイツ、フランス、ベルギー、オランダの銀行を標的としている。「TeaBot」は、認証情報やSMSメッセージを盗み、キーストロークを記録し、あらかじめ定義された60の銀行をターゲットにオーバーレイ攻撃を行うことができる。また、攻撃者は、感染したデバイスの画面をライブストリーミングしたり、アクセシビリティサービスを介してデバイスとやり取りを行ったりして、完全な制御力を獲得することができる。

テクノロジー

MIT Technology Reviewは、中国の少数民族であるウイグル人に対して使用されているApple iPhone用の「Chaos」エクスプロイトを、米国政府が監視によって発見したことを突き止めた。このエクスプロイトは、奇虎360(チーホー)の研究者であるQixun Zhaoが、2018年11月に開催された中国初のハッキングコンペ「天府杯(Tianfu Cup)」で開発したもの。この欠陥を修正するアップデートが2019年1月にAppleから提供されたが、悪用は修正に先立って行われたとされている。米政府は天府杯の主催者と中国軍とのつながりを懸念している、と報じられている。

観光・小売

マイクロソフトは、航空宇宙および旅行業界の組織を標的としたスピアフィッシング・キャンペーンが継続的に行われていることを警告した。このキャンペーンでは、「RevengeRAT」や「AsyncRAT」の配信に使用される「Snip3」と呼ばれる新しいローダーが含まれる、正規の組織を装ったフィッシングメールが使用されている。このキャンペーンの目的は、標的となるデバイスからデータを収集し、盗み出すことだ。

教育

Sophosの研究者は、ヨーロッパの生体分子研究機関に対する 「Ryuk」ランサムウェア攻撃に対応した。この攻撃により、同機関は数週間分の研究データを失い、コンピュータとサーバーを一から構築しなければならなくなった。このインシデントは、同研究所に所属する学生が、情報を盗むマルウェアを含んだ可視化ソフトウェアツールのクラック版を個人のノートパソコンにダウンロードしたことに端を発する可能性がある。攻撃者はこの学生のアクセス認証情報を盗み出し、これにより研究所のネットワークにリモートで接続できるようになった。このマルウェアのオペレーターが認証情報をアンダーグラウンド・マーケットで販売し、そこで情報がランサムウェアを使用する攻撃者に購入された可能性がある。

重要インフラ

2021年5月6日、ランサムウェア攻撃グループ「DarkSide」が、コロニアル・パイプラインのネットワークに侵入し、100GBのデータを盗み出した後、翌日ファイルを暗号化した。これらの行為は、同社のITシステムの一部に影響を与え、パイプラインの操業が念のため停止された。Digital Shadows のJames Chappell氏は、攻撃者がリモートデスクトップ・ソフトウェアのアカウントログイン情報を購入して攻撃を行ったと考えている。「DarkSide」のオペレーターは、今回のインシデントがアフィリエイト(会員/手下)によって行われたことを示唆する声明を発表し、社会的な影響を防ぐために今後はアフィリエイトを審査すると述べた。同パイプラインは5月12日に操業を再開した。

ここに掲載されている内容は、信頼できる情報源に基づいて作成されていますが、その正確性、完全性、網羅性、品質を保証するものではなく、Silobreakerはそのような内容について一切の責任を負いません。読者の皆様におかれましては、ここに掲載されている内容をどのように評価するかは、ご自身で判断していただく必要があります。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

翻訳元 : Threat Summary

https://www.silobreaker.com/threat-summary-07-13-may-2021/

Silobreakerについて

Silobreakerは、日々ウェブに更新されていく大量の情報を読み解くことを求められる意思決定者やインテリジェンスの専門家を支援する強力なツールです。

企業、業界、脅威、情報漏洩、攻撃者、脆弱性、地政学的動向等、いまウェブ上で語られているあらゆる事故や事象などのトピックをSilobreakerは可視化します。

可視化により、必要な情報を即座に発見し分析することが出来るようになるため、文脈上の関連性の検証や解釈が省力化され、意志決定速度や生産性を向上させることができます。

【参考】Silobreaker ご案内ページ(弊社Webサイト)

https://machinarecord.com/silobreaker/