ウィークリー・サイバーラウンド・アップ

0bj3ctivityStealerを配布する世界規模のフィッシングキャンペーン、複数の部門が狙われる

Trellixの研究者チームにより、フィッシングメールを介して0bj3ctivityStealerを配信するキャンペーンが観測された。このキャンペーンは主に米国、ドイツ、モンテネグロを標的としているが、ヨーロッパ、北米、東南アジア、オーストラリアといった国々でも顕著な活動が確認され、最も狙われている部門には政府機関や製造業が挙げられる。フィッシングメールの件名には「見積りオファー」と記され、低画質の偽の注文書の画像が添付されているが、これをクリックするとMediaFireクラウドサービスでホストされたJavaScriptにリダイレクトされる。このJavaScriptは難読化されたPowerShellスクリプトで、ステガノグラフィーの手法で.NET DLL(VMDetector Loader)を隠蔽したJPG画像をダウンロード。 このVMDetector Loaderが永続化のためのスケジュールタスクを作成し、最終的なペイロードである0bj3ctivityStealerを取得する。0bj3ctivityStealerはプロセスホローイングを用いてRegasm実行ファイルに挿入されるが、ジャンクコード、関数名や変数名のランダム化、仮想環境の検出、文字列のエンコードを使って解析を回避している。このマルウェアはChrome・Edge・Geckoベースのブラウザデータ、インスタントメッセージングアプリの機微情報、メールの認証情報、暗号資産を狙い、盗んだ情報の持ち出しにはTelegramを使ったC2サーバーとの一方向通信を利用するものの、SMTPを使うオプションもあった。

オペレーションCargoTalon、ロシアの航空宇宙・防衛部門をバックドアEAGLETで攻撃

ロシアの航空宇宙・防衛部門をターゲットにしたオペレーション「CargoTalon」をSeqriteの研究者が観測した。この進行中のキャンペーンはヴォロネジ航空機合弁会社(VASO)の職員と軍の採用担当者を標的とし、スピアフィッシングメールを使って「EAGLET」と呼ばれるDLLインプラントを配布している。多段階の攻撃チェーンはDLLとLNKファイルを含む有害なZIP形式の添付ファイルから始まり、このLNKファイルが有害なDLLを実行。さらにおとりのポップアップウィンドウを表示し、PowerShellを使ってバックグラウンドでスクリプトを実行する。続いてEAGLETが実行されるが、インプラント内に埋め込まれたおとりのXLSファイルと一緒に実行される場合もある。このキャンペーンの脅威アクターはUNG0901として追跡されている。

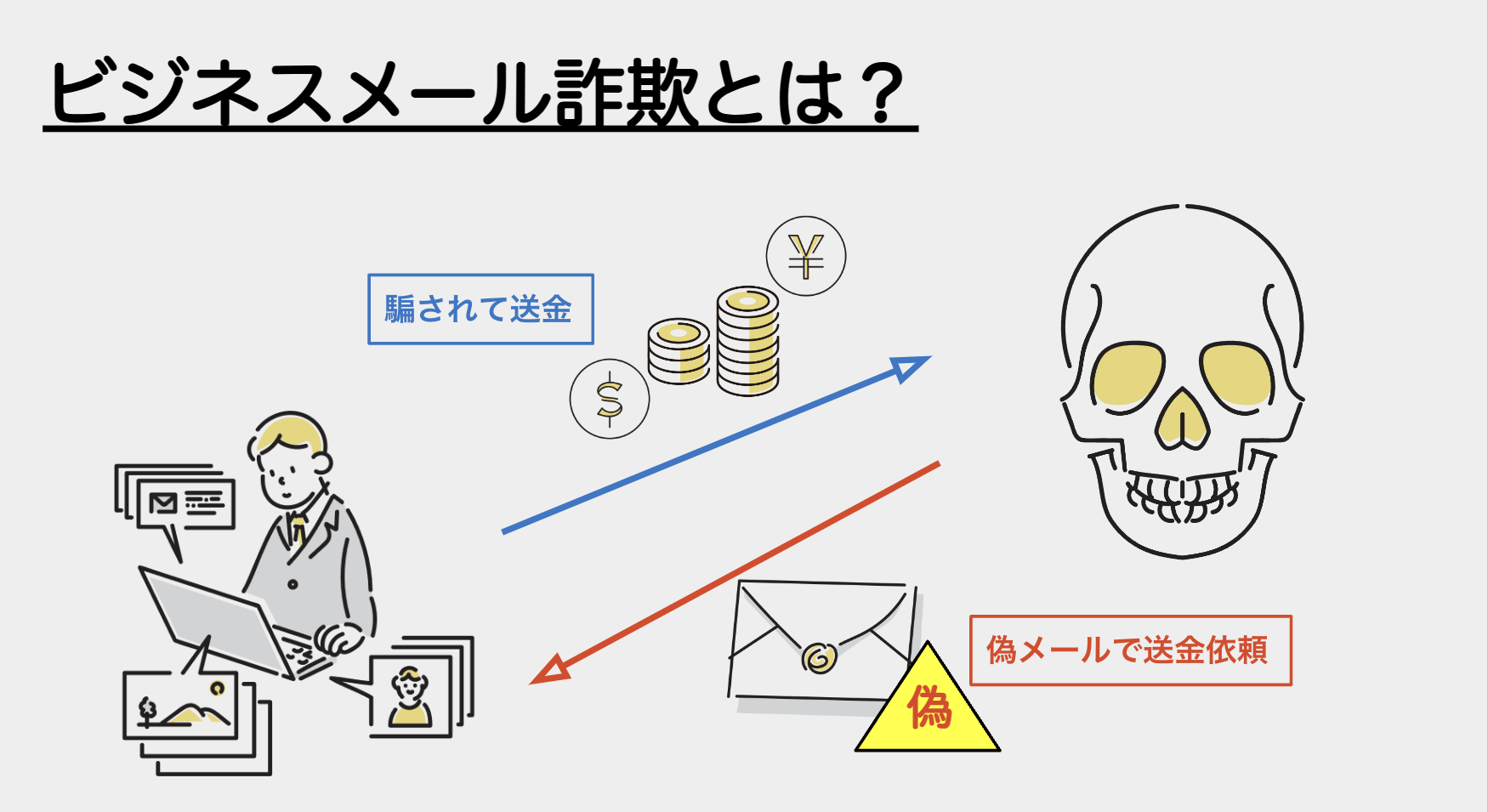

SilverTerrier、BEC詐欺で世界の航空宇宙・運輸業界を標的に

KrebsOnSecurity – July 24, 2025

セキュリティ研究者のBrian Krebs氏により、運輸・航空業界を狙ったフィッシング攻撃の詳細が明らかにされた。ある事例では攻撃者が運輸業界の幹部を騙し、偽のMicrosoft 365ログインポータルに認証情報を入力させ、標的の受信トレイから請求書関連の過去のやり取りを盗み出している。攻撃者は一部のメッセージに新たな請求書の要求を付け加えてから、偽装ドメインを使ってその企業の顧客やパートナーに送信した。偽装ドメインに紐付けられたメールアドレスは、2024年または2025年に登録された少なくとも240件のフィッシングドメインに関連付けられている。これらのドメインのほぼすべてが航空宇宙または運輸業界のグローバル企業に関連する正規ドメインを模倣していた。攻撃に使われたインフラは、ナイジェリアに拠点を置くサイバー犯罪グループSilverTerrierに関連付けられている。

トルコの防衛産業を狙うDropping Elephant APT

2025年7月にインド系サイバースパイグループ「Dropping Elephant」が実行しているとされる新たなキャンペーンをArctic Wolfの研究者が発見した。標的はトルコの軍事請負業者で、特に精密誘導ミサイルシステムの製造業者を狙っている。このキャンペーンが始まったタイミングはトルコとパキスタンの防衛協力の強化、およびインド・パキスタン間の軍事的緊張の高まりと重なっているため、地政学的な動機によるものである可能性が示唆される。Dropping Elephantは今年7月28〜29日にイスタンブールで開催された無人航空機学会への招待状を模したスピアフィッシングメールを介し、悪意のあるLNKファイルを配信していた。PowerShellをベースとした5段階の実行チェーンにより、有害なペイロードが送信される。加えて、攻撃者は検出回避策として正規のVLCメディアプレイヤーおよびMicrosoftタスクスケジューラのバイナリを悪用する。2024年11月にはx64 DLLの亜種を使っていたものの、現在はx86 PE実行可能ファイルの使用に移行しており、Dropping Elephantの攻撃能力は高度な発達を遂げていると推測される。ドメイン登録から攻撃実行までの間に2か月の準備期間があるため、このキャンペーンは標的の選定を含めて綿密に計画されていたことが伺える。

東南アジアの通信会社を大量のカスタムツールとバックドアで攻撃

Palo Alto Unit 42 – July 29, 2025

2024年2月から11月にかけて、パロアルトネットワークスUnit 42の研究者は東南アジアの通信会社を狙った複数のインシデントを観測した。CL-STA-0969として追跡されるこの活動は相互接続によるローミングネットワークを攻撃・悪用するだけでなく、将来的な運用を見込んで複数のツールを駆使して強固なリモート制御を構築する。SSHブルートフォースを介して初期アクセスを獲得し、その後にSLAPSTICKバックドアの機能と類似性が認められるAuthDoorバックドアや、ネットワークスキャンおよびパケットキャプチャユーティリティのCordScanを展開。ほかにもGTPDoor・EchoBackdoor・ChronosRAT・NoDepDNSといったバックドアを展開し、ファイアウォールによる制限やネットワーク侵入検知システムを回避するためにSGSN Emulator(sgsnemu)ツールも利用する。権限昇格にはCVE-2016-5195、CVE-2021-4034、CVE-2021-3156が使用され、多様なシェルスクリプトを用いてリバースSSHトンネルを確立。Microsocksプロキシやfrp(Fast Reverse Proxy)、Fscan、Responderも攻撃に使われている。CL-STA-0969の活動や標的の多くがLiminalPandaの活動と重複しているため、国家による関与が疑われている。

翻訳元サイトについて

本レポートは、OSINT特化型インテリジェンス(情報)収集・分析ツール「Silobreaker」が収集したオープンソースの情報を元に作成しています。レポート内のリンクに関しては、翻訳元の記事をご参考ください。

翻訳元 : Weekly Cyber Round-up

とは?.jpg)