本稿では、Flashpointが2025年に観測したインサイダー活動9万1,321件を分析し、最も象徴的な事例6件を深掘りするとともに、2026年に組織の担当チームが警戒すべき技術面・行動面における兆候をお伝えします。

*本記事は、弊社マキナレコードが提携する米Flashpoint社のブログ記事(2026年1月15日付)を翻訳したものです。

Flashpointは2025年を通じ、インサイダーの募集や広告、あるいは不法行為に関わる脅威アクター間のやりとりを合計9万1,321件観測しました。このデータは、数億円規模のセキュリティスタックを回避するために高度なエクスプロイトを開発して外部から侵入するよりも、「インサイダー」を雇うほうが脅威アクターにとってはるかに効率的という事実を明示しています。

インサイダー脅威には正規のアクセス権限を有する内部関係者が介在するため、従来のセキュリティが役に立ちません。犯行の動機が金銭的利益の獲得やイデオロギー的な不満であっても、あるいは単なる人為的ミスが原因だったとしても、インサイダーはわずかなキー操作でシステム侵害を引き起こすことができます。Flashpointは組織内に潜むこうしたリスクからお客様を保護するため、脅威が横行する不法フォーラムやマーケットプレイスを監視しています。

本稿では変化し続けるインサイダー脅威のランドスケープを概観した上で、その実状が2026年のセキュリティ戦略にもたらす意味合いを解説します。インサイダー雇用活動の規模、そして標的となる特定の業界を分析することにより、事後対応型の防御体制からプロアクティブな防御体制への移行が可能になります。

数字で見る2025年のインサイダー脅威のランドスケープ

2025年にFlashpointが収集・分析したデータは以下の通りです。

- インサイダー行為の教唆や宣伝に関する投稿:9万1,321件

- インサイダー関連の不法活動を行うチャンネル:1万475件

- 投稿者:1万7,612人

インサイダー関連の投稿は月間平均で1,162件発生しました。Telegramはインサイダーと脅威アクターが互いを識別し、共謀するために最も多く利用されたメディアであり続けました。アナリストはまた、恐喝グループが金銭を絡めた動機付けを行って企業や組織の従業者をインサイダーに勧誘する事例も確認しています。

インサイダー脅威の業界別ランドスケープ

2025年にインサイダー関連の活動が最も多く観測されたのは通信業界でした。これは通信事業者と本人確認が切り離せない関係であることや、この業界がSIMスワッピングの主な標的とされていることに起因しています。SIMスワッピングとは、脅威アクターが携帯電話会社の従業員を騙し、攻撃者が管理するSIMカードに被害者の電話番号を紐付けさせる詐欺手法です。これにより、脅威アクターは被害者の通話とテキストメッセージをすべて受信できるようになるため、SMSベースの二要素認証も突破可能になります。

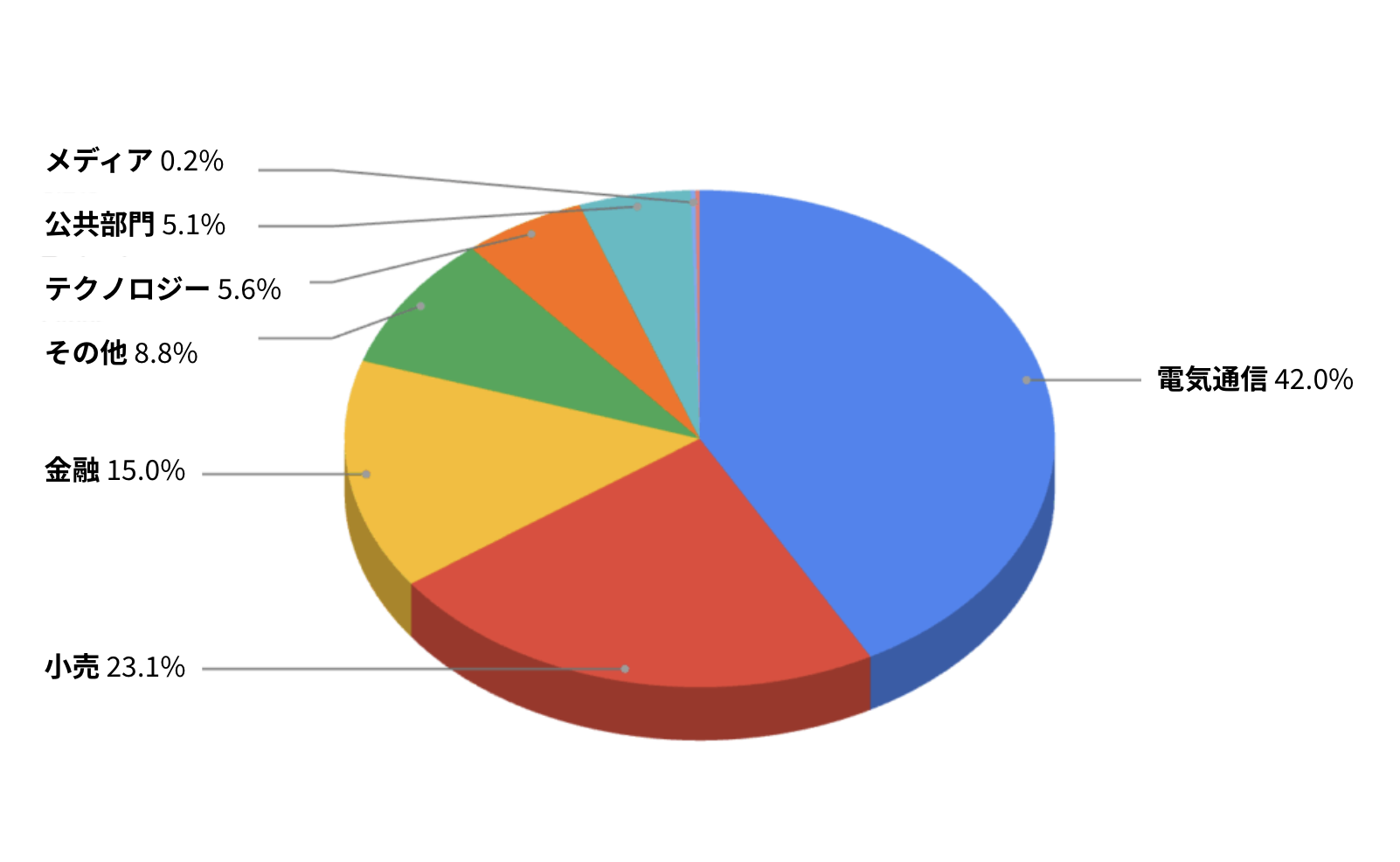

2025年1月1日〜11月24日に発生したインサイダー脅威の業界別割合

Flashpointのアナリストは、含まれる情報の詳細や、標的とする業界の具体性を理由に、注意が必要とされるインサイダー関連の投稿を1万2,783件特定しました

インサイダーの宣伝が行われた主な業界:

- 電気通信

- 金融

- 小売

- テクノロジー

インサイダーの募集が行われた主な業界:

- テクノロジー

- 金融

- 電気通信

- 小売

2025年の主なインサイダー脅威6選

意図的な詐欺行為から大規模な技術的過失まで、以下の事例は2025年のインサイダー脅威がさまざまな業界に影響を与えたことを浮き彫りにしています。

| インシデントの種類 | 詳 細 |

| 故意 | 米テキサス州保健社会福祉委員会の従業員9人が9万4,000人以上の個人情報にアクセスし、偽造されたフードスタンプカードを不正購入に使用。 |

| 過失 | 中国IoT企業の保護されていないデータベースから27億件のレコードが漏洩し、1.17TB分の機微データと平文のパスワードが露出。 |

| 故意 | 大手サイバーセキュリティ企業のインサイダーが社内ダッシュボードのスクリーンショットを脅威アクターグループ「Scattered Lapsus$ Hunters」と共有、のちに解雇処分。 |

| 故意 | 米国の軍事請負業者に勤務する外国籍の従業員が賄賂を受け取り、複数の脅威アクターに機密情報を提供。 |

| 故意 | 暗号資産会社の外部委託先の従業員が顧客データを脅威アクターに販売し、同僚をその計画に勧誘した結果、従業員300人の解雇と顧客6万9,000人の侵害に発展。 |

| 故意 | 米国連邦政府機関の請負業者の従業員2人が内国歳入庁と一般調達局に属する機微文書およびデータベース数十件にアクセスし、これらを削除。 |

危険信号を早期にキャッチ

インサイダー脅威が発生する可能性がある場合、不法行為が開始される前に技術的かつ非技術的な行動パターンが表れます。しかし、こういった行動は従業員が悪事に関与していることを直接示唆していない場合もあるので、従業員が組織にもたらすリスクを高めているのかどうかをより正確に把握するために監視が行われたり、尋問あるいはさらなる調査が行われることがあります。

インサイダーに関連する可能性のある非技術的な警告サインとして、Flashpointでは以下のようなものを特定しました。

- 行動指標:既知の行動基準から逸脱しているもので、確認できる行動を指します。こういった行動は同僚や経営陣、あるいは技術的な指標を通して確認できます。行動指標には、次第に衝動性を帯びたり一貫性を無くしたりしていく行動、規則やポリシーへの違反、引きこもり、競合他社とのやり取りが含まれることもあります。

- 財政上の変化:重い負債、財政上のトラブル、原因不明の突然の金銭的利益など、財政状況において大きくかつ同時に起こる変化は、インサイダー脅威の兆候となり得ます。企業が財政難の場合、従業員はフォーラムやチャットサービスを経由して自身のサービスを他の脅威アクターに売り出し、組織にとって安全なものに見える資金の流れをさらに作り出す場合があります。

- 異常なアクセス行動:監視の妨害、該当する従業員の職務権限を超えた機微情報の不当な要求、あるいは従業員が自身のアクセス権限を必要以上に保護しようとする行動には、悪意の存在する可能性が示されているかもしれません。

- 非円満退職:好ましくない状況に置かれて組織を離れる従業員は、在職中に何らかのアクセス権があった場合、あるいは離職後も引き続きアクセスできる状態であれば、それを悪用して報復しようとする可能性があるため、インサイダー脅威のリスクを高めます。

- 変則的な勤務時間:アクターは、監視の目が少ない勤務終了後の時間を不規則に利用し、インサイダー脅威に関する活動を遂行しようとする場合があります。この不規則性を忠実に守ることで、脅威アクターは通常業務を行っていると見せかけつつ、同時に不法行為を行っています。

- 異例の国外渡航:異例かつ記録に残されていない国外渡航は、従業員が海外国家あるいは国外の国家支援型アクターに雇われたであろうことを示している可能性があります。国外渡航は、おそらくインサイダーの母国で疑惑が生じないようにしつつ、連絡を取ったり機微情報を渡したりするために行われるものと思われます。

技術的な警告サインは以下の通りです。

- 権限が付与されていないデバイス:業務用の権限が付与されていないデバイスを使う従業員は、悪意があるかどうか、あるいはただ人的エラーのリスクを高めてしまっているだけかどうかに関わらず、インサイダー脅威をもたらします。組織に制御・監視されていないデバイスは運用セキュリティの対象外となりますが、組織のすべての機微データやコンフィグレーション情報は備わったままです。

- 異常なネットワークトラフィック:従業員のデバイスに関連するネットワークトラフィックパターンで、通常のネットワークアクティビティとは違って異常に増加したものや、原因不明のものがあります。通常とは異なるプロトコルやポートを利用したネットワークトラフィック、あるいは勤務時間後のネットワークアクティビティの増加がこれに含まれます。

- 不規則なアクセスパターン:自身の職務権限外のデータにアクセスする従業員は、自身が計画した不法行為でデータを抜き取ることができるかどうかを判断するために、制限された情報へのアクセス権限の限界をテストし、確認している可能性があります。

- 不規則に大量のデータをダウンロードする:不規則に大量のデータをダウンロードすることや、通常とは異なるデータの暗号化、または権限外か権限を与えられていないデータの送信先など、従業員によるデータの取り扱いに関する慣行に予期せぬ変化がある場合、それらはインサイダー脅威の重要な兆候です。

インサイダー脅威の2026年展望

2026年もまた、インサイダーの脅威は組織にとって主要な脅威であり続けると思われます。ランサムウェアグループや初期アクセスに関する脅威アクターは引き続き、興味を示すインサイダーに宣伝を行ったり、ソーシャルエンジニアリングの手口を利用して人の弱みにつけ込んだりするでしょう。また、Telegramが不法なグループやチャンネルの停止に力を入れていることを受けて、例えばSignalのような、チャットが暗号化され、活動を監視することが難しくなっている別のプラットフォームへ流出する脅威アクターが増えるとみています。

AIテクノロジーが引き続き進化するにつれ、組織はインサイダーによるリスクを特定し、これを軽減するためにより良い対策を講じるだろうとアナリストは予想しています。またその一方で、脅威アクターがAIやその他のツールを悪用して機微情報にアクセスするケースも増加するはずです。

危険信号をキャッチする体制は万全でしょうか?デモをお申し込みいただき、インサイダー脅威の理解を深め、組織内に潜むリスクの可能性を軽減してください。

日本でのFlashpointに関するお問い合わせは、弊社マキナレコードにて承っております。

また、マキナレコードではFlashpointの運用をお客様に代わって行う「マネージドインテリジェンスサービス(MIS)」も提供しております。

FlashpointやVulnDBについて詳しくは、以下のフォームからお問い合わせください。