本記事は、マキナレコードが提携するSilent Push社のブログ記事『Salt Typhoon and UNC4841: Silent Push Discovers New Domains; Urges Defenders to Check Telemetry and Log Data』(2025年9月8日付)を翻訳したものです。

機微情報に関する免責事項

高度持続的脅威(APT)グループの技術的フィンガープリントを発見した経緯について、Silent Pushの調査チームから詳しい内容が公開されることは極めて異例です。今回紹介するこれらのフィンガープリントはすでに古くなったものであり、再び観測される可能性が低いと判断したため、詳細を掲載することになりました。これらの技術的フィンガープリントを使ってWebサイトを新たに発見したのはすでに4か月以上も前のことであり、見つかったWebサイトのうち最も新しいのは2023年のものでした。

本稿の狙いは、過去の指標を広く公開することで、Salt Typhoonの標的となった組織に価値ある情報を提供する点にあります。2025年6月以降、Silent Pushのエンタープライズ版ユーザーには、このトピックに関する完全なレポートと未公開情報を含むアーカイブエクスポートを共有しています。

要点

- Silent Pushは、中国系APTグループ「Salt Typhoon」や、中国政府が支援する別の脅威アクターが使うドメインを数十件ほど特定しました。これらはすべて未報告のドメインであり、標的組織への長期的なステルスアクセスを目的として利用されています。

- Salt Typhoonの名は、米国および80か国以上の通信インフラやインターネットサービスプロバイダー(ISP)に対する世界規模の攻撃で最もよく知られています。こうした悪質なキャンペーンにより、同グループは100万人を超える米国の携帯電話ユーザーのメタデータだけでなく、裁判所の許可を得て盗聴に使用されているシステムへのアクセスが可能になりました。

- 当社の調査チームは、このグループによく似た中国系の脅威アクター「UNC4841」を発見しました。Barracuda製Email Security Gateway(ESG)アプライアンスの脆弱性を悪用し、ネットワークへの不正アクセスを行うことで知られるAPTグループです。UNC4841とSalt Typhoonの技術インフラには重複する部分がある上に、政府機関や企業を標的とする類似性も確認されました。したがって、これらの中国系APTグループには、そのほかにも関連性があるのではないかという疑念が浮上しています。

- 本ブログ記事は、Salt Typhoonと関連する中国系脅威アクターに関する調査をさらに進めるために公開されています。また、ほかの研究者にこれらのドメインに対するテレメトリと履歴ログを確認するよう促すことで、脅威アクターの活動について総合的な理解を深めるという目的もあります。

概要

Silent Pushの脅威アナリストは、密接な繋がりを持つ中国系APTアクター集団が使用する未報告のドメイン群を発見しました。この集団にはSalt Typhoonも含まれています。Salt Typhoonは遅くとも2019年から活動しており、米国を中心に80か国以上の通信インフラやISPを標的とした一連の大規模ハッキングキャンペーンでよく知られています。

調査チームは公開されているコマンド&コントロール(C2)インフラにおいて、調査の鍵となるドメイン登録に関連したパターンを特定しました。これにより、Salt Typhoonまたは同グループと関連性の高い別の中国系脅威アクターによって設定されたと高確度で判断できるドメインを追加で発見することができました。合計45件のドメイン名を発見しましたが、その大部分はこれまでAPT活動と結び付けられていませんでした。

これらのドメインは数年前に登録されており、最も古いものは2020年5月に登録されていました。この事実は、2024年の攻撃がSalt Typhoonの最初の活動ではなかったという説を改めて裏付けています。

調査を始めてすぐ、当社チームは外部の研究者がSalt TyphoonとUNC4841のインフラの重複をすでに観測していたことに気付きました。UNC4841は、行動パターンがSalt Typhoonと似ている中国関連の脅威アクターです。これを受け、Silent PushではUNC4841に関する調査結果を本稿で公開するとともに、この脅威アクターの活動を引き続き追跡することにしました。

なお、当社チームは本記事で公開するインフラに加えて別のインフラも特定しました。しかしながら、実施中の調査に関する運用上のセキュリティを理由に、現時点ではこれを公開することができません。

背景知識

Salt Typhoonは中国国家安全部(MSS)が運営していると推測される脅威アクターです。このグループは米国をはじめ、地政学的に中国と対立する80か国以上に対して幾度なく大規模なサイバースパイ活動を展開しています。

Salt Typhoonは「GhostEmperor」「FamousSparrow」「Earth Estries」「UNC2286」と呼ばれることもあります。2024年には通信部門を狙い、米国内で少なくとも9社、他国では数多くの企業に対して大規模なハッキングキャンペーンを実行し、その名を知られるようになりました。

これらのハッキングの結果、Salt Typhoonは米国内の著名な政治家を含むほぼすべてのアメリカ人のメタデータにアクセスできるようになりました。また、裁判所の許可を受けて盗聴に使用されているシステムにもアクセス可能になっています。

Salt Typhoonはゼロデイを含む多数の脆弱性を悪用し、標的のネットワークへのアクセスを獲得しています。他方、ソーシャルエンジニアリングを行っているかどうかはわかっていません。

サイバーセキュリティ企業ESETが公開したレポートでは、2021年の時点で企業が使うソフトウェアに存在する複数の脆弱性を悪用し、Salt Typhoonが世界中のホテルや政府機関、非公開企業の内部システムへの不正アクセスを行ったことが示されています。

UNC4841も中国関連の脅威アクターであり、Salt Typhoonに似た戦術・技術・手順(TTP)を使います。Barracuda製Email Security Gateway(ESG)アプライアンスのゼロデイを悪用した2023年のキャンペーンでその名を知られるようになりました。Silent Pushの研究者のみならず、ほかのサイバーセキュリティ研究者も、Salt TyphoonとUNC4841のインフラに特徴的な共通点を見出しています。

調査方法

これらのキャンペーンは標的を絞るだけでなく、外部公開サーバーの脆弱性を利用しているため、調査の手がかりになる指標が非常に限られています。例えば、Salt Typhoonに関連するフィッシングページは公開されておらず、悪意のあるリンクが含まれるメールも見つかっていません。したがって、Salt Typhoonはどちらも利用していないと考えられます。

とはいえ、システムに侵入した攻撃者が次に取る一般的な行動と言えば、永続性を維持することです。その際に展開されるマルウェアは、攻撃者が管理するサーバーへの接続を必要とします。この指標は防御側にとって、感染の有無を確認するだけでなく、攻撃者が管理する別のインフラを探すための手がかりとしても使えます。

セキュリティ企業トレンドマイクロは、2024年11月にSalt Typhoonの別名「Earth Estries」に関するブログ記事を公開しました。この記事には、Salt Typhoonが使用する3種類のマルウェア(ルートキットのDemodex、バックドアのSnappybeeとGhostspider)のC2ホスト名などを集めた指標リストが掲載されています。

WHOISを調査

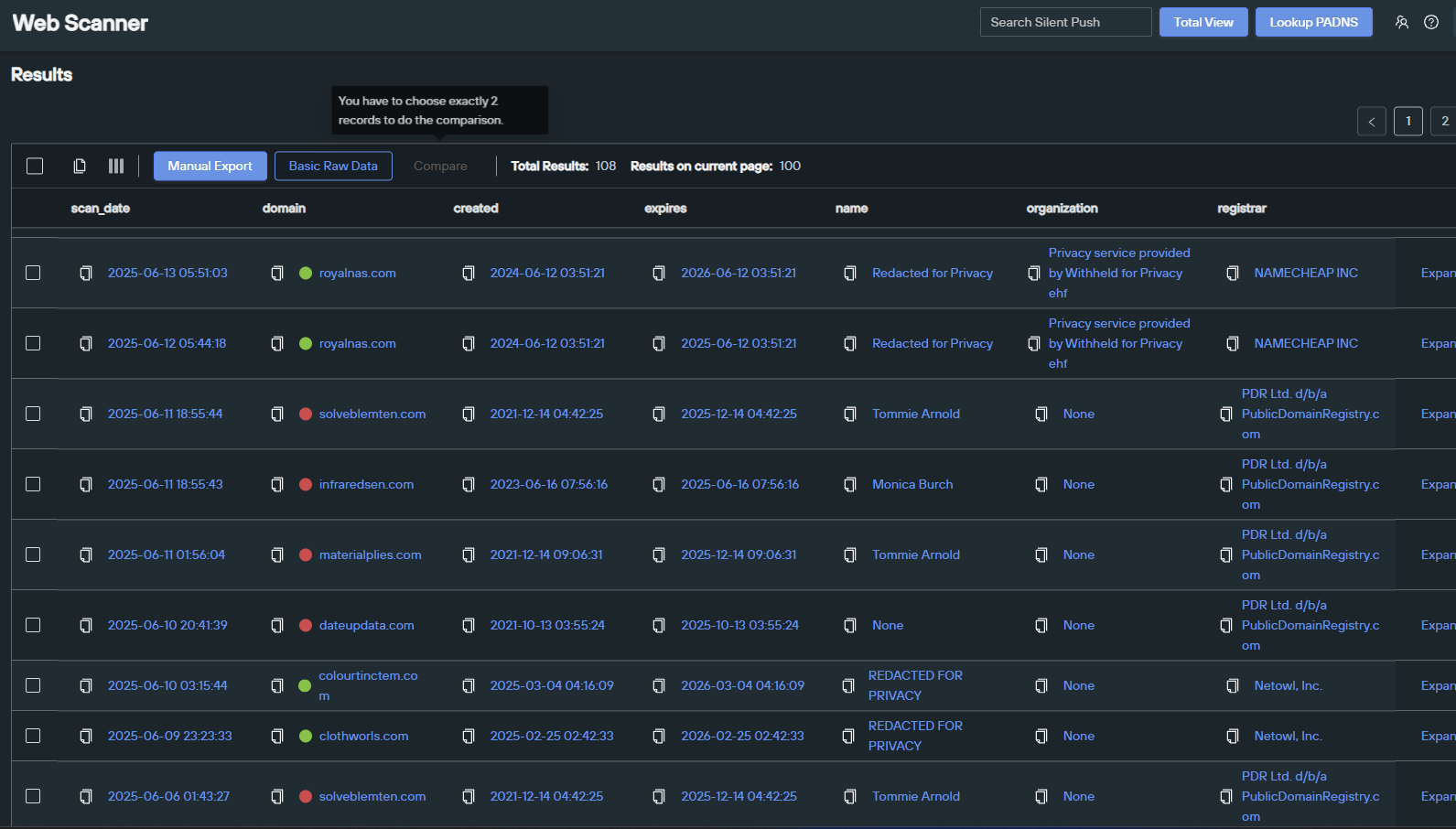

WHOISのデータソースを使い、Silent PushのWebスキャナー内でトレンドマイクロが共有したドメインを調査したところ、当社チームは興味深いパターンを複数発見しました。以下のスクリーンショットに見られるように、多くのドメインがProtonMail[.]comのメールアドレスを使用して登録されています。

datasource = “whois” AND domain = [“clothworls.com,colourtinctem.com,dateupdata.com,hoovernamosong.com,

infraredsen.com,lhousewares.com,materialplies.com,pulseathermakf.com,

royalnas.com,solveblemten.com,stnekpro.com”]

Silent Push WebスキャナーのWHOIS検索で発見された興味深いパターン

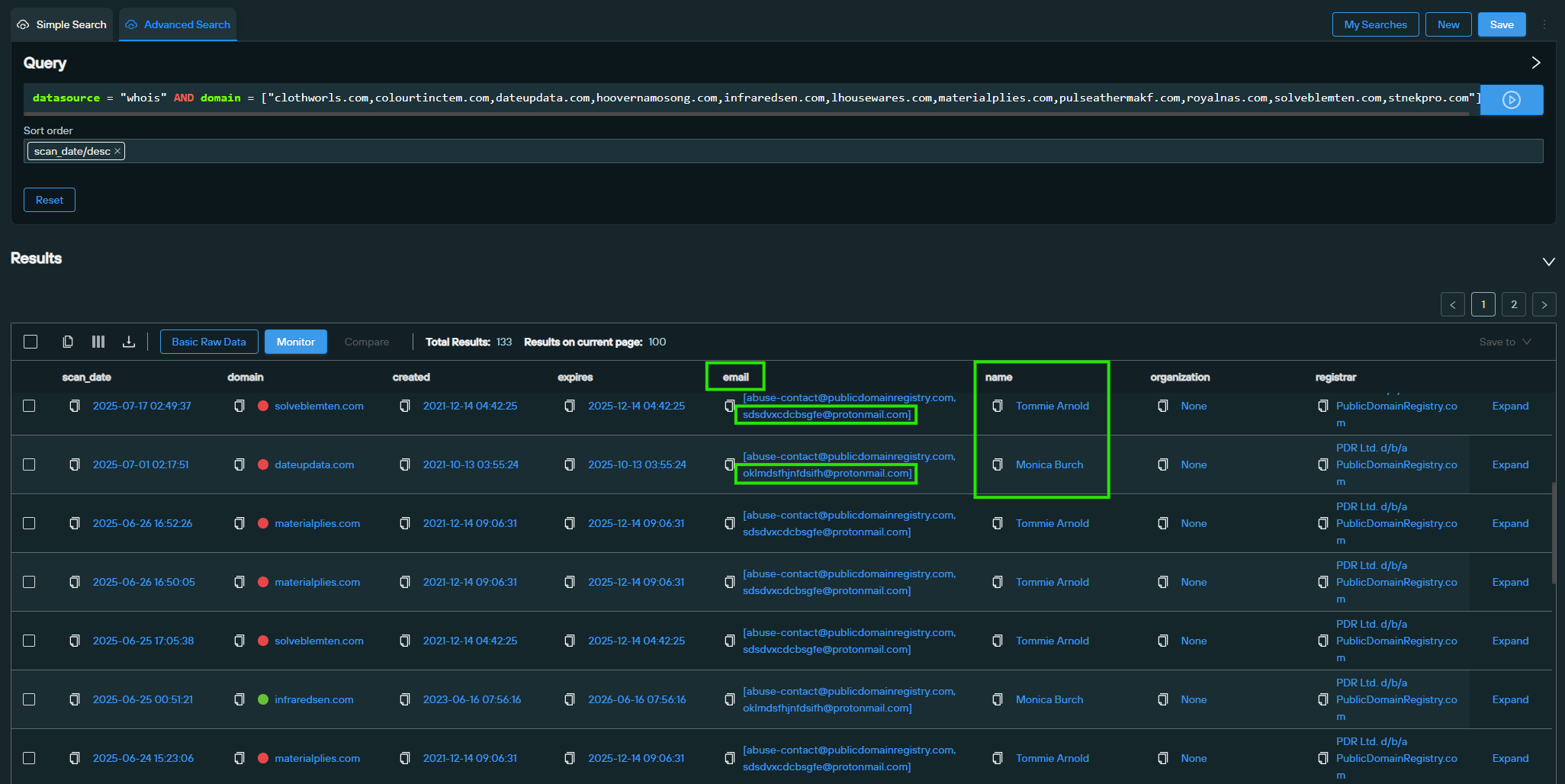

さらに詳しく分析した結果、複数のドメインの登録に特定のメールアドレスを使用していることが明らかになりました。「Campaign Alpha」とつながりのあるドメイン(colourtinctem[.]com、materialplies[.]com、solveblemten[.]com)に関連するメールアドレスは「sdsdvxcdcbsgfe@protonmail[.]com」でした。

キーボードの左側をランダムに連打して作成されたと思われる文字列も、ProtonMailのアドレスであれば価値ある指標になります。

続いて「Campaign Beta」を調査したところ、DemodexルートキットのC2サーバーとして使用されたドメイン(dateupdata[.]com、infraredsen[.]com)に関連付けられたメールアドレスは「oklmdsfhjnfdsifh@protonmail[.]com」であることがわかりました。このメールアドレスも適当な文字列とProtonMailの組み合わせです。

同じく、Campaign Betaで使われたドメイン(pulseathermakf[.]com)は「oookkkwww@protonmail[.]com」というメールアドレスで登録されていることがわかりました。

これにより、Silent Push Webスキャナーが有するWHOISデータセットを使用して、上記の特徴的なメールアドレスが別のドメインを登録する際に使われているかどうかを調べられるようになります。

datasource = “whois” and email=[sdsdvxcdcbsgfe@protonmail.com,

oklmdsfhjnfdsifh@protonmail.com,oookkkwww@protonmail.com]

WHOISに登録されたEメールを検索した結果

レコードの再精査

上記のクエリを使って検索を行い、合計126件の検索結果から重複を取り除いたところ、複数のドメイン名が新たに見つかりました。手がかりとしては大収穫ですが、次にどの領域を調査すべきか迷いました。まずレコードを再度調べたところ、それぞれのメールアドレスに複数のドメインが紐付いていることがわかりました。加えて、メールアドレスごとにそれぞれ固有の登録者名と登録者住所が設定されていることもわかりました。以下に詳細を示します。

メールアドレス「sdsdvxcdcbsgfe@protonmail[.]com」からは、2件のドメイン(incisivelyfut[.]com、sinceretehope[.]com)が見つかりました。これらを調べたところ、このメールアドレスにリンクされているすべてのドメインは「Tommie Arnold」という人物によって「1729 Marigold Lane, Miami, FL, US」で登録されたことがわかりました。

2つ目のメールアドレス「oklmdsfhjnfdsifh@protonmail[.]com」は5件のドメイン(clubworkmistake[.]com、newhkdaily[.]com、onlineeylity[.]com、toodblackrun[.]com、unfeelmoonvd[.]com)と結びついています。これらの登録は「1294 Koontz Lane, Los Angeles, CA, US」の「Monica Burch」という人物によって行われました。

そして、最後のメールアドレス「oookkkwww@protonmail[.]com」は9件のドメイン(asparticrooftop[.]com、cloudprocenter[.]com、e-forwardviewupdata[.]com、fitbookcatwer[.]com、hateupopred[.]com、shalaordereport[.]com、verfiedoccurr[.]com、waystrkeprosh[.]com、xdmgwctese[.]com)に関連しています。これらのドメインは「Shawn Francis」という人物によって「4858 Agriculture Lane, Miami, FL, US」で登録されました。

より詳しく調べてみると、この3名の「ペルソナ」はほぼ確実に架空の存在であることがわかり、登録されている住所も実在しないものでした。とはいえ、いずれも偽の住所を登録してあることから、上記のドメインをすべて同一のアクターによって構築された関連インフラとみなせる十分な根拠が得られました。何の変哲もない英語圏の人名と、米国内の実在しない住所を組み合わせているパターンについては後述します。

また「newhkdaily[.]com」というドメインは、香港の新聞社を装っているようです。このドメインがSilent Pushで確認できていない香港のメディアになりすましているのか、心理戦(PSYOP)キャンペーンの一部なのか、それとも単なるプロパガンダの隠れ蓑なのか、現時点でははっきりしていません。

SOAレコード

登録情報に関するパターンを認識した調査チームは、必然的な流れとして、DNSデータからさらに情報を得るという作業を行いました。つまり、SOA(Start of Authority)レコード※を調べることにしたのです。SOAレコードは一般のインターネットユーザーにとって使い所のないデータですが、類似する登録パターンを持つインフラを探している脅威ハンターにとっては有用な手がかりとなることがあります。

※注:SOAレコードにはネイキッドドメイン(ゾーンAPEX)に関する管理情報が含まれ、プライマリネームサーバー(MNAME)や管理者のメールアドレス(RNAME)、ゾーンデータの更新時に手動で変更されるシリアル番号、その他の役立つ情報が書かれています。

多くの場合、APTグループは自ら使うインフラの管理情報上のパターンがどのように追跡に活用されるかを認識していません。そのため、調査対象が高い技術を持つ脅威グループであっても、SOAレコードから価値ある情報を収集することができます。なぜなら、同じレジストラによって同時に登録されたドメインには、同一のSOAレコードが割り当てられているケースが多いからです。したがって、SOAレコードを調査する中で、同じ攻撃者によって構築された関連インフラを発見できる可能性があります。

加えて、前述の通り、SOAレコードにはrnameまたはmboxフィールドのいずれかに、最初の「@」をドットに置き換えたメールアドレスが記されています。これは通常、ドメイン登録者が所有するメールアドレスです。

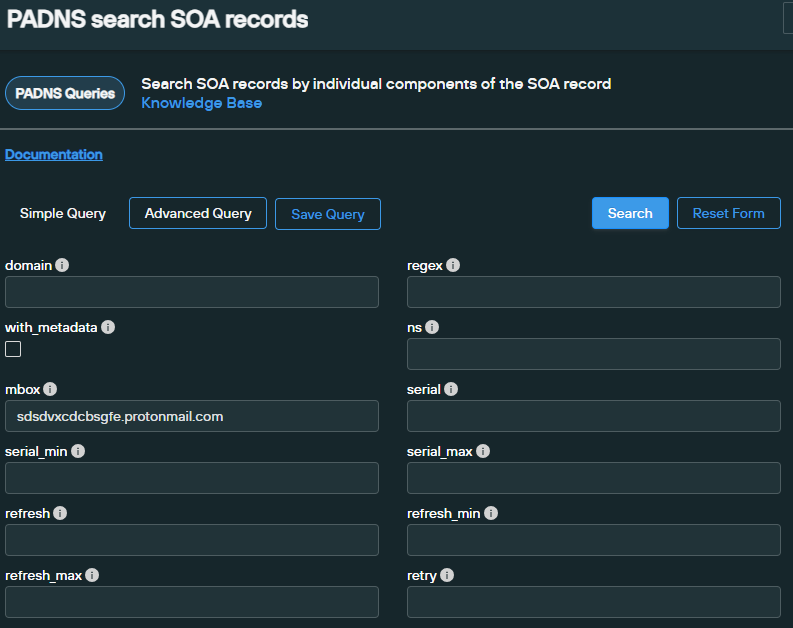

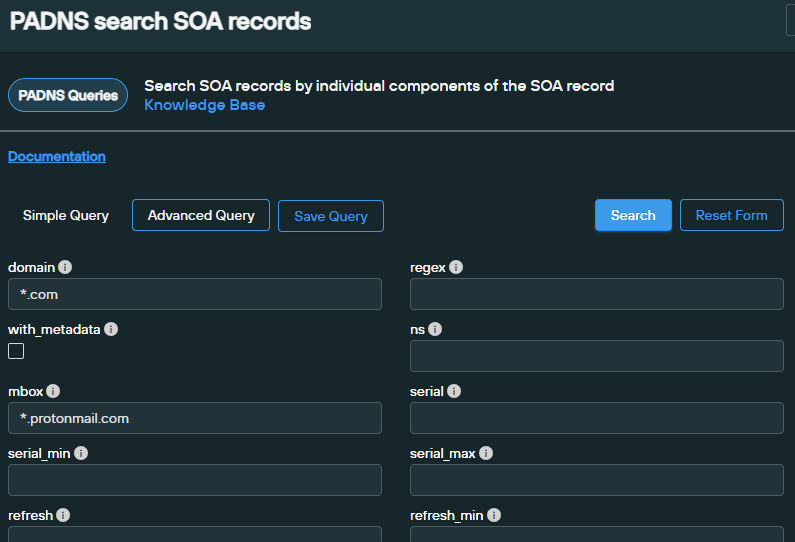

SOAレコードに対するPADNS検索クエリを使う

これを踏まえ、当社チームは「SOAレコードに対するパッシブDNS(PADNS)検索」クエリを使い、該当するメールアドレスを「mbox」フィールドに入力して結果を検証しました。※

※注:検索の際には以下のリンクを使用するか、下記mboxパラメータ内の角括弧を削除してご利用ください。

mbox = sdsdvxcdcbsgfe[.]protonmail[.]com

SOAレコードに対するPADNS検索を行うクエリ入力欄

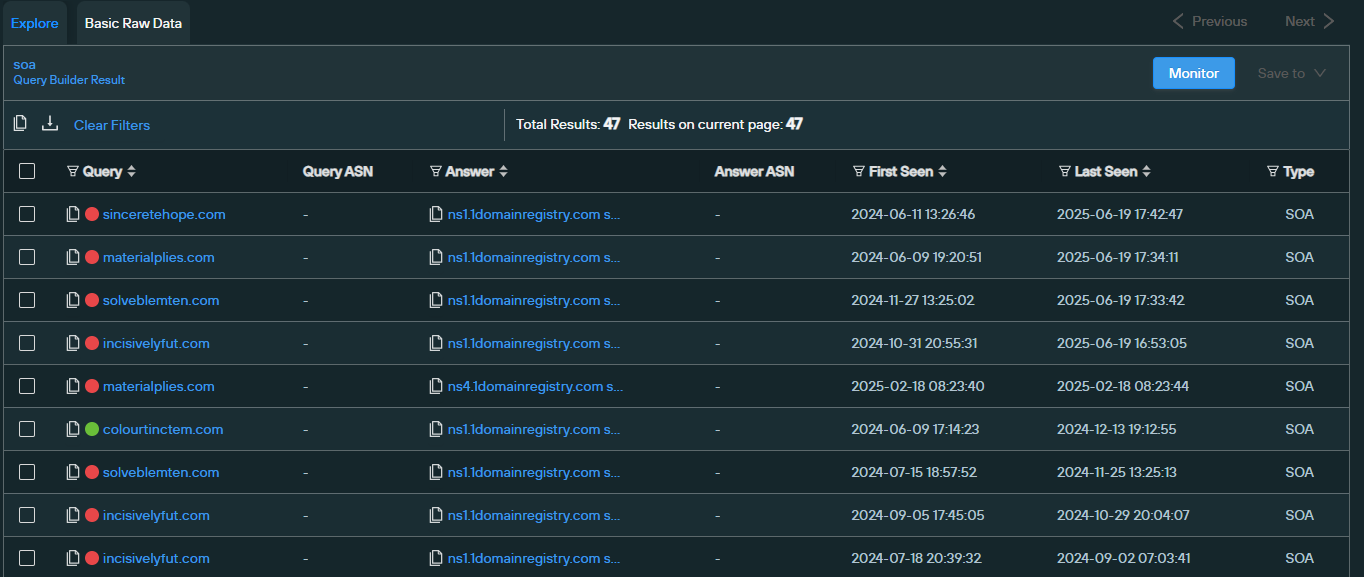

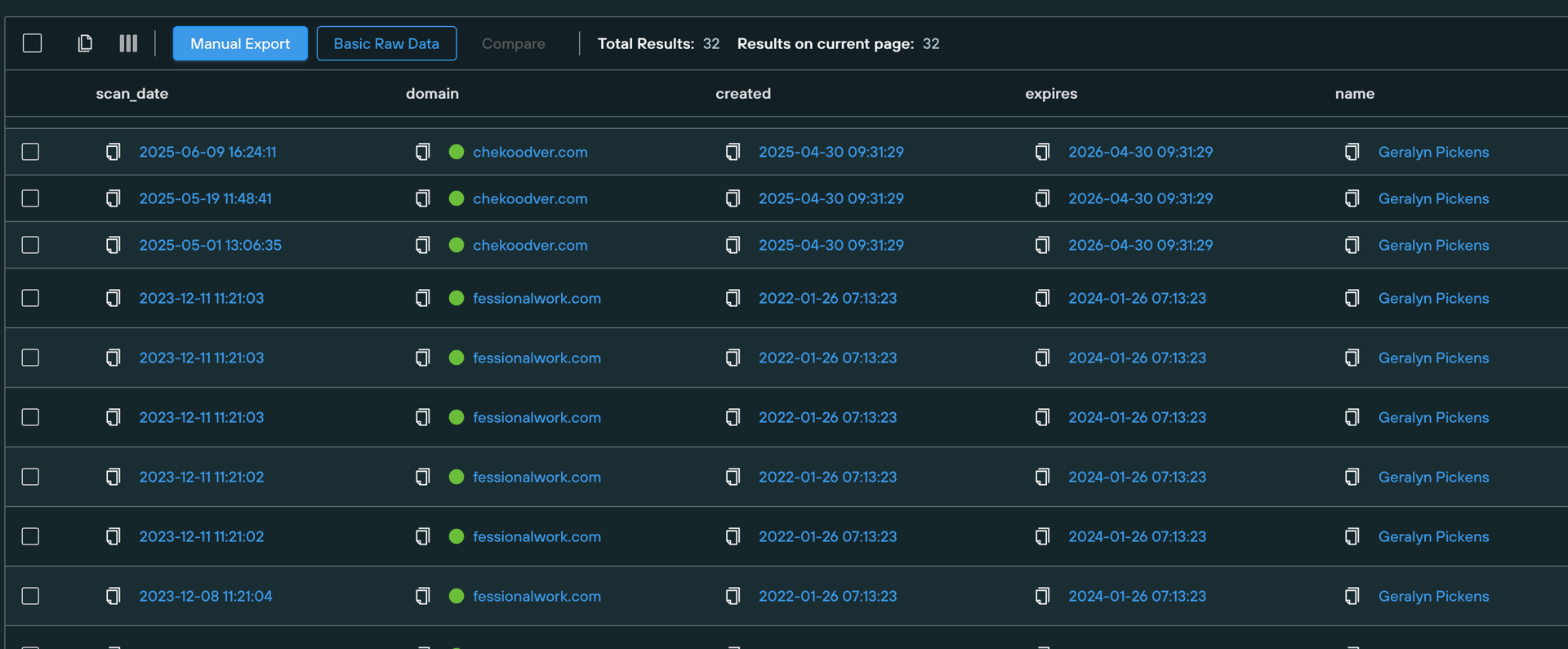

SOAレコードの初期検索結果

上の画像の通り、このクエリはSOAレコードのmboxフィールドにsdsdvxcdcbsgfe.protonmail[.]comを含むすべてのドメインを表示します。先にWHOISで検索した結果と一致するドメインが5件ヒットしました。oklmdsfhjnfdsifh.protonmail[.]comでも同様の結果になっています。

しかしoookkkwww.protonmail[.]comを調べた際に、新たにfollowkoon[.]comというドメインが見つかりました。また、当社チームはドメインfitbookcatwer[.]comがSOAレコードを設定していないことも確認しました。これは攻撃者のインフラを特定する際、SOAレコードとWHOISデータの両方を活用することの重要性を改めて浮き彫りにしています。

UNC4841との関連

これらのProtonMailのアドレスに関して、追加の情報を収集するためにOSINT調査を行ったところ、2025年1月にJPCERTが開催したカンファレンス「JSAC2025」においてトレンドマイクロ社の研究者2名が行った発表の資料を見つけました。この研究者らは、前述した同社のブログ記事の著者でもあります。その資料には4件目のメールアドレス「ethdbnsnmskndjad55@protonmail[.]com」が記されており、2人はこのアドレスをUNC4841と関連付けていました。

WHOIS情報によると、以下5件のドメインがこのメールアドレスに紐付けられています。

- chekoodver[.]com

- fessionalwork[.]com

- gesturefavour[.]com

- togetheroffway[.]com

- troublendsef[.]com

SOAレコードを調査すると、上記5件に加えてcomponfrom[.]com、goldenunder[.]com、junsamyoung[.]com、qatarpenble[.]comを含む計9件のドメインが特定され、そのうち数件はこれまで報告されていないものでした。

UNC4841のドメインのWHOISレコードを調査した結果

WHOISレコードに登録された住所は「1957 Trails End Road, Miami, FL, US」で「Geralyn Pickens」という人物の名義になっています。前述の住所と同様、この住所も実際には存在しません。

Barracuda Email Security Gateway(ESG)のハッキングで知られるUNC4841と、これらのドメインを結び付けたのはトレンドマイクロが最初ではなく、Barracuda社が先に気づいていました。同社は関連する複数のドメインをリストアップしています。

- fessionalwork[.]com

- gesturefavour[.]com

- goldenunder[.]com

- togetheroffway[.]com

- troublendsef[.]com

さらなる手がかり

上記4件のドメインは、WHOISレコードの情報が共通しているだけでなく、英名の人物に紐付けられること、住所が本物のようで実在しないこと、無意味な文字列のProtonMailアドレスを使っていることなど多くの共通点があります。また、偶然かもしれませんが、いずれもトップレベルドメイン(TLD)に「.com」を使用しています。

先ほど実施したSOAレコードに対するPADNS検索を参考に、今度は高度な検索オプションを使い、mbox値にProtonMailのメールアドレスを、TLDに.comを含むすべてのSOAレコードを検索してみます。結果をすべて取得するためには、検索結果の上位1,000件毎を表示しないskipパラメータを使用する必要があります。※

SOAレコードに対するPADNS検索で「ProtonMail」をワイルドカードに用いる検索クエリへのリンク

domain = *.com AND mbox = *.protonmail.com AND skip = 1000

mboxに「ProtonMail」、TLDに「.com」をワイルドカードに指定した検索

※注:このクエリが使用するAPIは一度に最大1,000件の結果しか返さないため、すべてのデータを取得するにはskipパラメーターを「skip=1000」や「skip=2000」などに設定して実行する必要があります。

最後のステップでは、抽出されたメールアドレスの中から意味不明な文字列を探します。さらにWHOIS情報を調べ、実際にありそうな英名と実在しない(しかし本物のような)米国の住所に紐づけられたものを特定します。

さらに3件のメールアドレスを発見

これにより、ProtonMailのメールアドレスが新たに3件浮かび上がり、それぞれ4~5件のドメインに紐付けられました。

1件目のメールアドレスはregfnasg258adc@protonmail[.]comで、これには4件のドメイン(chatscreend[.]com、gandhibludtric[.]com、getdbecausehub[.]com、redbludfootvr[.]com)が登録されていました。特に、最初の2件はSOAレコード内でのみ発見され、WHOISレコード内では確認できません。残り2件のドメインは登録者が「Kerry Gass」、住所が「1890 Lamberts Branch Road, Miami, FL, US」になっていました。

次のメールアドレスはthnzbakqmmznaql@protonmail[.]comです。これにはlookpumrron[.]com、morrowadded[.]com、ressicepro[.]com、siderheycook[.]comの4件のドメインが登録されていました。ドメインの登録者はすべて「Trina Watson」で、住所は「371 Hill Street, Mansfield, OH, US」になっています。

最後はiumv983uv1idm90v2@protonmail[.]comというメールアドレスで、aria-hidden[.]com、caret-right[.]com、col-lg[.]com、fjtest-block[.]com、requiredvalue[.]comの5件のドメインが登録されていました。これらのドメインは「2424 Lowland Drive, Lena, IL, US」に住む「Larry Smith」という人物によって登録されています。

これらのドメインに紐付けられた住所は、どれも実際には存在しません。

こうしたパターン自体がまず怪しいのですが、特筆すべきは、より信頼性の高いインフラのパターンが存在しているという点です。具体的には、これらのドメインはすべて、当社が最初に特定した指標に含まれる、公に言及されていたSalt Typhoonのドメインと同じネームサーバーを使用していたのです。

- *.1domainregistry[.]com

- *.orderbox-dns[.]com

- *.monovm[.]com

- *.naracauva[.]com[.]ru

念のために記しておくと、これらのネームサーバーに絞って上記のSOA検索を行うことも可能だったとはいえ、手がかりを見逃さないように範囲を広げて調査をすべきと当社チームは判断しました。

もう1件の怪しいメールアドレス

もう1件、ProtonMailの怪しいメールアドレスzainmehe@protonmail[.]comが新たに発見されました。やはり先に観測されたパターンのほとんどが踏襲され、米国に実在しない住所「224 Hiddenview Drive, Philadelphia, PA」で「Dereck Timbaland」という人物によって登録されています。

しかし注目すべき相違点として、一部のドメインはmorrisonplc.co[.]ukやtestlng[.]netのように、TLDに「.uk」や「.net」を使用していました。その上、このメールアドレスに(さまざまなSOAおよびWHOIS検索で)紐付けられたドメインは117件あり、ほか7件のメールアドレスに登録されたドメインの合計数より2倍以上多くなっています。

このことを根拠とするだけでなく、慎重を期すためにも、当社の分析チームは現時点において、このメールアドレスおよび関連ドメインが同一のアクターによって運営されているとは判断していません。

塩切れ寸前?

これまでの調査で45件のドメインが特定されましたが、その多くはSalt Typhoonやその他の中国系脅威アクターとの関連性が確認されていません。また、これらのドメインが登録された時期は5年前にさかのぼり、最も古いonlineeylity[.]comは前述の「Monica Burch」名義で2020年5月19日に登録されています。

厳密にはdateupdata[.]comのほうが1か月早く登録されましたが、このドメインはWHOIS個人情報保護サービスを通じて登録された後、Monica Burchによって2021年10月に再登録されました。つまり、最初の登録が脅威アクターの活動と無関係である可能性を否定できません。

これらのドメインの多くもまた、同様のサービスを使って登録されています。一部のドメインは現在も運用されておらず、いわゆる「パークドメイン」の状態です。例えばonlineeylity[.]comは本記事執筆時点(2025年9月)で利用されていませんが、別の登録者名義で再登録されたcloudprocenter[.]comはデフォルトページを表示します。

少なくとも現時点において、本稿で言及されたドメインの大半は攻撃に使われなくなった可能性が高く、中には数年前から使用されていないものもあります。

IPアドレス

当社チームは、今回特定された45件のドメインまたはそのサブドメインのDNS Aレコードで明らかになり、この活動に関連付けられたIPアドレスについても調査しました。

当社の分析によると、このドメインの多くは高密度IPアドレス、つまり(非常に)多くのホスト名に紐付けられた、または過去に紐付けられていたIPアドレスに割り当てられていたことがわかりました。これらはドメインパーキングサービスを含みますが、それに限定されません。

これは通常、攻撃者がこうしたIPアドレスを管理しなくなったことを意味します。しかし、当社チームは今回のケースにおいて、このグループが高度な技術力と豊富な資金力を備えていることを考慮すると、ドメイン名の管理を行うアクターが何らかの方法で、例えばインフラへの不正アクセスなどにより、当社で検出した高密度のIPアドレスの一部を乗っ取っていた可能性を排除すべきではないと考えました。

それでもなお、最も懸念されるのは密度の低いIPアドレスのようです。そこで当社は、Salt Typhoonに関連する45件のドメインとサブドメインのDNS Aレコードに記録されていた低密度IPアドレスをすべてリストアップし、それぞれの観測期間を付記しました。

| ドメイン | 観測期間と関連する低密度IPアドレス |

| asparticrooftop[.]com | 2022年5月19日〜2023年5月17日 — 172.93.165.13 |

| cloudprocenter[.]com | 2021年10月17日〜2021年11月19日 — 92.38.160.502021年11月20日〜2021年12月9日 2021年12月10日〜2021年12月14日 2021年12月15日〜2022年6月28日 2022年6月30日〜2022年7月17日 2022年7月18日〜2022年7月24日 2022年8月4日〜2022年8月4日 |

| clubworkmistake[.]com | 2022年7月13日〜2022年8月10日 — 203.20.113.2082022年8月12日〜2022年8月16日 2022年8月17日〜2024年10月9日 |

| imap[.]dateupdata[.]com | 2024年8月8日〜2024年10月8日 — 193.239.86.168 |

| followkoon[.]com | 2024年3月14日〜2025年3月13日 — 103.113.85.216 |

| aar.gandhibludtric[.]com | 2025年5月5日〜2025年6月5日 — 38.54.63.75 |

| hateupopred[.]com | 2021年11月12日〜2022年11月8日 — 146.70.79.16 |

| infraredsen[.]com | 2024年12月3日〜2025年6月5日 — 45.125.67.144 |

| pop3[.]materialplies[.]com | 2023年12月12日〜2025年6月5日 — 103.159.133.251 |

| newhkdaily[.]com | 2022年7月21日〜2023年7月19日 — 202.146.221.69 |

| pulseathermakf[.]com | 2022年4月26日〜2022年8月3日 — 96.9.211.272022年8月4日〜 2022年8月17日 2022年8月17日〜2023年9月21日 2023年9月21日〜2025年4月25日 |

| shalaordereport[.]com | 2022年6月7日〜2022年6月22日 — 172.93.165.122022年6月23日〜2022年7月25日 |

| toodblackrun[.]com | 2022年7月21日〜2022年8月17日 — 172.93.188.2202022年8月17日〜2023年11月14日 2023年11月16日〜2024年1月23日 2024年1月25日〜2024年2月1日 2024年2月3日〜2025年6月3日 |

| unfeelmoonvd[.]com | 2023年2月10日〜2024年1月11日 — 165.154.242.732024年1月12日〜2024年2月6日 |

| verfiedoccurr[.]com | 2021年11月17日〜2022年11月15日 — 27.255.81.107 |

| waystrkeprosh[.]com | 2021年12月23日〜2022年12月21日 — 96.9.211.15 |

| xdmgwctese[.]com | 2022年7月16日〜2022年8月16日 — 172.93.188.2412022年8月29日〜2023年10月10日 |

最後に興味深い事実として、当社チームの調査により、このリストに記された低密度IPアドレスの一部がシンクホール※へリダイレクトされるドメインに紐付けられていたことが判明しました。

※注:サイバーセキュリティの分野では、有害と思われるドメインをマルウェア研究者や法執行機関が取得し、そのドメインのトラフィックを元々設定されていたサーバーではなく、隔離され安全に解析できるサーバーへ誘導する「シンクホール」という仕組みを利用します。シンクホールは十分に制御された1台あるいは1組のサーバーで構成され、最も一般的なDNSシンクホールとIPシンクホールの2種類があります。

重大なリスクを軽減するために

Silent Pushでは、Salt TyphoonとUNC4841に関連付けられたドメインのすべてが非常に高いリスクを有していると評価しています。この進化し続ける脅威に立ち向かうには、攻撃を発生源から食い止めるプロアクティブな対策が欠かせません。

Silent Pushエンタープライズ版ユーザーの皆さまは、当社アナリストが構築した将来攻撃指標™(IOFA™)フィードを活用できます。このIOFA™フィードを使うことにより、サイバー犯罪グループやAPTのインフラが武器化される前に検出できるようになるため、危機管理に対する防御側の意識はシンプルなIoCではカバーしきれない範囲にまで拡張されます。

Silent PushのIOFA™フィードは、エンタープライズ版サブスクリプションの一部としてご利用になれます。エンタープライズ版ユーザーの皆さまは、IOFA™フィードのデータをご自身のセキュリティスタックへ取り込み、その情報をそれぞれの検知プロトコルに盛り込むことができるだけでなく、Silent Push ConsoleおよびFeed Analyticsスクリーンを使い、攻撃者インフラ全体をさらに調べる目的でこのデータを活用することができます。

Salt TyphoonおよびUNC4841の将来攻撃指標™サンプル

- aar[.]gandhibludtric[.]com

- aria-hidden[.]com

- asparticrooftop[.]com

- caret-right[.]com

- chatscreend[.]com

- chekoodver[.]com

- cloudprocenter[.]com

- clubworkmistake[.]com

- col-lg[.]com

- colourtinctem[.]com

- componfrom[.]com

- dateupdata[.]com

- e-forwardviewupdata[.]com

- fessionalwork[.]com

- fjtest-block[.]com

- fitbookcatwer[.]com

- followkoon[.]com

- gandhibludtric[.]com

- gesturefavour[.]com

- getdbecausehub[.]com

- goldenunder[.]com

- hateupopred[.]com

- imap[.]dateupdata[.]com

- incisivelyfut[.]com

- infraredsen[.]com

- junsamyoung[.]com

- lookpumrron[.]com

- materialplies[.]com

- morrowadded[.]com

- newhkdaily[.]com

- onlineeylity[.]com

- pulseathermakf[.]com

- qatarpenble[.]com

- redbludfootvr[.]com

- requiredvalue[.]com

- ressicepro[.]com

- shalaordereport[.]com

- siderheycook[.]com

- sinceretehope[.]com

- solveblemten[.]com

- togetheroffway[.]com

- toodblackrun[.]com

- troublendsef[.]com

- unfeelmoonvd[.]com

- verfiedoccurr[.]com

- waystrkeprosh[.]com

- xdmgwctese[.]com

Salt TyphoonとUNC4841の動向を継続的に追跡

公開されているわずかなドメイン名のリストを元に、当社研究チームは中国に拠点を置く高度なサイバースパイグループ、おそらくSalt TyphoonかUNC4841と思われる攻撃者が使用していると高確度で評価できる、より多くのドメイン名を特定しました。

これらのグループが長期的なアクセスの獲得に注力していることはよく知られているため、ブルームバーグが6月に報じたように、公表される1年前からSalt Typhoonが米国の通信サービスプロバイダーを侵害していたことも驚くには値しませんでした。

したがって、中国のスパイ活動の標的にされる可能性がある各組織は、過去5年間のDNSログを調査し、当社アーカイブフィード内のドメインリストまたはそのサブドメインへのアクセス要求がないかどうか確認することを推奨します。また、リストに記されたIPアドレスへのアクセス許可の有無を確認し、とりわけ当該IPアドレスが使用されていた期間中については改めて精査することが賢明です。

一部のドメインは正当な活動に(再)利用されている可能性がありますが、当社チームはこれを裏付ける証拠をほとんど見つけることができませんでした。

Silent Pushは今後もSalt Typhoonのインフラと活動を継続的に追跡し、新たに発見されたドメインやIPアドレスを関連フィードに追加するとともに、技術的な発見があればお客様と共有いたします。本ブログでも情報開示に関するOPSECガイドラインの範囲において、可能な限り多くの情報を共有しています。当社のエンタープライズ版ユーザーは、Salt TyphoonやUNC4841に加え、関連するその他の中国系脅威アクターについて追加の技術情報と知見にアクセスすることができます。

Salt TyphoonやUNC4841、あるいはその他の中国系脅威アクターグループについて、共有すべき情報があれば当社までご連絡ください。

※日本でのSilent Pushに関するお問い合わせは、弊社マキナレコードにて承っております。詳しくは、以下のフォームからお問い合わせください。

とは?.jpg)