- 3要素① 機密性(Confidentiality)とは

- 3要素② 完全性(Integrity)とは

- 3要素③ 可用性(Availability)とは

- 実務ではCIAをどう評価するのか(スコア方式)

- なぜ3要素から7要素へ拡大したのか

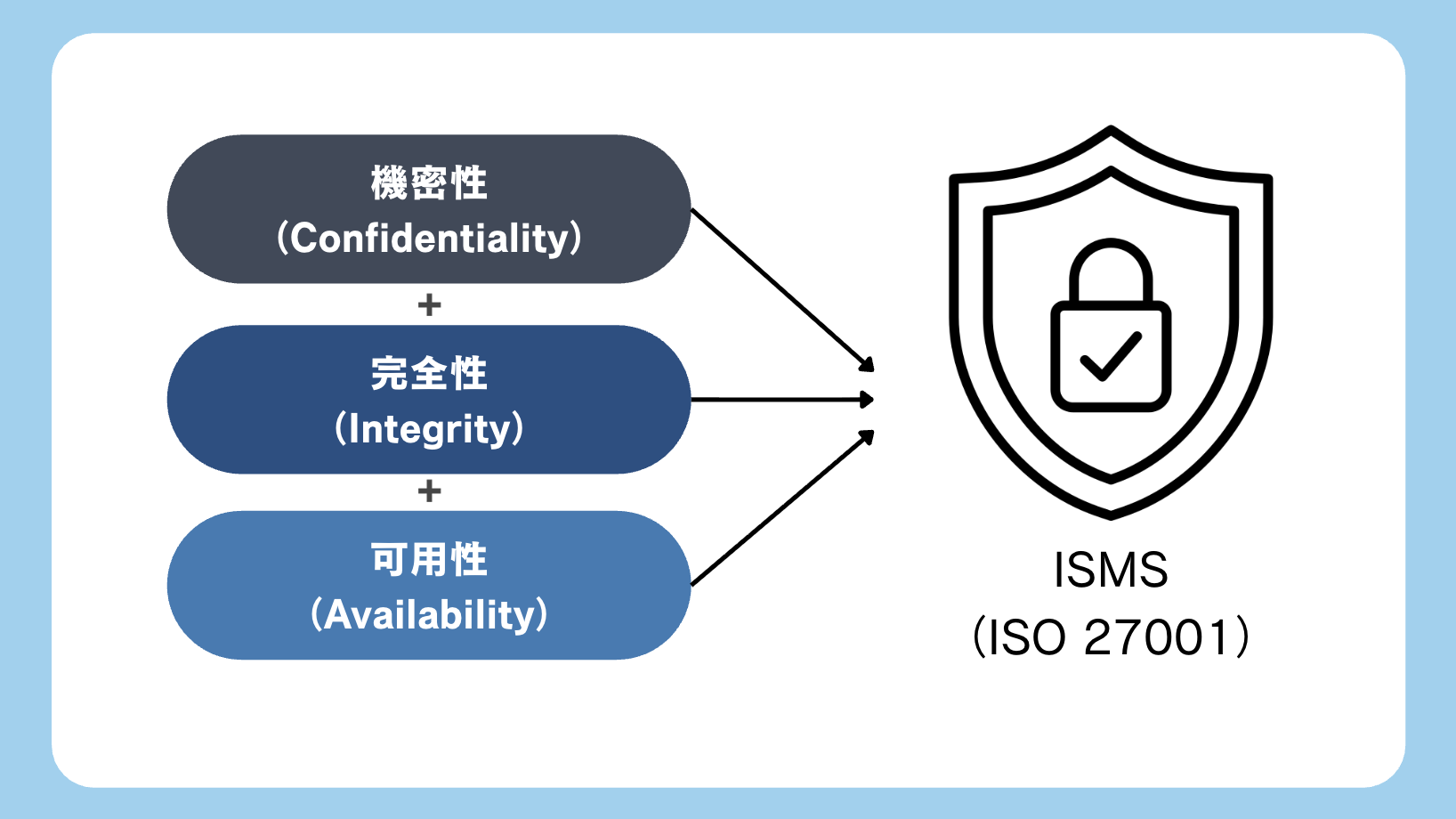

情報セキュリティの3要素とISMS(ISO 27001)の関係

- 基本設定の見直し

- パスワード強化と多要素認証

- OSやソフトウェアのアップデート徹底

- 情報の保存とバックアップ

- 従業員教育の実施

情報セキュリティについて学ぶと、必ず最初に出てくるのが機密性、完全性、可用性の3要素です。

これらは企業が扱う情報を守るうえでの基本的な考え方であり、どの業界でも共通して求められます。

情報の扱い方が複雑になるにつれ、3要素を正しく理解し、社内の仕組みや日常の運用に落とし込むことが重要になります。クラウドへの移行、外部委託、在宅勤務の導入などにより、情報がどこにあり、誰が触れるのかを把握することが難しくなってきているためです。

この記事では、3要素(CIA)の意味や具体例に加えて、新たに重視されている4つの要素、ISMSとの関係、さらに企業が今日から実施できる対策までを解説します。

情報セキュリティの3要素(CIA)とは

企業がどんなに高度なシステムや最新のセキュリティ製品を導入しても、その土台となる考え方が整っていなければ、安全な情報管理は成立しません。

その土台にあたるのが、情報セキュリティを語るうえで必ず登場する「機密性・完全性・可用性」の3要素です。

これらは世界中で共通して用いられる基本概念であり、IPA(情報処理推進機構)やISO(国際標準化機構)でも共通して定義されています。

ISMS(ISO 27001)の管理策は、企業が扱うさまざまな情報資産に対して、これら3つの要素をどのように確保する仕組みを整えるか、という考え方をベースに構成されています。

企業が扱う情報資産は、顧客データや契約情報、設計図、ソースコード、決算情報など多岐にわたります。

これらを正しく守るためには、何を守り、何に気をつけるべきかを整理することが欠かせません。

その判断軸となるのが、機密性・完全性・可用性の3つです。

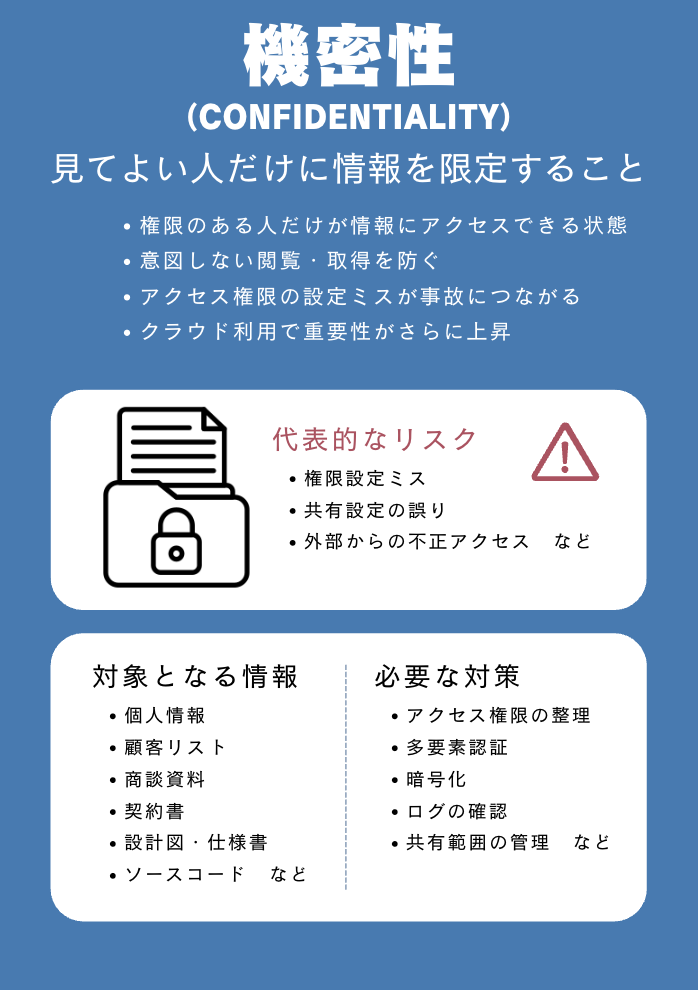

3要素① 機密性(Confidentiality)とは

機密性とは、情報を閲覧・使用できる人を正しく限定し、権限のない人が見たり取得したりできないようにすることです。

社内外の脅威から情報を守るための、もっとも基本的な要素といえます。

企業が扱う情報の多くは、何らかの意味でその情報を「取り扱う権限を持つ人」が決まっています。

例えば次のような情報では機密性の維持が特に重要となります。

- 社員の個人情報

- 顧客リスト

- 商談資料

- 契約書

- 設計図・仕様書

- ソースコード

- 内部の会議資料

- 未発表の事業計画

アクセス権限が適切に設定されていなかったり、共有設定が緩すぎたりすると、意図しない人が情報に触れられる状態になります。

また、サイバー攻撃に対する備えが弱い場合も、外部からの不正アクセスによる漏えいにつながります。

クラウドの普及により、情報がどこに保存され、誰へ共有されているかを把握しづらい場面が増えています。

そのため、企業規模に関わらず、機密性の確保は年々重要性を増しています。

実務では、アクセス権限の整理、暗号化、多要素認証、共有設定の見直しなどが、機密性を高める代表的な対策になります。

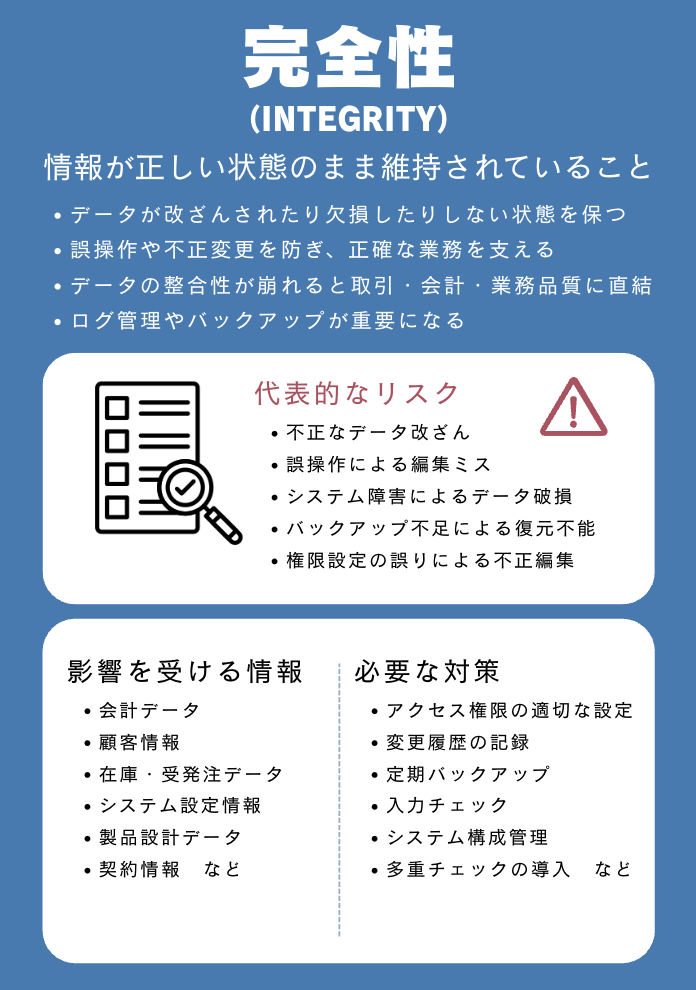

3要素② 完全性(Integrity)とは

完全性とは、情報が正しい状態を維持し、改ざんや破損が起きないようにすることを指します。

情報が誤った内容に書き換えられたり、一部だけ欠けたりすると、企業活動そのものに直接的な影響が出ます。

代表的な例として、次のような事象があります。

- 攻撃者によるデータ改ざん

- 誤操作による設定変更

- アクセス権限の誤りによる不正な編集

- システム障害でのデータ欠損

- バックアップの不備による復旧不能

例えば、会計情報が書き換えられると財務報告の信頼性が失われますし、ECサイトで価格が誤って変更されれば、取引トラブルの原因になります。

製造業では、設計データの破損により不良品の生産につながることもあります。

完全性は、企業の業務品質と信頼性を支える重要な土台です。

正しい情報を維持するためには、権限管理だけでなく、変更の記録、バックアップ、システムの配置や構成管理までを含む広い視点が求められます。

完全性を守るためには、変更履歴の記録、承認フロー、バックアップ、テスト環境の整備などが重要になります。

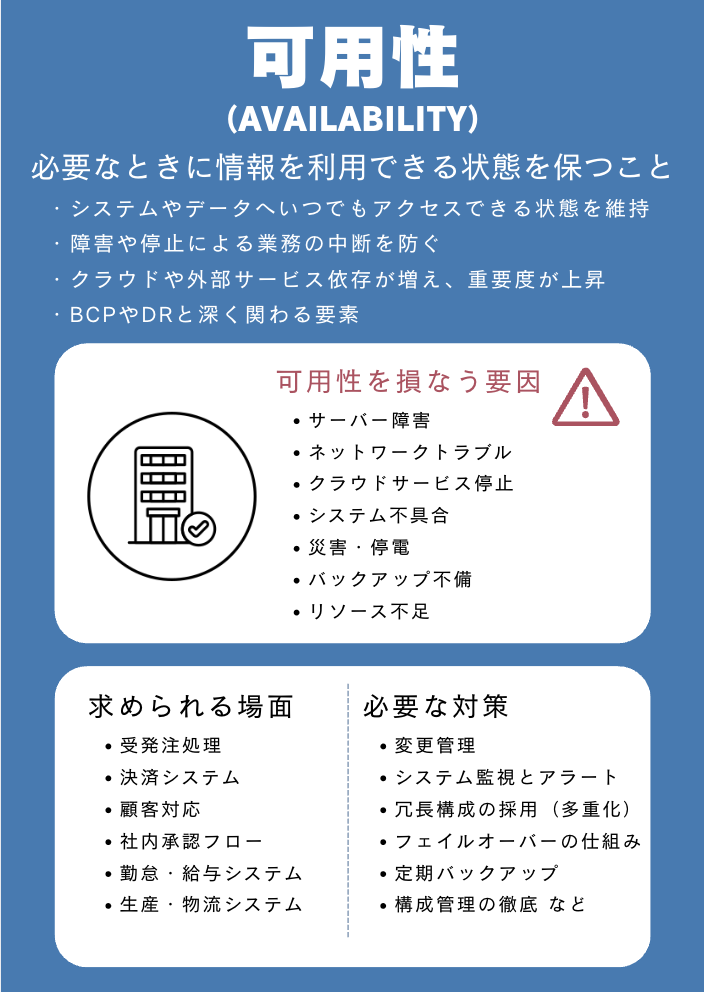

3要素③ 可用性(Availability)とは

可用性とは、必要なときに必要な情報へアクセスできる状態を維持することです。

どれだけ厳格に機密性や完全性を保っていても、肝心なときに情報が使えなければ、業務は止まってしまいます。

可用性を損なう代表的な要因には、次のものがあります。

- サーバー障害

- ネットワークトラブル

- クラウドサービスの停止

- システムの不具合

- 災害による停止

- バックアップの不備

- リソース不足による遅延

システムが停止すると、受発注業務、決済処理、顧客対応、社内承認フローなど、企業活動の中心となる業務が一気に止まります。

結果として、売上の損失や顧客からのクレームにつながる可能性があります。

可用性は、企業の事業継続を支えるうえで欠かせない要素です。

BCP(事業継続計画)やDR(災害復旧)とも深く関連しており、クラウド時代においては特に注目される項目です。

可用性を確保するためには、冗長構成、バックアップ、監視、復旧手順の整備など、止まったときにどれだけ早く戻せるかを意識した設計が欠かせません。

3要素のバランスが重要な理由

情報セキュリティの3要素は、どれか1つを強めれば良いというものではありません。

1つを優先しすぎると別の要素が弱まり、業務の停滞や事故につながるため、3つをバランスよく保つことが必要です。

アクセス制御を厳しくしすぎると、本来必要な人まで情報が届かず、承認や作業が遅れます。

これは機密性を高めすぎた場合に起こる典型的な例です。

一方、利便性を重視し過ぎて誰でもアクセスできる状態にすると、外部攻撃や内部不正のリスクが増え、機密性が損なわれます。

安定した情報セキュリティを維持するためには、次の3つを同時に満たすことが重要です。

- 必要な情報を問題なく利用できること(可用性)

- 不要なアクセスを適切に制限すること(機密性)

- 情報の正しさを維持すること(完全性)

これらは互いに影響し合うため、企業の業務内容やリスクの特性に合わせ、偏らないよう整えていくことが求められます。

実務ではCIAをどう評価するのか(スコア方式)

実務では、リスクアセスメントや資産棚卸しの際に、各情報資産について「機密性はどれくらい必要か」「完全性・可用性はどこまで求めるか」といった観点で重要度を見積もります。

一般に、機密性・完全性・可用性を評価する際には、IPAの方法が参考にされることが多く、3・2・1といったスコアを付与する形で評価を行う企業も少なくありません。

- 3=重大な影響

- 2=一定の影響

- 1=影響が小さい

| 機密性 | 完全性 | 可用性 | |

| 評価値 「3」 | ・法律で安全管理(漏洩、滅失または毀損防止)が義務付けられている ・漏洩すると取引先や顧客に大きな影響がある ・漏洩すると自社に深刻な影響がある など | ・法律で安全管理が義務付けられている ・改ざんされると自社に深刻な影響または取引先や顧客に大きな影響がある | ・利用できなくなると自社に深刻な影響または取引先や顧客に大きな影響がある |

| 評価値 「2」 | ・漏洩すると事業に大きな影響がある | ・改ざんされると業務に大きな影響がある | ・利用できなくなると事業に大きな影響がある |

| 評価値 「1」 | ・漏洩しても事業にほとんど影響はない | ・改ざんされても事業にほとんど影響はない | ・利用できなくなっても事業にほとんど影響はない |

例えば、ある情報資産が「機密性3、完全性2、可用性1」と評価された場合、最も重要なのは「機密性」です。

そこに最優先でコストや対策を投じるべきという判断になります。

このように、3要素は単なる理論ではなく、対策の優先順位を決めるための実務的な指標として活用されています。

参考:IPA|中小企業の情報セキュリティ対策ガイドライン第3.1版

【追加要素】情報セキュリティ4要素も押さえておく

情報セキュリティは「機密性・完全性・可用性」の3要素が基本ですが、近年はそれだけでは十分に説明できないケースが増えています。

クラウド利用、外部委託、電子契約、リモートワークなど、情報の扱われ方が大きく変わったためです。

そのため、3要素を補う概念として以下の4つが重視されています。

| 要素名 | 意味 | 実務で重視される場面 |

| 真正性(Authenticity) | 利用者や情報が本物であると確認できる状態 | ログイン認証、電子署名、API連携 |

| 責任追跡性(Accountability) | 誰がどの情報に触れ、何をしたか追跡できる状態 | 操作ログ、監査ログ、内部不正対策 |

| 否認防止(Non-repudiation) | 行った操作や送信した情報を、後から否定できない状態 | 電子契約、注文処理、承認フロー |

| 信頼性(Reliability) | システムやデータが期待どおりに正しく動作し続ける状態 | 障害対策、テスト、品質管理 |

これらを合わせて「7要素」として整理する動きが広がっています。

なぜ3要素から7要素へ拡大したのか

情報セキュリティの基本は長く「機密性・完全性・可用性」の3要素でしたが、デジタル環境が大きく変化したことで、3つだけでは十分に説明できない領域が増えました。

そこで、真正性・責任追跡性・否認防止・信頼性の4つを補助的に扱う考え方が広まり、7要素として整理される場面が増えています。

この背景には、次のような実務の変化があります。

- クラウド利用が企業の標準となり、情報がどこに保存され、誰が扱うのか把握が難しくなったこと。

- 外部委託が増え、アクセス主体が社外にも広がったこと。

- 電子契約や電子取引が一般化し、本人確認や否認防止が不可欠になったこと。

- 内部不正の防止や業務の透明性確保のため、誰が何をしたかを記録する必要性が高まったこと。

つまり3要素は「情報そのものの状態」を中心に考える枠組みでしたが、現在の環境では「誰が、どのように情報を扱ったか」まで含めて管理する必要があります。

その不足を補う形で、4つの要素が追加的に扱われるようになりました。

これら4つの概念は、ISMSの管理策説明(ISO 27002)の中にも関連する場面で登場しており、実務の文脈で広く参照されています。

そのため、あくまで3要素を基盤としつつ、現代の運用に対応するための補足的な考え方として利用されています。

情報セキュリティの3要素とISMS(ISO 27001)の関係

情報セキュリティの3要素とは、機密性、完全性、可用性の3つを指します。

情報を安全に扱いながら、業務に必要なときに確実に利用できる状態を保つための基本的な考え方です。

ISMS(ISO 27001)は、この3つの要素をバランスよく管理するための国際規格です。

組織が情報セキュリティ上のリスクを把握し、適切な対策を実施するための枠組みを提供します。

ISMSを導入する場合、まずは扱う情報を3つの観点で整理し、どのようなリスクがあるのかを明確にします。

そのうえで、必要な管理策を整備し、組織全体で情報を守る仕組みを作っていきます。

ISO 27001で求められる管理の考え方は、すべてこの3要素に基づいています。

機密性を保つためのアクセス制御、完全性を維持するための変更管理、可用性を確保するための障害対策やバックアップなどが、その具体例にあたります。

近年は、真正性や責任追跡性など、追加的に重視される特性も存在しますが、基本となる考え方は機密性、完全性、可用性の3つにあります。

組織が信頼性の高い情報管理を行うためには、この3つを軸として管理体制を整えることが欠かせません。

企業が今すぐ実施できる具体的なセキュリティ対策

大きなシステムを導入しなくても、企業が今日から始められる対策は多くあります。

まず見直したいのは、パスワードの扱い方や権限設定といった、日常的に行われる基本操作です。情報漏えいや設定ミスによる事故の多くは、この基礎部分が整っていないことが原因になっています。

こうした基礎を固めたうえで、次に取り組むべきなのが「すぐに効果が出る実践的な対策」です。

多要素認証の導入や端末の保護、クラウド設定の点検などは、特別なツールを使わなくても開始できるリスク低減につながる施策として優先度が高いといえます。

基本設定の見直し

従業員が使う端末やクラウドサービスの設定を確認するだけでも、リスクを大きく減らせます。

特に、クラウド上の設定ミスによる情報公開事故は年々増えているため、共有範囲やアクセス権限の見直しは優先度が高い対応です。

パスワード強化と多要素認証

企業の事故の多くは、弱いパスワードや使いまわしが原因になります。

パスワードは長く複雑にし、同じものを複数のサービスで使わないことが基本です。

ただし、IDとパスワードだけに頼る方法は安全とはいえません。

攻撃者がパスワードを入手した場合、簡単に突破されるためです。

そのため、多要素認証を追加して、ログイン時にもう一段階の確認を行う仕組みを取り入れることが重要です。

多要素認証は、クラウドサービスを使う企業ほど優先度が高い対策です。

OSやソフトウェアのアップデート徹底

パソコンやスマートフォン、ソフトウェアの更新を放置すると、古い部分の弱点(脆弱性)を悪用されるリスクがあります。

OSやソフトの更新には、弱点を修正するためのプログラム(パッチ)が含まれています。

この更新を定期的に適用することで、攻撃を受けにくい状態を保つことができます。

情報の保存とバックアップ

バックアップは「取っているつもり」になりやすい項目です。

実際に復元できるかどうかを含めて確認することで、災害や障害時に業務を止めずに済みます。重要データの保存場所や復元手順も合わせて整理しておくと安心です。

従業員教育の実施

最も効果が高い施策のひとつが教育です。

誤った操作や不注意によって情報が公開される事故は少なくありません。

持ち出しルールやメールの取り扱いなど、最低限の基準を共有するだけでも、内部からのリスクを大きく減らせます。

特別なシステムを導入しなくても、これらの対策を組み合わせるだけで、企業のセキュリティレベルは確実に向上します。

情報セキュリティの3要素についてよくある質問(FAQ)

情報セキュリティの3要素は、多くの企業や組織で共通して使われる基本的な考え方です。

ここでは、疑問を持ちやすいポイントを整理し、回答しました。

情報セキュリティの3要素とは何ですか?

情報を安全に管理するための基礎となる考え方で、機密性、完全性、可用性の3つです。

CIAとは何の略ですか?

機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)の頭文字を指します。

IPAが定義している3要素はどれですか?

IPA(情報処理推進機構)も、機密性、完全性、可用性の3つを基本要素として示しています。

3要素の中で最も重要なものはありますか?

特定の1つが常に優先されるわけではありません。

業務内容や扱う情報によって重要度は変わり、3つのバランスを保つことが基本になります。

3要素と4要素、7要素の違いは何ですか?

情報セキュリティの基本は、機密性・完全性・可用性の3要素です。これはISO 27001やIPAでも共通して定義されています。

近年はクラウド利用や外部委託、電子契約の普及により、情報を「誰がどう扱うか」の確認が重要になりました。

この領域を補うために、真正性・責任追跡性・否認防止・信頼性の4つが追加され、3要素と合わせて7要素として扱われるケースが増えています。

つまり、3要素は情報そのものを守る視点、4要素は操作や利用者を確認する視点の追加といえます。現代の環境では両方が必要です。

ISMSで求められる3要素は?

ISO 27001でも、機密性、完全性、可用性が中心になります。

組織が情報リスクを特定し、対策を整える際の判断軸になります。

企業がまず取り組むべき対策は何ですか?

アクセス制限の整理、パスワード管理方法の見直し、バックアップ体制の整備など、日常業務の中で発生する基本操作の改善が第一歩になります。

まとめ:3要素から7要素へ!理解がセキュリティ強化の第一歩

情報セキュリティの考え方は、長く「機密性・完全性・可用性」の3要素を中心に整理されてきました。

しかし、クラウド利用や外部委託が一般化した今では、情報の扱いそのものが複雑化し、3要素だけでは十分に説明できない場面が増えています。

そのため、真正性や責任追跡性などの4要素が加わり、現在では7つの視点からセキュリティを捉えることが重要になっています。

まずはこの基本を正しく理解し、自社の運用レベルと照らし合わせることが、強いセキュリティ体制をつくる第一歩です。

- 何から着手すればいいかわからない

- 形式だけの文書になってしまっている

- クラウドや外部委託が増えて運用が追いつかない

- 監査に備えて体制を整えたい

Writer

株式会社マキナレコードが運営するセキュリティメディア「codebook」の編集部です。マキナレコードでは、「安心・安全な社会を実現するために、世界中の叡智を集め発信し、訴求していく」ことをミッションとして掲げています。本サイトにおいてもこのミッションを達成すべく、サイバーインテリジェンスや情報セキュリティに関する多様な情報を発信しています。

とは?.jpg)